Подмена WebRTC

ZaebokДанный мануал позволяет подменить WebRTC на ip тоннеля или сокса, который используете. Как альтернатива отключению WebRTC в браузере.

Настройка поделена на несколько частей.

1. Устанавливаем и настраиваем фаервол

Топаем в панель управления.

Нажимаем на "Advanced settings".

Далее нажимаем на "Windows Firewall Properties".

Далее во всех трех вкладках указываем в "Outbound connections: Block".

Далее идем в Outbound Rules и нажимаем на New Rule.

Выбираем "Program".

Указываем приложение которое должно выходить в сеть(Bitvise, proxyfier).

Однако не забываем что основное приложение может использовать вспомогательные для подключения к туннелям или носкам(обычно putty или plink в папке с основным приложением) их тоже нужно будет добавить в исключения.

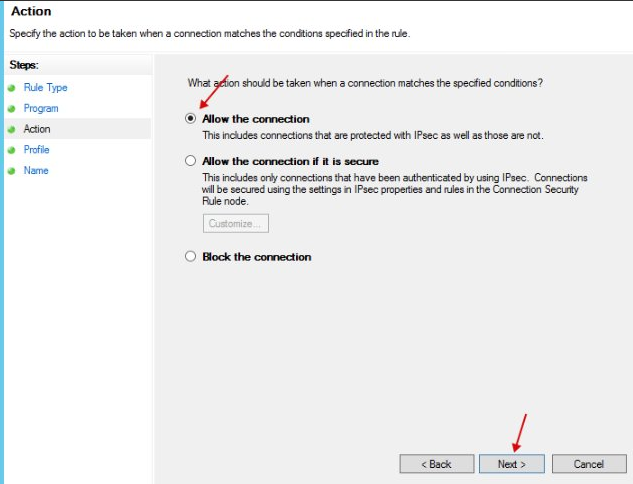

Указываем "Allow the connection".

Далее задаем название сети и закрываем настройку.

Пробуем подключиться к интернету в нашем случае при помощи "Bitvise" и туннелей.

Если все сделали верно то WebRTC укажет нам только внутрисетевой IP без внешнего.

Примерно выглядеть должно вот так:

Если это так то все отлично. Теперь надо, что бы WebRTC показал нужный нам IP.

Ч.2. НАСТРАИВАЕМ АДАПТЕР ЗАМЫКАНИЯ НА СЕБЯ.

Теперь нам нужно создать адаптер замыкания на себя что бы обмануть WebRTC.

Для этого идем в диспетчер оборудования и выбираем "Add legacy hardware" в менюшке "Action" предварительно нажав на раздел "Network adapters".

Выбираем ручную установку.

Выбираем "Network adapters".

Выбираем "Microsoft" и выбираем "Microsoft Loopback Adapter".

После установки идем в настройки этого адаптера. И указываем в его свойствах IP который показал нам Whoer.

В моем случае это 64.53.67.252:

После сохраняем и запускаем коммандную строку. В коммандной строке прописываем следющее:

route add (адрес туннеля/носка) mask 255.255.255.255 (default gateway) metric 1

Что бы узнать Default gateway вписываем в коммандную строку "ipconfig". Если строчка пустая ищите адрес шлюза в настройках сети виртуалки. В моем случае я ввожу в коммандную строку

route add 64.53.67.252 mask 255.255.255.255 192.168.111.2 metric 1

Если все ОК то коммандная строка так и ответит =)

Если вы получили ошибку с текстом "The requested operation requires elevation" то запустите командную строку от имени администратора.

Удалить старое правило командой

Код:

route delete (адрес туннеля/носка) mask 255.255.255.255 (default gateway) metric 1

Задаете новое правило командой

Код:

route add (адрес туннеля/носка) mask 255.255.255.255 (default gateway) metric 1

P.s. после перезагрузки все указанные вами правила удаляются. Т.е. после перезагрузки удалять старые правила не нужно.

Теперь топаем на Whoer.net.

Пару раз обновляем страницу и если все ок то будет следующее:

Неверим своим глазам и идем проверять в другом месте.

https://diafygi.github.io/webrtc-ips/

Результат тот же: