Определение вредоносных и "черных" IP адресов посредством ежедневного анализа даркнет трафика

Chipollino Onion Club

Не так уж и давно мир начал признавать важность и возможные опасные последствия различных форм уязвимости сети. Кроме того, киберпреступники могут использовать эти уязвимости, чтобы получить конфиденциальную и личную информацию из компьютера рядового веб-пользователя. Как таковые, исследователи недавно начали тщательное изучение того, какие контрмеры могут быть созданы для решения различных проблем уязвимости сети. Недавно опубликованный документ предложил использовать даркнет для обнаружения "черных" IP-адресов, которые представляют собой IP-адреса, используемые злоумышленниками для распространения спама и вредоносных программ.

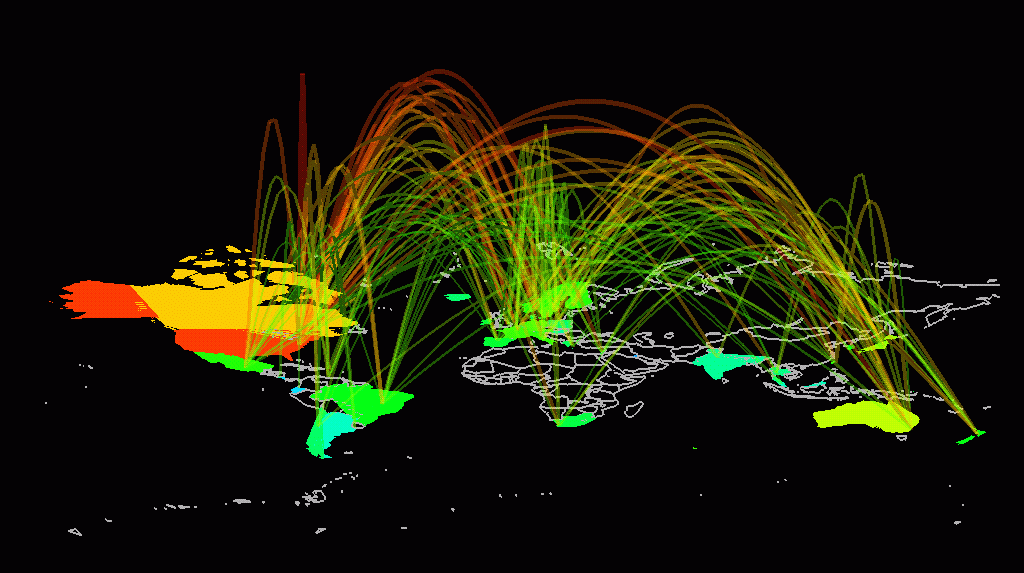

Исследователи собрали 8,192 IP-адреса в пределах даркнета, а затем следили за трафиком, связанным с этими IPS, в течение 1 месяца. В данной статье мы рассмотрим метод, предложенный авторами статьи, и как он может помочь минимизировать угрозы, влияющие на уязвимые сети.

Предложенный процесс определения черных IP:

Прежде чем углубляться в предлагаемый процесс, необходимо понять различные типы "пакетов даркнета", собранных в ходе эксперимента. Собранные пакеты (прим.Pavluu - речь о паках, это определённым образом оформленный блок данных, передаваемый по сети в пакетном режиме), были в основном в виде реальных пакетов атак, сканирующих пакетов и пакетов неправильной конфигурации. Пакеты сканирования представляют собой способ предварительного исследования для реальных форм атаки. Пакеты неправильной конфигурации представляют собой различные ошибки управления данными, возникающие во время взаимодействия в сети.

Даркнет-информация состоит из многих элементов:

- исходный IP-адрес и порт;

- IP-адрес назначения и порт;

- "полезные данные" (payload)

- время события и т.д.

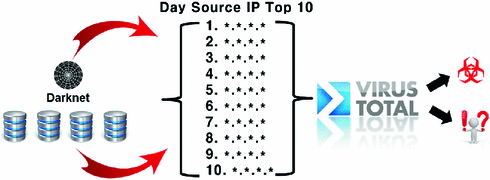

Как таковой метод, предложенный авторами статьи, сосредоточен на исходных IP-адресах в собранных пакетах данных в даркнете. Исследователи выбрали топ-10 IP-адресов среди ежедневных собранных пакетов данных. Всякий раз, когда вырастает количество входных данных, связанных с исходным IP-адресом, вероятность вредоносных событий растет.

На рисунке ниже представлен пример предлагаемого процесса обнаружения черных IP-адресов, который зависит от службы под названием “VirusTotal”.

VirusTotal может помочь в предоставлении результатов проверки для почти любого антивирусного решения.

1) Посредством VirusTotal будет проведен анализ топ-10 IP-адресов, чтобы определить, являются ли они вредоносными или нет.

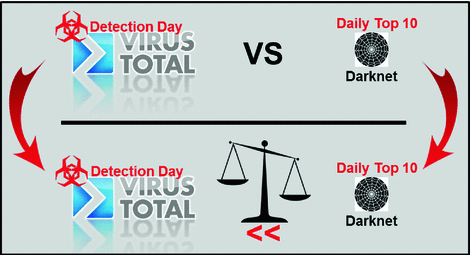

2) Следующим шагом является сравнение пакетов, собранных посредством VirusTotal и пакетов, собранных на любой другой случайный день. В конце концов, если день собранных исходных IP-адресов представляет собой дату, предшествующую дню обнаружения через VirusTotal, то вредоносные IP-адреса могут быть ранним образом идентифицированы через даркнет. Ниже рисунок отражает основную идею процесса обнаружения "черных" IP-адресов.

Результаты эксперимента:

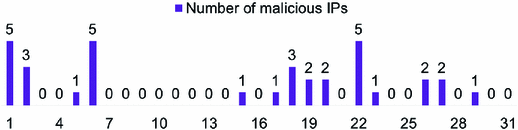

Предлагаемый экспериментальный процесс собрал 8,192 IP-адреса (назначения) в даркнете и связанный с ними даркнет-траффик в августе 2016 года. Это привело к сбору 277,002,257 даркнет пакетов данных и 8,392,962 IP-адреса (исходных) . На приведенном ниже рисунке показано общее количество вредоносных IP-адресов по сравнению с ежемесячными повторяющимися IP-адресами.

Эксперимент показал ежедневное количество повторяющихся IP-адресов - 142. Кроме того, было обнаружено в общей сложности 34 ежемесячных повторяющихся IP-адресов. Таким образом, результаты эксперимента могут варьироваться в зависимости от периода мониторинга и количества исходных IP-адресов.

Результаты мониторинга обнаруженных вредоносных IP-адресов получены с помощью анализа свежих URL-адресов, мониторинга файлов, которые были загружены с этих IP-адресов, последних контролируемых файлов, которые взаимодействовали с этими конкретными IP-адресами...и т. д.

В работе представлен практический анализ и классификация с использованием информации в даркнете, несмотря на то, что анализ пакетов данных из даркнета представляет собой довольно сложную задачу. Предлагаемый процесс опирался на анализ IP-адресов верхнего домена для обнаружения черных или вредоносных IP-адресов. Результаты эксперимента показали, что всякий раз, когда анализ включал более длительный период времени, можно получить более точные результаты. Исследователи рекомендовали повторить эксперимент, используя более длительные периоды времени (неделю, месяц,...и т. д.) для повышения эффективности и точности результатов, чтобы помочь в построении более сложных систем управления.

Перевод и примечания: @pavluu