Обфускация Тор трафика или Я твой DPI анализатор шатал!

Маскировка тор трафика используется в двух случаях:

1. Из за ошибочного суждения, что Tor трафик это "палево".

2. Из за блокировки Tor трафика провайдером.

Разберем оба случая подробнее:

Tor трафик это "палево".

Так считают многие, чаще всего потому, что слушают весь тот бред, которые сочиняют продавцы подобных сервисов и слепо верят им. Маскировать Tor трафик с помощью VPN не просто не полезно, а чаще всего вообще вредно. Почему? Да все просто. Нужно лишь установить логику и аналитику, делается это командой:

Код:

sudo apt install logika blyad && analinika epta -y

Что такого ужасного в Tor трафике? Ведь им пользуются ВСЕ! (точнее все кто дрочит, но мы то с вами в курсе, что кто "не дрочит" тот первый в столице рукоблуд). Так что для провайдера вы обыный дрочила каких десятки тысяч.

А кто в этой стране пользуется VPN? Единицы. Особенно "крутыми" дорогими сервисами. В основном это или киберпреступники или компании. Однако провайдер видит где абонент - улица Пушкина дом Колотушкина 3 подъезд и примерно 3-4 этаж. А там никакими компаниями не пахнет. И наработу он судя по таймингам сеансов не ходит.

Плюс к этому VPN не только не усиливает анонимность - а наоборот, снижает "обороноспособность" Tor. Во-первых потому, что у вас будет постоянный входной узел - сервер провайдера VPN или пул из таких узлов. Во-вторых потому, что при работе через GSM в отдельный промежуток времени абонентов, подключенных в этой соте к серверам ExpressVPN например, будет не так уж много. А в каких то сеансах вы вообще будете один такой весь "нарядный" - с левой симкой и тунелем до экспресса. При таких раскладах если в соте кто то, пардон, анонимно пёрнет - вы будете первым подозреваемым.

Что такое VPN.

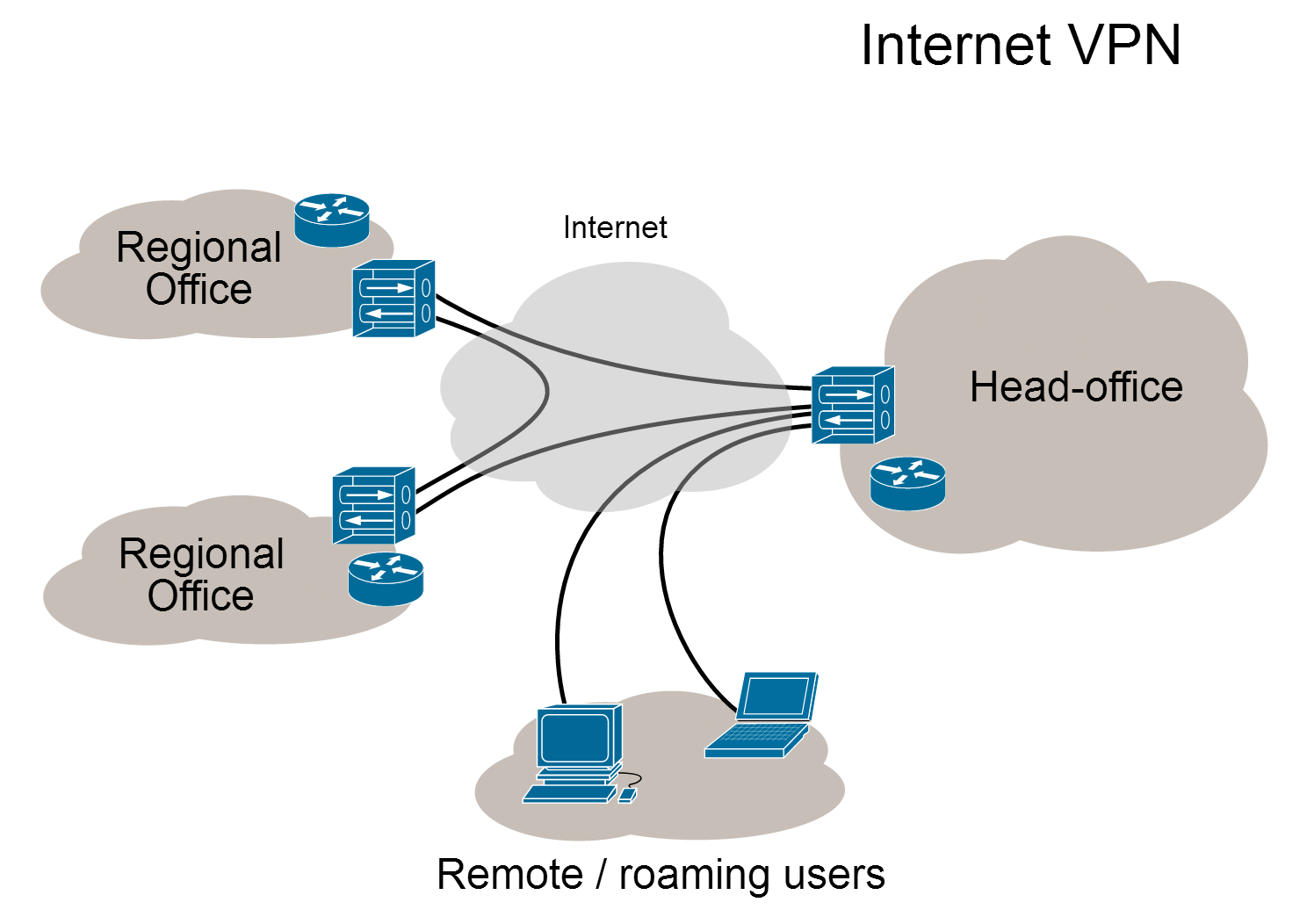

VPN это аббревиатура от Virtual Private Network (Виртуальная Частная или Приватная Сеть). Проектировался этот интрумент в первую очередь для крупного бизнеса - и основная его задача - шифровать трафик для того, чтобы можно было передавать конфеденциальный данные через обычный интернет. На рисунке ниже наглядный пример:

На схеме изображены: главный офис, два региональных филиала и два домашних компьютера работников компании. В главном офисе установлен VPN сервер - и все удаленные машины могут создать шифрованые тунели с ним. Данные которые будут передаваться в таких тунелях прочитать невозможно. Но провайдер будет видеть куда они передаются, кем они передаются, в какие промежутки времени они передаются. А самое главное останется открытым вопрос - зачем кому то платить деньги, а зачастую немалые, чтобы "забронировать" свой трафик? Особенно если в стране не заблокирован бесплатный Tor. Одно дело когда этот трафик идет от корпоративного абонента - там понятно что пересылаются финансовые документы, документы относящиеся к комерческой тайне и прочее. Но физическому то лицу за что платить провайдерам VPN?

После популяризации VPN как инструмента для сокрытия своего реального IP адреса (поскольку пакеты передаются через VPN сервер, все сайты будут пролучать ваши пакеты через него и обратно посылать тоже ему - а значит видеть будут не ваш IP адрес, а адрес этого "передаста") IP серверов известных провайдеров "VPN анонимности" стали вносить в "черные списки". И сам факт их использования уже "палево" - причем палево платное, а значит более страшное чем Tor.

Что такое Tor.

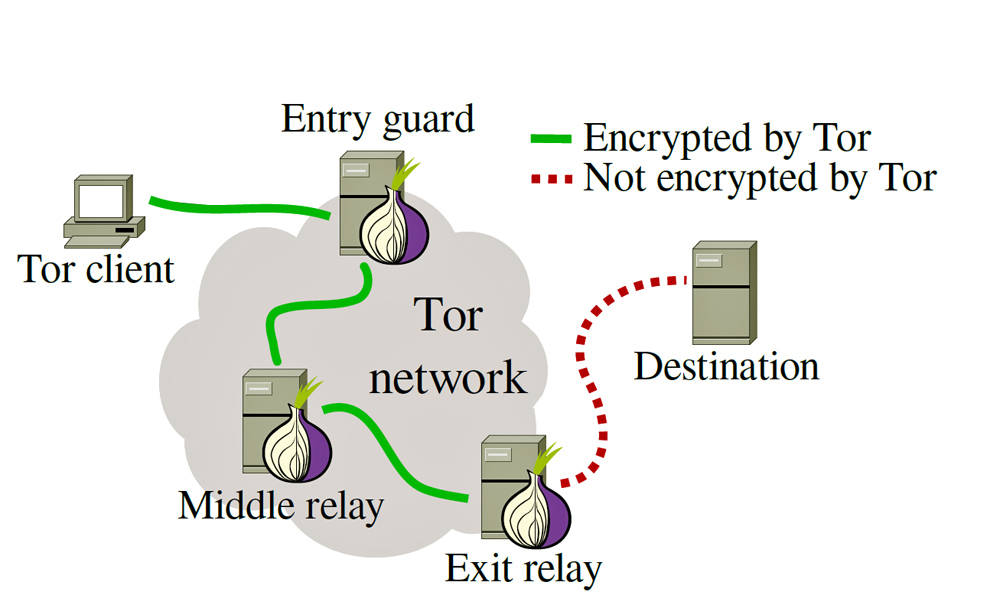

Tor это аббревиатура от The Onion Router (Луковый Маршрутизатор). Погоняло "Луковый" ему приклеили за особенности шифрования пакетов - каждый отправляемый вашей машиной пакет "завернут" в три слоя шифрования. Входной узел снимает верхний слой (как кожуру луковицы) и видит куда нужно отправить пакет дальше. На второй узел пакет приходит уже в 2 слоях шифрования. Он так же снимает один слой и видит адрес выходного узла. Ну а выходной узел в свою очередь снимает последний слой и видит конечного адресата - сайт с порнухой или магазинами по продаже наркоты. После чего посылает ваш УЖЕ НЕ ШИФРОВАННЫЙ пакет туда (верно для схемы вы -> tor network -> clearnet site. в схеме вы -> tor network -> hidden service шифрование идет до конечного .onion сайта):

VPN снижает анонимность сети потому, что делает схему вот такой: вы -> vpn server -> tor network (три рандомных узла каждые 10 минут, причем для каждого сайта свои)-> конечный сайт. И этот дополнительный узел делает вас уязвимее потому, что нажав "New Identity" вы можете сменить три узла Tor, но VPN сервер при этом останется тот же. Так что личность будет изменена уже не на 100 % (3 узла из 3) а на 75% (3 узла из 4).

Tor - очень мощный инструмент анонимизации. И при этом бесплатный, так что используется огромной массой людей. А все что массовое - не привлекает внимание экслюзивностью, а значит остаться там анонимным проще.

Я досконально изучил весь раздел на Uncensored Hidden Wiki - "Пойманные за изготовление/распространение детской порнографии", многие из преступников были администраторами крупнейших тематических ресурсов даркнета - с посещаемостью до полумиллиона в сутки. По каждому случаю подробно описаны оперативно-розыскные мероприятия - конкретные действия следователей и оперативников с целью деанонимизации преступника. Практически ни один не был вычислен по "IP" - а работали их, на минуточку, айнзацгруппы из 3-5 разных стран, включая такие "конторы" как Интерпол и ФБР. Чаще всего успешной операцию делали ошибки подозреваемых, такие как засвет личных данных (например шрам на пальце или форма пожарного), не соблюдение базовых принципов анонимности (использование никнейма с педофорума на других ресурсах) и т.п.

Если бы Tor не был таким мощным инструментов - его не пытались бы блокировать правительства многих стран. Вот и до нас докатилась эта "мода" - с 1 ноября Tor "вне закона" и будет "заблокирован". Об этом я и хотел коротко расказать в данной статье.

Если для кого то моё мнение все ёщё не авторитетно тут можно почитать мнение на счет "анонимности" впн от разработчиков TAILS - линк. Кому лень процитирую ключевую фразу: Similarly, we don't want to support VPNs as a replacement for Tor since that provides terrible anonymity and hence isn't compatible with Tails' goal. (мы не хотим вводить поддержку впн тем более как замену тору - так как впн предоставяет ужасную анонимность и идет вразрез с задачами тэйлс).

Способы блокировки:

Основных способов блокировки трафика два:

1. Примитивная блокировка по черному списку IP адресов входных узлов.

2. Продвинутая блокировка с помощью технологии DPI (Deep Packet Inspection или Глубокий Анализ Пакетов).

Блокировка IP.

У каждого узла в сети Tor, как и в обычном интернете есть IP адрес, а количество узлов, разумеется ограничено. Если запретить отправлять пакеты на большинство известных входных узлов, то со связью начнутся большие проблемы. Даже если не все входные узлы будут в блоке - нагрузка на оставшиеcя ляжет колоссальная и они просто "захлебнуться". Однако в виду того, что входным узлом можно сделать любой роутер (BridgeRelay 1 + конфигурирующие опции такие как ServerTranspotOption, RelayBandwidthRate и прочие) можно сделать для себя "свой входной узел с блекджеком и шлюхами" - так что этот способ малоэффективен.

Блокировка с помощью технологии DPI.

DPI как понятно из названия разрабатывалась как анализатор трафика и используется не только в "карательных" целях. например, "целевая" реклама тоже опирается да данные анализа трафика конкретного абонента. Суть технологии - в накоплении статистических данных, полученых путем глубокого анализа пакетов, а так же и проверки и/или фильтрации. Разумеется такой анализ может выявлять и "шифрованный трафик" с которым началась активная борьба.

Несмотря на тор, что Tor изначально спроектирован "лепить горбатого" что он дескать обычный ssl трафик на обычном для ssl 443 порту - DPI его вычисляет на ход ноги, мол я тоже не пальцем делана. DPI по просту не учитывает при анализе порты - а смотрит именно пакеты, вернее их отличия от обычных SSL пакетов.

Для прохода через люой фильтр, работающий по принципу "свой - чужой" (своих пускаем, чужих нет) есть два способа. Первый способ - выглядеть "своим", он и заложен в тор "из коробки" в виде маскировки под ssl шифрование. Но с DPI он не работает. По этому всем нам предстоить познакомиться со вторым способом "не определятся".

Обфускация.

Фильтр "свой чужой" имеет две задачи. Первая задача это отсев "чужих" - в данном случаей Tor трафик. Но не следует так же забывать, что у такого фильтра есть задача поважнее - "пропускать своих". Если он пропустит "чужого" случайно - не критично. В вот если он перестанет пускать "своих" - это жопа. Как думаете как себя поведет фильтр, если у него не будет однозначного ответа - "свой" ты или "чужой"?

Впишите сюда ваш вариант ответа: _____________________________

Ай хорошо! Нраица! Верно, в ситуации неопределенности он пропустит. Дабы не получить пиздюлей от "своих". На этом принципе и построена так называемая "обфускация" или маскировка трафика - делать пакеты "нечитаемыми".

Вот примеры из педовики википедии:

Пример № 1 (На языке C)

Исходный код до обфускации:

int COUNT = 100;

float TAX_RATE = 0.2;

for (int i=0; i<COUNT; i++)

{

tax = orig_price * TAX_RATE;

price = orig_price + tax;

}

После обфускации:

for (int a=0;a<100;a++){b[a]=c[a]*0.2;d[a]=c[a]+b[a];}

Вот примерно такая херня и творится с пакетами данных, которые маскируются. "Нутыпонел".

Варианты обфускации, их плюсы и минусы.

Вариант первый: обфусцирующие узлы в сети Tor.

Tor давно предусмотрел такие блокировки - если мне не изменяет память изначально они были введены для бедолаг из Ирана, где за Tor чуть ли не лоб зеленкой мазали. Для прорыва через DPI мясорубку трафик дополнительно заворачивается в еще один слой шифрования - который умеет расшифровываться не всеми входными узлами, а лишь "специально обученными" - Bridge Nodes. Эти "мостовые" узлы - по сути аналоги серверов VPN и/или SSH - но заточены именно на рандомизацию данных до полной невозможности анализа - ведь шифрования под обфускацие и так как говна за баней (3 слоя тора + ssl + всякие OTR и прочие PGP).

Как подключить к Tor мосты думаю вы и без меня в курсе. От себя добавлю, что не стоит слепу тыкать себе obfs4 - ведь 1 ноября их заюзает тысяча миллион до неба тор-фанатов - а значит нагрузка на мостовые узлы с транспортом obfs4 ляжет ебаническая.

Я лично себе воткнул obfs3, однако кроме obfs есть еще куча годных вариков - sсramble suite, meek FTE подробнее -тут. Юзать их будут реже, а значит там будет "посвободнее" и tor не будет дико слоупочить.

Плюсы данного способа:

1. Бесплатно.

2. Проверено "в бою" (я лично просил протестировать в Бульбостане - там многие операторы давно поставили тор раком в тупие. мосты работают!)

3. Их будет юзать толпа народу - а значит легче "потеряться" в толпе.

4. Легко замутить свой мост с блекджеком и шлюхами. Если самому не запалить его айпишки - никто и знать про него не будет.

Минусы:

хз. я пока не вижу. если есть мнения - ю а велкам.

Вариант второй: VPN

Несмотря на мою "нелюбовь" к VPN я уже прикупил себе NordVPN - во первых потому, что за них "впрягаются" сами торовцы, во вторых потому, что уних здорово выросло количество обфусцирующих серверов за последний месяц - парни работают, готовятся заранее.

Плюсы данного способа:

1. Удлинение цепочки серверов до 4-5 вместо 3х.

2. Дополнительный слой шифрования, если в "трубе" VPN тор запускать с обфускацией.

Минусы:

1. Стоит шекели. Если брать разово то то тже норд встанет где то в 12-15к в год. Если брать сразу на год то рублей 5.

2. Айпишки серваков будут вносится в блеклисты очень шустро. Поднять себе впн сервак на порядок дороже/сложнее чем обфусцирующий вход.

3. Низкая анонимность - мало кто юзает впн.

4. Оплата деанонимизирует. Биткойн не такой уж анонимный как многие думают.

Способ третий: SSH

В целом Secure Shell похож на VPN. Но! Разница все же есть. Главное отличие в том, что коммерческие VPN сервисы изначально позиционируются как анонимайзеры - а значит имеют к себе пристальное внимание. А вот SSH в первую очередь разрабатывался для безопасной передачи данных - например "закачку" на свое бэкап облачное хранилище финансовых документов так, что бы их по дороге хакеры не спиздили. Анонимность тут вторична, по этому внимания такие сервисы ПОКА привлекают к себе гораздо меньше.

Плюсы такого способа:

1. Дешевле чем VPN, в среднем 5-15 баксов в месяц. Меньше привлекает внимания.

Минусы:

1. Выше требования к техническим знаниям пользователя. Завернуть SSH тунель посложнее чем VPN.

2. Используется еще реже чем VPN - а значит анонимность еще ниже.

3. Оплата деанонимизирует.