Ноутбук с двойным дном или как я прятал гей порно

Темная СторонаВсем привет! Сегодня я вас научу тому, как создать при помощи TrueCrypt'а ноутбук с двойным дном. То есть установим две ОС (скрытую и публичную).

Для начала нам понадобится:

- Сам ноутбук(можно и обычный ПК).

- Образ системы который мы будем устанавливать два раза(в нашем случае Win7).

- И немного гей прона (для чего вы узнаете чуть позже).

Перед началом нам нужно придумать и запомнить 3 разных пароля (пароль для контейнера (средней сложности), пароль для публичной ОС (простой) и пароль для скрытой ОС (максимально сложный пароль)).

Приступаем к установке.

Я для примера беру Windows 7. Все настройки будут касатся именно Windows 7.

- Загружаемся с флешки/диска на которой установлен образ Windows 7.

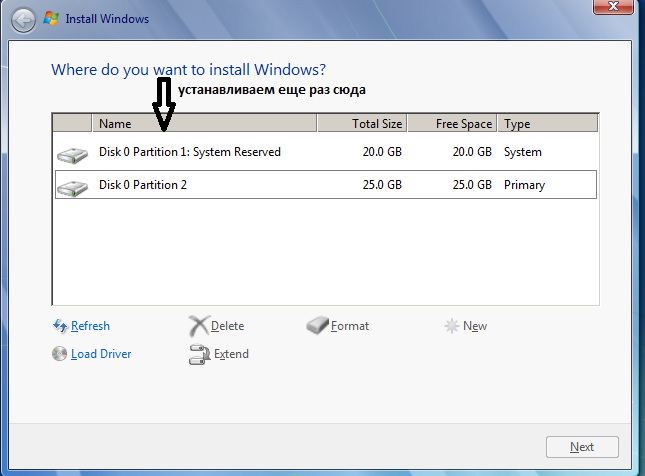

- При разметке жесткого диска нам нужно создать 2 логических диска. И первый раздел должен быть меньше второго минимум на 10-15%.

- Например у меня 45 гигов места. Распределяем 20 и 25 гигов.

При разметке нового диска, Windows попросит зарезервировать немного места (100mb в Win7 и 350mb в Win8). Нам нужно будет установить Windows в этот, в нашем случае 100 мегабайтный раздел. Как? А просто. Нужно всего лишь отправить смс на номер выбрать этот раздел и нажать на кнопочку "Extend" и расширить этот раздел в нашем случае до 20 гигов.

- Теперь устанавливаем систему на 20-ти гиговый диск.

- После установки системы нужно полностью ее настроить. Активируем систему, устанавливаем драйверы, обновления etc.

- После того как вы закончите - отключите Windows Update и можем продолжить.

Перенос системы.

- Качаем Truecrypt.

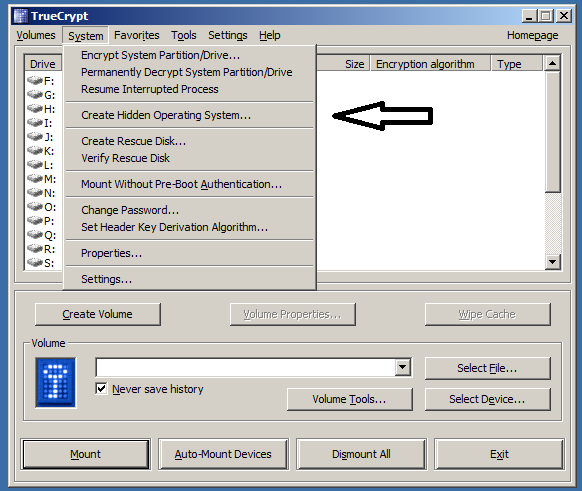

- Открыв его, выбираем во вкладке "System" - "Create Hidden Operating System".

- Соглашаемся и клацаем "Next" пока TrueCrypt не отправит нас на перезагрузку.

- После перезагрузки снова заходим в TrueCrypt и снова выбираем "Create Hidden Operating System", после пару нажатий на "Yes" и "Next", далее выбираем "Single-boot".

- Далее выбираем тип шифрования.

Не знаете какой тип шифрования выбрать? Специально для тебя мой маленький друг я припас вырезку из одной из статей связанных с шифрованием:

Какой тип шифрования выбрать?

По порядку рассмотрим все алгоритмы шифрования.

AES (Advanced Encryption Standard) - симметричный алгоритм шифрования с размером блока 128 бит и размером ключа 128/192/256 бит. Немаловажным фактом является то, что он принят в качестве стандарта шифрования правительством США, при этом было постановлено, что его шифр является довольно надежным даже для защиты сведений имеющих государственную тайну, при условии использования ключей 128 бит. По сути этот алгоритм является одним из наиболее распространенных алгоритмов симметричного шифрования.

Twofish - симметричный алгоритм блочного шифрования с размером блока 128 бит и длиной ключа до 256 бит. Число раундов 16. Разработан группой специалистов во главе с Брюсом Шнаером. Являлся одним из пяти финалистов второго этапа конкурса AES. Изучение Twofish с сокращенными числом раундов показало, что алгоритм обладает большим запасом прочности, и, по сравнению с остальными финалистами конкурса AES, он оказался самым стойким. Однако его необычное строение и относительная сложность породили некоторые сомнения в качестве этой прочности.

Serpent - симметричный блочный алгоритм. Алгоритм являлся одним из финалистов 2-го этапа конкурса AES. Как и другие алгоритмы, участвующие в конкурсе AES, Serpent имеет размер блока 128 бит и возможные длины ключа 128, 192 или 256 бит. При разработке и анализе алгоритма Serpent не было выявлено каких-либо уязвимостей в полной 32-раундовой версии. Но при выборе победителя конкурса AES, это было справедливо и к остальным алгоритмам-финалистам. По мнению создателей Serpent, алгоритм может быть взломан, только если будет создана новая мощная математическая теория.

Остальные алгоритмы AES-Twofish, AES-Twofish-Serpent, Serpent-AES, Serpent-Twofish-AES, Twofish-Serpent используют каскадное шифрование, при этом скорость шифрования заметно снижается, их использование нисколько не хуже предыдущих алгоритмов, но как было сказано одним умным человеком, они предназначены для эстетов и параноиков :)

Учитывая рассекреченные документы АНБ Сноуденом можно сделать вывод что AES до сих пор все еще безопасен. Однако если паранойя съедает вас изнутри то можете выбрать Serpent-Twofish-AES на за это вы расплатитесь производительностью. Я, конечно же, выбираю AES!

Продолжаем.

- Задаем пароль для контейнера (!) который будет в публичной ОС.

- И после уже долбим кнопку "Next" пока TrueCrypt не начнет шифровать диск.

- Нажимаем на Open Outer Volume.

Теперь нам нужно порно которое мы накачали заранее.

Закидываем в открывшееся окно то что логически можно скрывать но не является чем то незаконным (никакого цп!) в нашем случае идеально пойдет гиг другой (не более 5% от объема логического диска) гей или жесткое бдсм порно. Золотой дождь в общем то тоже подойдет, как и копрофилия. Так. Куда это меня понесло? В общем продолжаем.

- Как только докачали все свои грязные видео, можете закрывать папку и продолжать.

- Далее нам нужно будет ввести пароль для будущей скрытой ОС (!).

- После этого система перезагрузится и вам нужно будет в загрузчике ввести пароль от скрытой ОС (!).

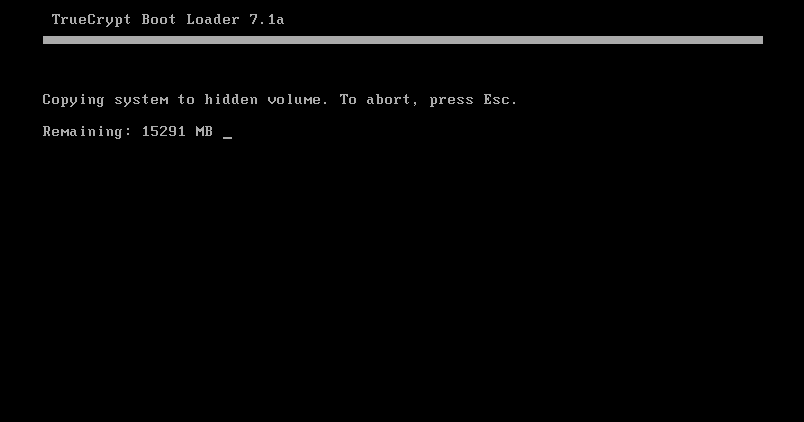

- Затем система начнет переносить вашу ОС в скрытый раздел.

- Далее она просит ввести еще раз пароль.

- После этого у нас загружается скрытая ОС.

- После загрузки в TrueCrypt жмякаем снова пару раз "Next" и после "Wipe" "Yes" и наконец "Continue". TrueCrypt начнет подчищать за собой после переноса.

- Как очистка закончится TrueCrypt можно закрыть.

- Поздравляю! Скрытая ОС установлена!

А теперь выключите ноутбук минут на 5-10 и попейте чаю. Так надо.

Установка публичной ОС.

После того как скрытая ОС установлена нам нужно будет установить на тот же логический диск(!) публичную ОС.

- Грузимся с флешки/диска. Выбираем диск на который в первый раз устанавливали систему. В нашем случае это 20 гигабайтный диск.

- Форматируем его и сразу устанавливаем туда публичную ОС.

- После установки делаем все тоже самое, что и с первой системой. Устанавливаем драйвера, обновления и активируем систему.

- После активации качаем TrueCrypt и идем во вкладку "System" и выбираем "Encrypt System Partition/Drive".

- Выбираем "Normal".

- Далее "Single Boot".

- Выбираем тот же тип шифрования. В нашем случае это AES.

- Вводим пароль для своей публичной ОС.

Вот на этом этапе нужно немного притормозить.

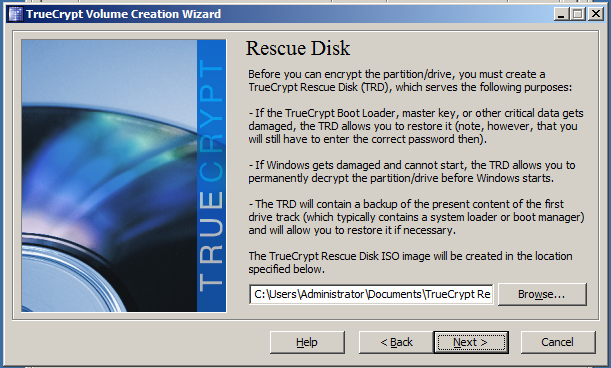

Далее нам нужно создать диск восстановления. И тут у нас 2 пути:

- Найти CD/DVD диск и записать все как и положенно и продолжить.

- Использовать эмулятор что бы обмануть TrueCrypt но при этом остаться без восстановления(образ можно сохранить где нибудь в облаке и если загрузчик будет поврежден можно будет отдельно записать его на диск и восстановиться).

Будем считать, что у нас нет диска. И мы будет обманывать трукрипт.

- Качаем Daemon Tools Lite (качаем по ссылке и выбираем при установке Free License, во время установки придется пару раз нажать Skip иначе он установит на нашу машину кучу разнообразного дерьма)

- В окошке TrueCrypt'a указан пусть куда будет сохранен наш файл сохранения.

- Нажимаем "Next" и идем туда.

- Нас просят его записать, но мы нажимаем "Cancel" и идем вытаскивать файл.

У меня он оказался тут "C:\Users\Administrator\Documents\TrueCrypt Rescue Disk.iso"

Монтируем его в Daemon Tools двойным нажатием и продолжаем.

- Дальше везде жмякаем на "Next" и система попросит протестировать шифрование. Это нас перезагрузит.

- После перезагрузки вводим пароль от публичной ОС(!) который указывали ранее. И после загрузки нас выкинет сразу на настройку шифрования в TrueCrypt.

- Просто нажимаем "Encrypt" и ждем.

Как только систему закончат шифровать можно TrueCrypt закрыть. Мы закончили.

Тестируем.

- Идем на перезагрузку и вводим пароль от публичной ОС как только ОСь запустится идем снова на перезагрузку и там вводим уже пароль от скрытой ОС.

- Если вы сделали все по правилам то обе системы загрузятся без проблем.

Перед началом работы.

- Советую перед началом работы в скрытой ОС по-шаманить такими программками как TMAC для смены mac адреса в сетевых платах(что бы адреса публичной и скрой ОС не совпадали)

- Также можно и идентификаторы железа/ОС поменять все какие возможно с помощью таких программ CC Tools и прочих.

Также советую придумать заранее причину использования зашифрованного ноутбука. У меня к примеру много важных документов, личных фото/видео довольно много. Это как по мне вполне обоснованно учитывая то что у меня уже несколько раз крали ноутбуки со всеми данными.

Вопрос/ответ.

В: Зачем нужен зашифрованный контейнер и для чего мы запихали туда порно?

О: Когда ты загружаешься с публичной ОС у тебя в системе отображается 2 логических диска. Один ты уже расшифровал(раздел С) при включении. Второй можно расшифровать через интерфейс TrueCrypt'a выбрав диск во вкладке Select Device и введя пароль от контейнера. Там будет спрятанное нами порно и в не размеченной части этого диска будет прятаться наша скрытая ОС.

В: Зачем мне шифровать целый ноутбук? У меня ведь есть уже парочка контейнеров того же TrueCrypt'a и этого хватает.

О: 2 ОС удобны тем что можно сменить например mac адрес своей wifi карточки. И получается у каждой ОС будут разные mac адреса например для роутера. И если ваш роутер изымут можно будет скинуть все на соседей) Так же можно с одной ОС спокойно поигрывать в игрушки в Steam и сидеть во вконтаче спокойно. Когда пришло время работать просто перезагружаешь ноутбук и вводишь пароль от скрытой ОС, а там уже и интернет без VPNа не работает и никаких личных данных. Все исключительно для работы. Ну и первая система не будет подозревать о существовании второй. Что исключает логирование ей чего нибудь важного. Можно так же аккумулятор вынуть из ноутбука и когда к тебе ворвутся достаточно будет лишь выдернуть шнур и все данные вернутся в контейнер.

О безопасности True Crypt

Сайт Open Crypto Audit Project сообщает о завершении второй стадии аудита кода популярного открытого средства шифрования TrueCrypt, разработчики которого 28 мая 2014 года очень странно покинули сцену, посоветовав переходить на BitLocker — решение для шифрования данных от Microsoft. По сути, аудит кода завершен, ребятам из OCAP осталось только написать финальный документ с выводами.

Согласно результатам аудита, никакой закладки в TrueCrypt 7.1a нет. Аудиторы отметили только 4 потенциально нехороших места, которые не приводили к компрометации каких-либо данных при обычных условиях:

- Отсутствие проверки подлинности зашифрованных данных в заголовке тома

- Смешивание ключевого файла происходит не криптографически устойчивым образом

- Реализация AES может быть уязвима к атаке по времени

- CryptAcquireContext может оказаться неинициализированным без сообщений об ошибке

opencryptoaudit.org/reports/TrueCrypt_Phase_II_NCC_OCAP_final.pdf— результаты второго раунда аудита.

blog.cryptographyengineering.com/2015/04/truecrypt-report.html— выводы Matthew Green, одного из членов OCAP.

Надеюсь, что данный материал вам пригодится, поэтому буду благодарен, если поделитесь этой статьей со своими друзьями и сделаете репост ❤️