Начало

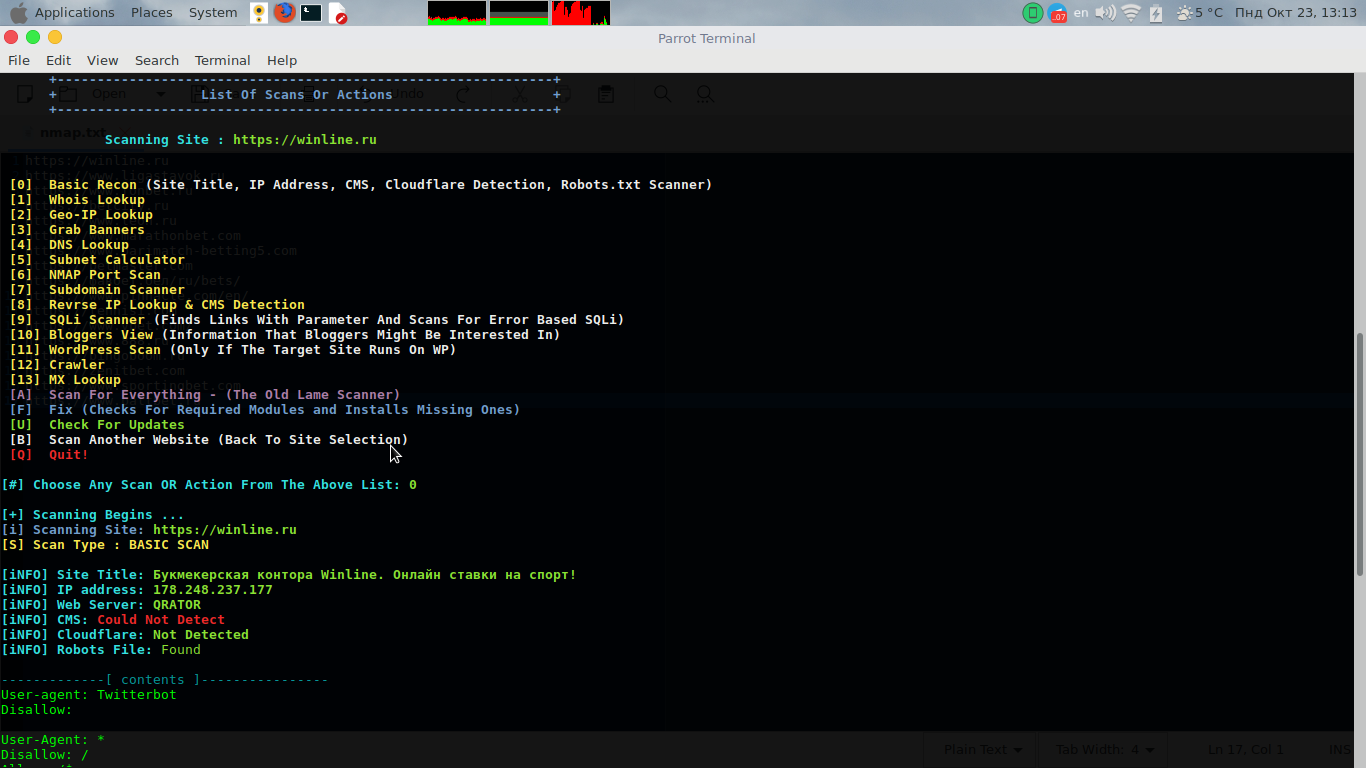

Удобно для разведки пользоваться универсальными инструментами, например Red Hawk.

Зачастую я выбираю вариант А, однако выбираю и другие варианты, смотря по заданию. Здесь мне нужно было проверить только наличие cloudflare, robots.txt и определить CMS сайта. Как видите, я смог узнать что домен обращается к реальному ip-адресу сайта, а CMS не определилась. Что же, не страшно. Зато мы узнали, что для поискового бота с user-agent Twitterbot запрещено - ничего, тоесть он может сканировать весь сайт.

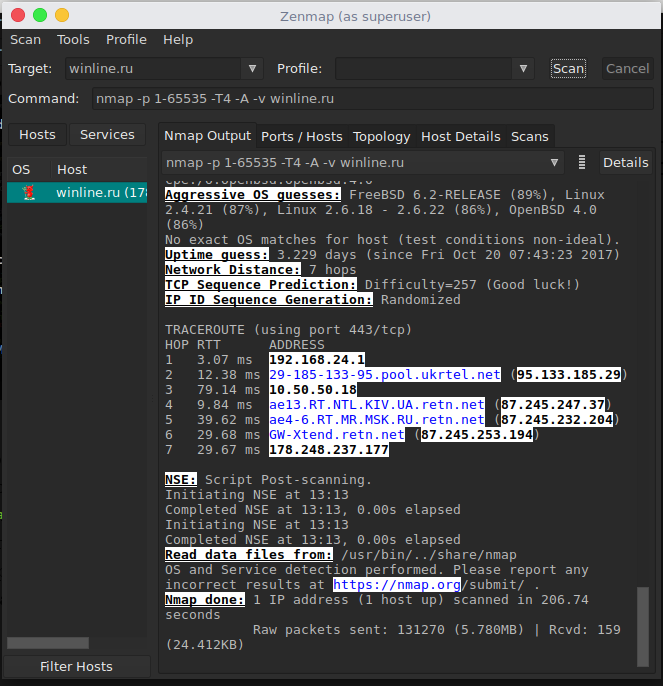

Дальше в ход идёт nmap или как у меня zenmap. Будем сканировать все порты, на наличие открытых интересных мест.

Zenmap помогает наглядно увидеть ОС сервера а так же его открытые порты. Итак, что мы смогли узнать о нашей жертве:

- Реальный ip

- Отсутствие cloudflare

- Возможный вариант атаки с user-agent Twitterbot

- ОС - FreeBSD

- Открытые 80, 443 порты

На этом этап разведки заканчивается.