Microsoft держала в открытом доступе секретный ключ для TLS-сертификата.

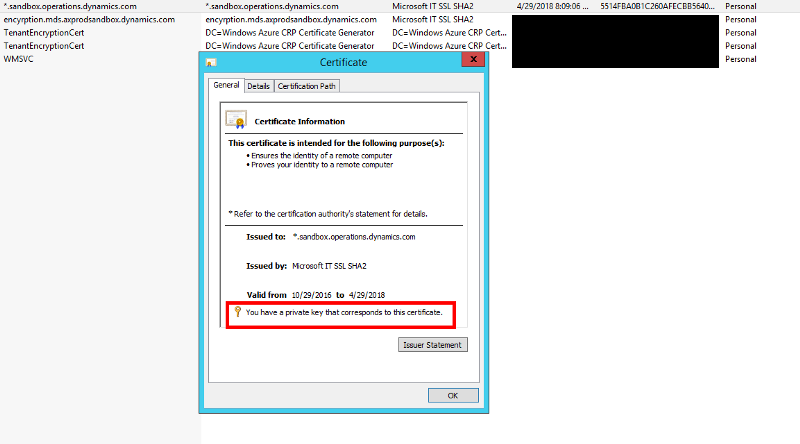

dataleakВыпущенный удостоверяющим центром «Microsoft IT SSL SHA2 CA», wildcard-сертификат для домена «*.sandbox.operations.dynamics.com» и соответствующий ему закрытый (секретный) ключ, хранились в открытых облачных песочницах ERP-системы Dynamics 365.

Более 100 дней (с момента первого сообщения о проблеме) понадобилось Microsoft, чтобы убрать этот сертификат из общедоступной тестовой среды и отозвать его.

Сертификат использовался для шифрования web-трафика между пользователями и сервером ERP-системы. Утечка секретного ключа и самого сертификата могла спровоцировать целенаправленную атаку «человек по середине» (MITM) на другие облачные песочницы Dynamics 365 с целью кражи и даже модификации информации.

Несмотря на то, что данный сертификат предназначался для тестовых песочниц, угроза состоит в том, что часто в песочницах для тестов используют реальные данные.

Еще одна проблема состоит в том, что сертификат для производственных сред также является wildcard-сертификатом («*.operations.dynamics.com») и скорее всего тоже мог быть извлечен при наличии доступа к одной из производственных сред.

Не могу не отметить, что «бесхозными» сертификатами очень любят пользоваться злоумышленники для сокрытия подозрительного трафика своих вредоносных программ. Например, ЦРУ использовало поддельные сертификаты для маскировки трафика в своем проекте Hive. В частности, они подделывали сертификаты Лаборатории Касперского.

Автор: Ашот Оганесян