Maltego: инструкция для инструмента разведки на основе открытых источников

@webwareMaltego — это программа, которая проводит сбор информации на основе разнообразных сканирований, в том числе сканирований на наличие документов с метаданными, сканирований уязвимостей, программа анализирует полученную информацию и графически отображает собранные данные.

У Maltego графический интерфейс и пользоваться ей нетрудно, но есть несколько моментов, которые могут помешать разобраться. Например, необходимость регистрировать e-mail и необходимость импортировать настройки.

Эта инструкция и предназначена для того, чтобы дать начальное представление о программе, чтобы научить азам её использования.

Описание и возможности вы можете прочитать по ссылке выше — не будем это переписывать. Начнём действовать!

Можно запустить из меню или набрать в консоли

maltego

Кстати, обратите внимание на кодовое имя — Maltego_chlorine и на пометку Hand Made For Kali Linux 2.

Нас встречает мастер:

Нажимаем далее. Нам нужно ввести e-mail и пароль. А если вы ещё не зарегистрированы, то предварительно зарегистрироваться по ссылке, которая дана там же в программе:

Я успешно ввёл свои учётные данные, но меня расстраивает надпись, что мой API Key действителен только до 9 сентября этого года… хм, я ведь регистрировался совсем недавно. Нажимаем далее:

Оставляем как есть, для нашего первоначального знакомства это нормально. Нажимаем далее:

Нам говорят, что всё готово. Ничего не меняем, чтобы запустить новую машину. Нажимаем Finish.

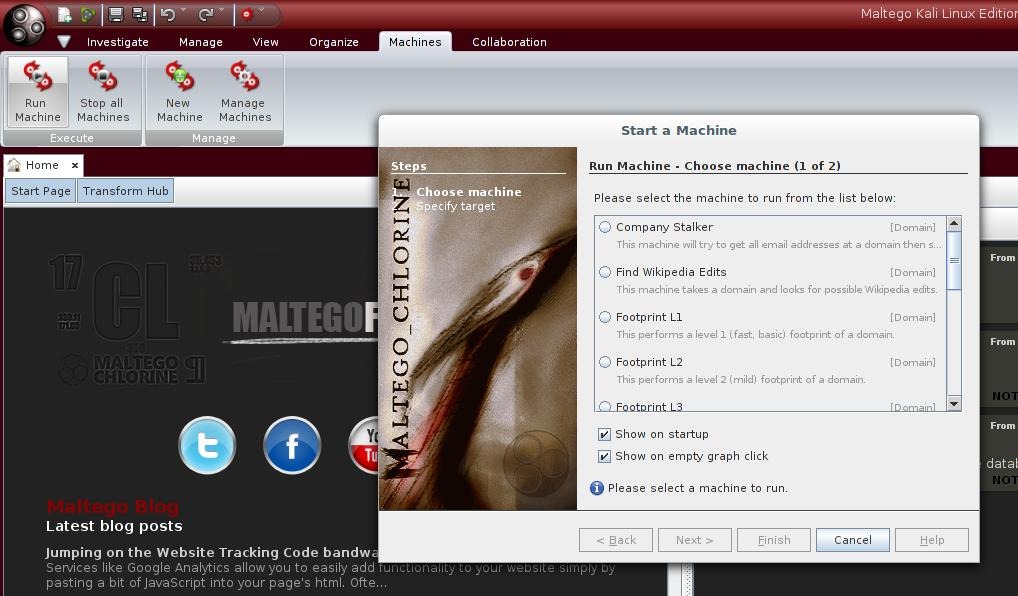

А здесь нас встречает запуск новой машины:

Закроем его. Давайте импортируем настройки. Нам говорят об ограничении, но оно убирается, если сделать импорт настроек.

Нажмите ОК.

Чтобы импортировать настройки в левом вернем углу нажмите на глобус/шар (кнопка приложения). Далее Импорт -> Импорт конфигурации, выберите файл лежащий по адресу /opt/Teeth/etc/Maltego_config.mtz. Нажмите Далее.

Поставьте галочки где нужно. Я выбрал всё.

Теперь нажимаем запустить машину.

Кратко охарактеризуем доступные пункты:

- Company Stalker: Машина попытается собрать все адреса e-mail на домене, потом попробует их сопоставить с данными в социальных сетях. Также собираются документы и извлекаются метаданные. Нужно ввести домен.

- Find Wikipedia Edits: Эта машина берёт домен и ищет возможные правки в Википедии.

- Footprint L1: Производится первый уровень (быстрый, простой) снятия отпечатков пальцев с домена.

- Footprint L2: Производится второй уровень (мягкий) снятия отпечатков пальцев с домена.

- Footprint L3: Производится третий уровень (интенсивный) снятия отпечатков пальцев с домена. Это занимает время и потребляет ресурсы. Используйте осторожно.

- Footprint XXL: Машина впрягается в действительно тяжёлую работу по действительно большим целям, которые хостят свою собственную инфраструктуру. Машина пытается получить отпечатки пальцев просматривая SPF записи в надежде на нетблоки, а также на обратное делегирование DNS к их серверам имён. Это ОЧЕНЬ важно — внимательно смотреть на пользовательские фильтры, которые представлены перед вами, в противном случае вы ОБЯЗАТЕЛЬНО получите ложные срабатывания. Результатом работы этой машины может стать масса графиков поэтому, пожалуйста: 1) будьте терпеливы, 2) имейте много оперативной памяти.

- Person — Email Address: Пытается получить чей-либо e-mail адрес и найти, где он используется в Интернете. Нужно ввести адрес почты.

- Prune Leaf Entities: Prune Leaf Entities (я не понял — что это? подскажите, кто знает в комментариях)

- Twitter Digger X: Работает по псевдониму (или псевдонимам) Twitter. Анализирует твиты.

- Twitter Digger Y: Работает по псевдонимам Twitter. Находит твиты и анализирует их.

- Twitter Monitor: Машина мониторит Твиттер на хештеги или на заданные вхождения имени, упомянутые во фразах. Нужно ввести фразу.

- URL To Network And Domain Information

Я выберу Footprint L3. Нажимаем Далее и вводим имя домена:

Сразу после этого начинается сбор информации. Ждём. По мере сбора информации будут появляться новые объекты. По каждому объекту можно кликнуть правой кнопкой и выбрать дополнительные действия, например, All Transforms:

Машина только начала работать, а уже есть на что посмотреть:

А вот программа и вышла на codeby.net (через статью, на которой я упоминаю один из своих почтовых адресов):

В общем, пока у меня там всё не зависло, там была большая схема с огромным количеством связей. Было много ложных срабатываний, но были и прозрения — программа сама нашла некоторые из моих сайтов. И машина была в самом начале своей работы. Трудно придумать, чтоб я могу узнать про себя нового, поэтому при следующем после зависания запуске я выбрал уровень Footprint L2 — мне всё же хочется, чтобы программа собрала метаданные из фотографий (я даже ради этого отключил добавление водяного знака — при этой процедуре терялись все метаданные), да и терпения на Footprint L3 у меня бы не хватило.

Спустя несколько часов сбора информации я опять понял, что выбрав Footprint L2 я сильно пожадничал. График всё рос и рос, а ползунок прогресса мало продвинулся от начала:

Я поменял машину на Company Stalker. Результаты стали появляться быстрее и, наконец-то, появились имена, фамилии, страны:

Понравилась программа? В следующий раз я расскажу о такой же, если не лучше (на мой взгляд лучше) программе, которая собирает сведения из всевозможных открытых источников, причём эта программа совершенно бесплатная и без ограничений, прекрасно работает на Windows, имеет модульную структуру — можно дописать свой модуль, отключить/подключить имеющиеся и имеет другие интересные функции — следите за новостями!