KALI

Fluxion

Установка:

git clone https://github.com/FluxionNetwork/fluxion

cd fluxion/

sudo ./fluxion.sh

Обратите внимание – что мы не устанавливали вручную зависимости Fluxion, поскольку при первом запуске программа сама проверит отсутствующие зависимости и установит их.

При скачивании файлов программы можно указать флаг --recursive и тогда будет скачена сама программа, а также дополнительные варианты Перехватывающих Порталов (те веб-страницы, которые видит жертва на своём устройстве во время атаки):

git clone https://github.com/FluxionNetwork/fluxion --recursive

Новая инструкция по использованию Fluxion на русском

У программы появился автоматический режим, с помощью которого в исходной команде можно установить данные для атаки, и программа будет работать на автопилоте. Но пока это больше экспериментальный режим.

Чтобы жизнь была чуть легче, остановим Network Manager и завершим процессы, которые нам могут помешать:

sudo systemctl stop NetworkManager.service

sudo airmon-ng check kill

Типичный запуск программы, переходим в её папку:

cd fluxion/

Программа очень часто обновляется, поэтому чтобы загрузить самую свежую версию, выполните команду:

git pull

И запускаем:

sudo ./fluxion.sh

Рукопожатие захватывается в тот момент, когда клиент подключается к точке доступа. При выборе пассивного наблюдения, мы будем ждать, пока клиент подключится либо переподключиться к Точке Доступа по естественным причинам. Мы будем незаметны, но такое ожидание может продлиться много часов.

При агрессивном методе, мы отправим фреймы, которые приведут к тому, что клиенты отключаться от точки доступа. Поскольку большинство устройств сразу пытаются подключиться вновь, то мы очень быстро получим нужное нам рукопожатие.

Выбор интерфейса для мониторинга и глушения (можно использовать тот же самый интерфейс, который мы использовали ранее)

Captive Portal.

Многие из используемых в пентестинге беспроводных карт поддерживают добавление виртуального беспроводного интерфейса. Этот интерфейс может быть в режиме монитора или в режиме точки доступа (AP). Благодаря этой возможности, при создании фальшивой точки доступа и одновременного глушения настоящей точки доступа, можно использовать одну единственную Wi-Fi карту. И Fluxion умеет это делать.

Про эти виртуальные интерфейсы и как их проверить смотрите эту статью, раздел «Проверка функциональности виртуального интерфейса».

Но начиная с четвёртой версии, во Fluxion добавлена ещё одна функция – следовать за атакуемой точкой доступа. Проблема заключается в том, что некоторые точки доступа, когда в отношении них проводится атака деаутентификация, меняют канал, на котором работают. В результате они становятся неуязвимы к нашей атаке, приходится останавливать Fluxion, заново выбирать цель и запускать атаку. Суть функции следования за атакуемой точкой доступа в том, что Fluxion регулярно проверяет, на каком канале работает точка доступа, и если та поменяла канал, то Fluxion автоматически перезапускает атаку на правильном канале.

Так вот, если вы хотите использовать функцию преследования, то для этого нужна вторая беспроводная карта, которая может переходить в режим монитора. Если у вас её нет, то можно пропустить использование этой функции.

Запускаем вторую атаку.

Captive Portal Создаёт точку доступа "Злой Двойник".

Выберите интерфейс для отслеживания целей – эта та новая функция, о которой я говорил чуть выше. Если у вас два беспроводных интерфейса, то выберите тот, который хотите использовать с этой возможностью. Если интерфейс один, то нажмите «Пропустить»

Теперь выбираем интерфейс для глушения (выберите другой, отличный от того, который выбран для преследования, иначе возникнут проблемы)

Если у вас нет отдельной беспроводной карты для создания точки доступа, то выберите тот же интерфейс, который выбран для глушения (это нормально и если беспроводная карта поддерживает добавление виртуального интерфейса, то всё будет отлично работать)

Выбор программы, которая будет создавать точку доступа. Авторы рекомендуют избегать airbase-ng если вы используете одну и ту же Wi-Fi карту и для создания точки доступа, и для деаутентификации (глушения)

Далее мы выбираем источник SSL сертификата для перехватывающего портала.

Мы можем использовать SSL сертификат или отключить его. SSL – это метод шифрования, используемый для установки безопасного соединения между двумя точками. В данном случае, этими точками являются веб-сервер перехватывающего портала и целевой клиент.

Если у вас есть персональный сертификат, вы должны сохранить его в fluxion/attacks/Captive Portal/certificate/server.pem и атака автоматически обнаружит его и выберет.

Если у вас нет персонального сертификата, вы можете выбрать опцию автоматического его генерирования. Минус такого подхода в том, что сгенерированный самостоятельно сертификат не будет доверенным ни для какого устройства, и в браузере скорее всего появится предупреждение, что подключение к перехватывающему порталу не является безопасным.

Если вы не хотите возиться с SSL, то вы можете выбрать его отключение. Если это сделано, то веб-сервер перехватывающего портала будет принимать только незашифрованные соединения во время передачи данных к fluxion. Нужно помнить о том, что данные к нашей мошеннической точке передаются по открытой сети в незашифрованном виде – если третья сторона мониторит сетевой трафик, то она может увидеть эти данные. Также сейчас некоторые веб-браузеры показывают предупреждение, если данные из формы пересылаются по незашифрованному соединению.

На мой взгляд, в настоящих реалиях лучше использовать SSL, поскольку практические все сайты работают через HTTPS – и больше шансов, что пользователь кликнет по «Перейти по небезопасному протоколу», чем дожидаться шанса, что он всё-таки попытается открыть сайт на HTTP.

Далее нам говориться выбрать тип Интернет-соединения для мошеннической сети.

Эта опция влияет только на iOS клиентов и некоторых Android клиентов.

Эмулирование Интернет-соединения может быть полезным для атакующего, кто не хочет сделать перехватывающий портал очевидным. Клиенты будут подключены, но устройство будет одурачено, чтобы оно поверило, что имеется Интернет-доступ. Это приведёт к тому, что iOS клиентам и некоторым Android клиентам перехватывающий портал не будет показан немедленно после подключения к мошеннической сети, он будет показан как только клиенты попытаются открыть любой веб-сайт.

Предупреждение: это может привести к зависанию клиентов, которые пытаются загрузить сайт, в том числе iOS клиентов. Проблема возникает, когда выбрана опция эмулировать Интернет-соединение и отключён SSL. Причина в том, что клиент пытается подключиться к сайту с SSL, такому как google.com, но зависает во время ожидания соединения от сервера перехватывающего портала. Зависание из-за того, что клиенты верят, что присутствует Интернет-доступ, но Перехватывающий Портал не настроен отвечать по SSL протоколу.

Выберите интерфейс перехватывающего портала для мошеннической сети. По умолчанию доступны нейтральные страницы, подходящие под все случаи на разных языках, русский язык также имеется

Клиенты будут отсоединены, и они не смогут подключиться к истинной сети во время всей продолжительности атаки. Зато для них появится другая сеть – без пароля, к которой можно подключиться одним тапом

Все введённые данные передаются во Fluxion, которая в реальном времени проверяет, верен верный пароль или нет. Если пароль верен, то он показывается атакующему, а сама атака сразу прекращается. После этого устройство клиента (жертвы) автоматически подключиться к оригинальной точке доступа и он получит своё обычное Интернет-соединение.

Имеются варианты Порталов, имитирующие разные модели роутеров на разных языках, они находятся в этом репозитории: https://github.com/FluxionNetwork/sites

Когда вы находитесь в папке Fluxion, вы можете установить их все командой:

git clone https://github.com/FluxionNetwork/sites ./attacks/Captive\ Portal/sites/

ИЛИ этой командой:

git submodule update --init --recursive

ИЛИ изначально скачивать Fluxion с флагом --recursive:

git clone https://github.com/FluxionNetwork/fluxion --recursive

Как создать новый макет Перехватывающего Портала из веб-интерфейса своего роутера

Вы можете создать свой собственный сайт перехватывающего портала используя в качестве оформления страницу входа вашего роутера. Как сделать клон страницы и как её подготовить для работы с Fluxion написано в их Вики:

- https://github.com/FluxionNetwork/fluxion/wiki/Downloading-router-portals

- https://github.com/FluxionNetwork/fluxion/wiki/Prepping-protals-for-fluxion

Нужно знать HTML и понимать, как отправляются данные через веб-формы.

WiFi-Pumpkin

WiFi-Pumpkin – мошенническая точка доступа с графическим интерфейсом и богатым функционалом

Целью атак с мошеннической точкой доступа (Rogue Wi-Fi Access Point Attack) является не пароль от Wi-Fi сети, а данные, передаваемые через эту точку доступа. В отношении этих данных выполняется атака посредника – атака человек-посередине (Man-In-The-Middle attacks). В передаваемых данных можно поймать учётные данные (логины и пароли) от веб-сайтов, узнать, какие сайты были посещены, какие данные вводил пользователь и другое.

Настройка Rogue Access Point заключается в настройке беспроводной точки доступа – процесс ничем не отличался, если бы вы хотели начать раздавать беспроводной интернет со своего компьютера на Linux. Но мошеннической её делают последующие атаки посредника.

Имеются программы, которые автоматизируют процесс создания файлов настройки беспроводной точки доступа, а также обеспечивают правильную маршрутизацию трафика. К таким программам, относится, например, create_ap.

Эти же самые действия, но ещё дополнительно запуская атаки человек-посередине, делает программа mitmAP.

WiFi-Pumpkin – это ещё одна программа для настройки беспроводной мошеннической точки доступа. Её особенностью является графический интерфейс, который ещё больше упрощает атаку Rogue Access Point.

В платформу встроены плагины (другие программы), которые собирают данные и выполняют различные атаки.

Для установки WiFi-Pumpkin в Kali Linux:

git clone https://github.com/P0cL4bs/WiFi-Pumpkin.git

cd WiFi-Pumpkin

chmod +x installer.sh

sudo ./installer.sh --install

Запуск делается командой:

wifi-pumpkin

Обратите внимание, что при попытке запуска от обычного пользователя (не рута) программа не работает.

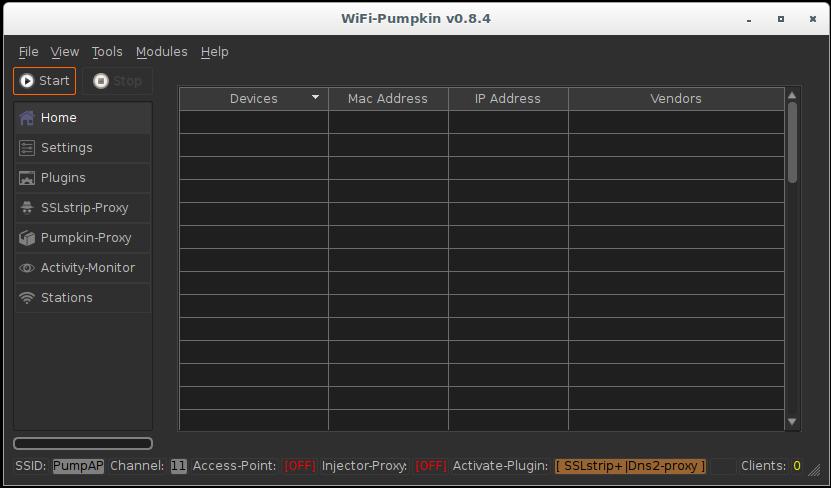

После запуска открывается такой интерфейс:

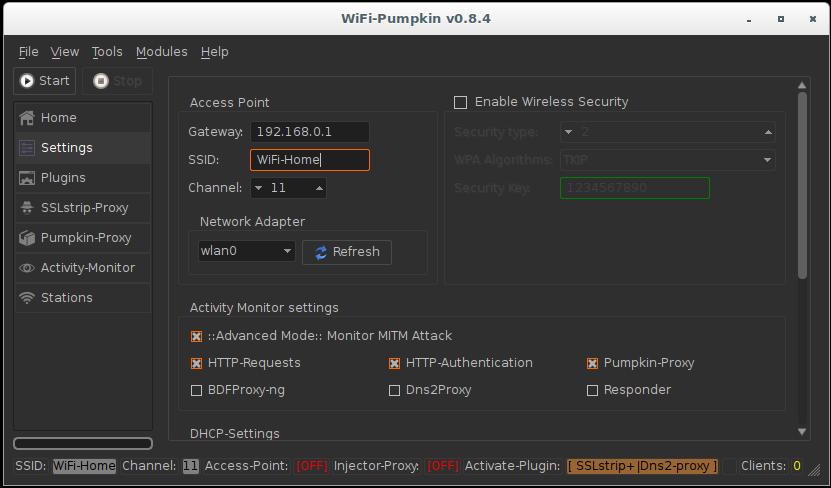

Перейдите в настройки и поменяйте имя точки доступа (я выбрал WiFi-Home):

В Activity Monitor settings (настройках монитора активности) я ставлю галочки на HTTP-Requests (веб-запросы), HTTP-Authentication(учётные данные с веб-сайтов) и Pumpkin-Proxy.

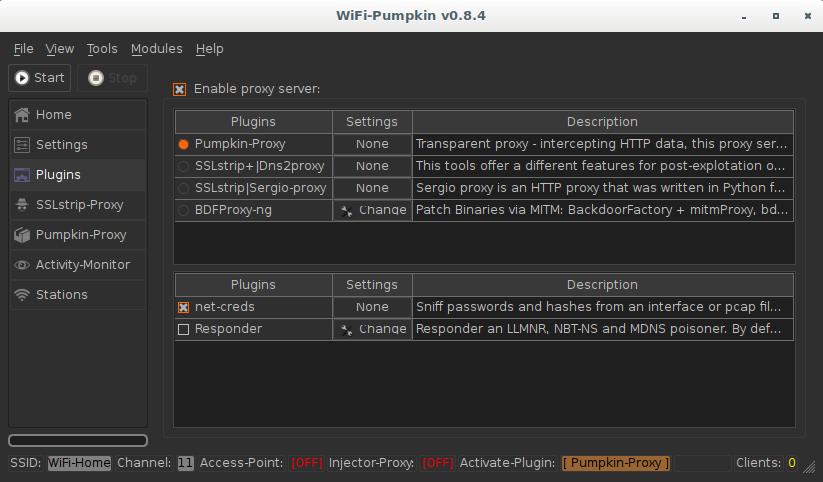

Во вкладке Plugins (плагины) выберите, что вам важнее. Pumpkin-Proxy позволяет использовать различные готовые решения (килогеры, BeEF, внедрение кода и т.д. Зато SSLStrip+ в паре с dns2proxy позволяют обходить HTTPS и перехватывать намного больше учётных данных.

Во вкладке Plugins имеется краткое описание каждого плагина. Перевод этих описаний вы найдёте на страничке https://kali.tools/?p=387.

Когда настройка завершена, нажмите Start.

Можно увидеть перехваченные учётные данные для сайтов vk.com и mail.ru:

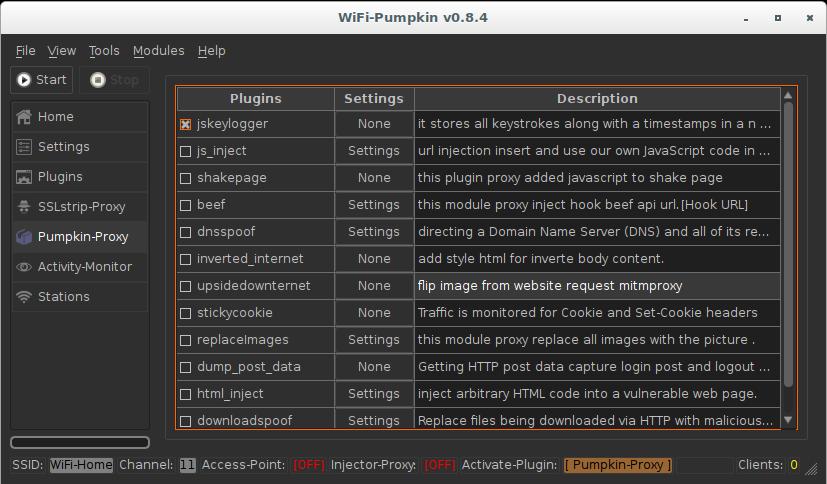

Плагины Pumpkin-Proxy

Во вкладке Pumpkin-Proxy имеются следующие плагины:

У некоторых из них имеются опции. Для изменения опций плагина нажмите Settings напротив названия плагина. Все эти плагины будут срабатывать только на веб-сайтах без HTTPS.

Посмотрим работу этих плагинов на примере keylogger, т.е. мы будем перехватывать нажатия клавиш.

Остановите работу ТД, если она запущена, перейдите во вкладку Plugins, выберите там Pumpkin-Proxy:

Теперь отметим желаемые для использования плагины Pumpkin-Proxy:

Запускаем точку доступа. Перейдите во вкладку Activity-Monitor, там кликните на PumpkinProxy:

В этом окне отображаются данные о работе плагина и перехваченная информация.

Диполнительные инструменты WiFi-Pumpkin

Кроме своего главного назначения – фальшивая точка доступа, WiFi-Pumpkin может выполнять другие функции, благодаря встроенным модулям. К этим модулям относятся:

- Деаутентификация клиентов. Начинается со сканирования, затем из списка клиентов можно выбрать любого, кого нужно отсоединить от Wi-Fi:

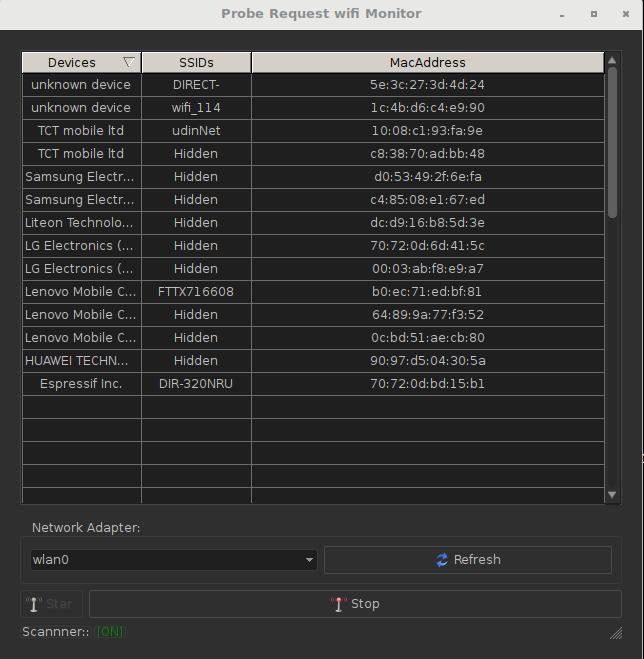

- Слежение за запросами зондирования (Probe Request) – они показывают, какие клиенты к каким точкам доступа пытаются подключиться:

- DHCP Starvation

- Фальшивые обновления Windows

- Фишинговый веб-сервер и другие.

AIRGEDDON

sudo apt update && sudo apt install bettercap lighttpd isc-dhcp-server hostapd

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

cd airgeddon/

sudo bash airgeddon.sh