Как получить доступ к камерам

PANTHEON CHANEL

Статья написана исключительно в ознакомительных целях и не призывает вас к действию.

Итак, инструмент, который мы будем юзать не новый, но отлично работающий и хорошо себя зарекомендовавший - Netscraped.

Работа утилиты заточена на эксплойте и эксплуатации уязвимости. Прога сдирает какие только можно данные о цели.

- Через Tor-privoxy работает отлично.

Инструмент успешно использовался нами на Arch Linux и Kali Linux.

Кстати, на Windows это тоже будет работать (нужны будут пакеты python

и Visual Studio 2015 Pro)

Давайте рассмотрим установку необходимых пакетов на примере Kali.

Вам понадобятся:

1) Регистрация на ресурсе shodan,чтобы заполучить там API-ключ.

Ну или где-то раздобыть рабочий ключ. Без него Netscraped даже не поднимется.

2) Пакет python3

Код:

apt-get install python3 - вдруг у кого не установлен

3) Пакет shodan. Даже если он у вас имеется , но не для python3 - не прокатит.

apt-get install python3-shodan

4) Утилита Curl

apt-get install curl -это у кого не установлено.

Установка Netscraped:

git clone https://github.com/649/Netscraped-Exploit.git cd Netscraped-Exploit/ chmod +x Netscraped.py python3 Netscraped.py - запуск

Важен самый первый запуск, вас инструмент попросит ввести API-ключ.

После проверки он вам скажет, что всё отлично и записан файл api.txt

Впрочем, если допустите на этом моменте ошибку и получите облом, то не спешите переустанавливать Netscraped.

Лезем в директорию инструмента и открываем пустой файл api.txt любым текстовым редактором. Далее вписываем тупо туда ключ, сохраняем и заново стартуем.

Далее,будет предложено ввести пароль для видеокамеры (Admin и т.д. можно любой дефолтный ,или импровизационный)

Отвечаем утвердительно на следующий вопрос и останавливаем инструмент насколько позволит интерес.

Он будет выстреливать Ip-шники как пулемёт.(Ctrl+C ;Ctrl+Z)-остановка,у кого как.

Что делаем далее:# ls-идём в его директорию и видим ,что у нас сформировались файлы:

netwave.txt - здесь все ip-шники,которые пробивал инструмент.

Нам нужна директория results,заходим в неё.

Можно не обращать внимания на поддерикторию error_responses

Там видеокамеры,которые выдержали атаку и оказались неподвержены уязвимости.

А вот текстовые файлы,с адресами,как раз очень нам нужны.

Их содержимое различное,тут придётся потрудиться немного и читать их внимательно.

В них вы найдёте кучу информации,могут быть даже телефоны,ссылки какие-либо.

Нам надо увидеть там возможные логины с паролями.В общем всё,что может пригодиться для компроментирования цели.

Возможно,будут сведения для реализации другой атаки.

Это Netscraped так постарался за вас,чтобы не заниматься подбором при подключении к видеокамерам.

А надо думать,что все они требуют практически авторизации.И в браузере вам часто всплывёт на неё запрос.

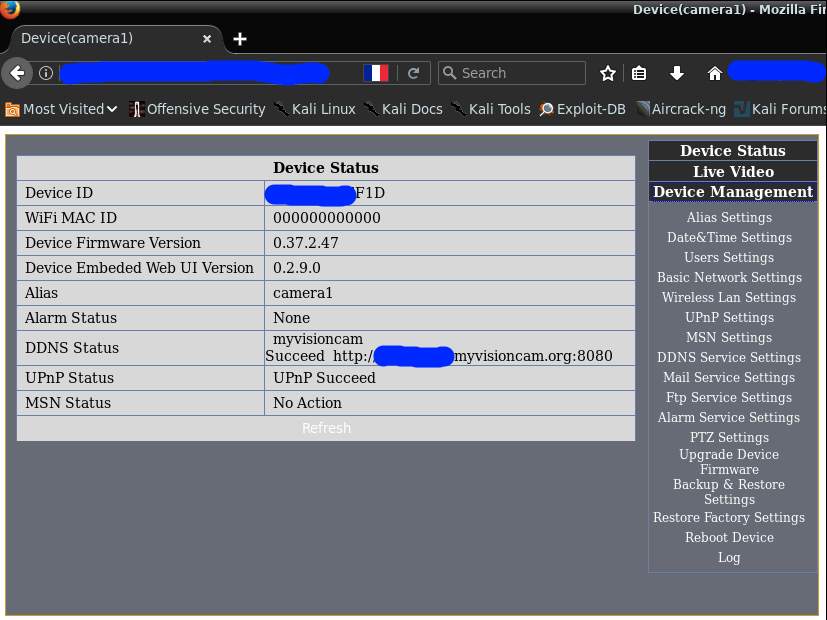

Затем стартуем браузер, вбиваем IP:port и коннектимся. Если просит авторизацию-вводим логин с паролем.

Можно подробнее изучить цель,читая информацию.

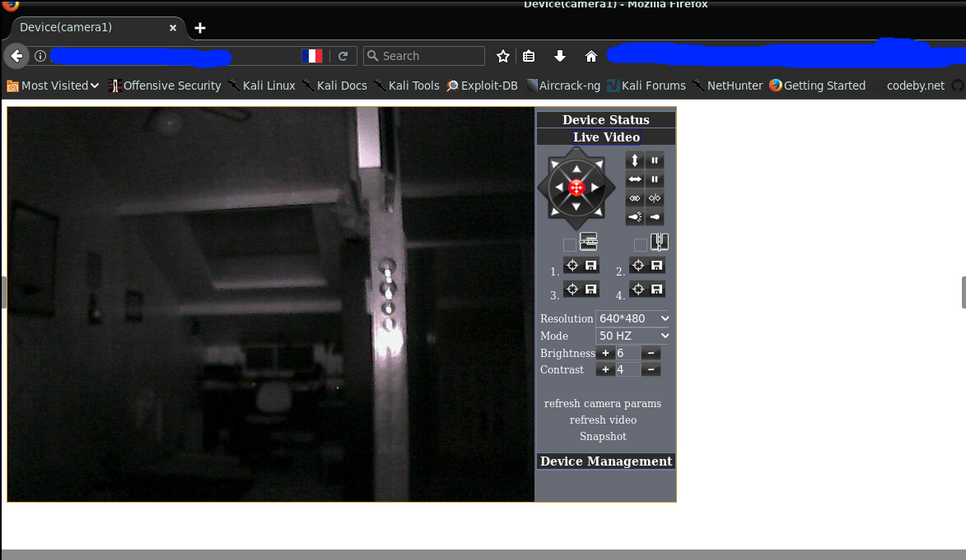

А можно сразу приступить к просмотру фильмов.

Не забудьте соблюдать анонимность и удалить потом эти временные файлы.