Как ловят хакеров?

Trild

Всем привет любители анонимности, сегодня мы рассмотрим как специалисты защищают веб ресурсы и как они расследуют хакерские атаки на них.

В начале замечу, что сетевая форензика, это комплекс мер для расследования внутрикорпоративных преступлений и случаев мошенничество, поиска уязвимостей и других инцидентов в сетевой инфраструктуре компаний.

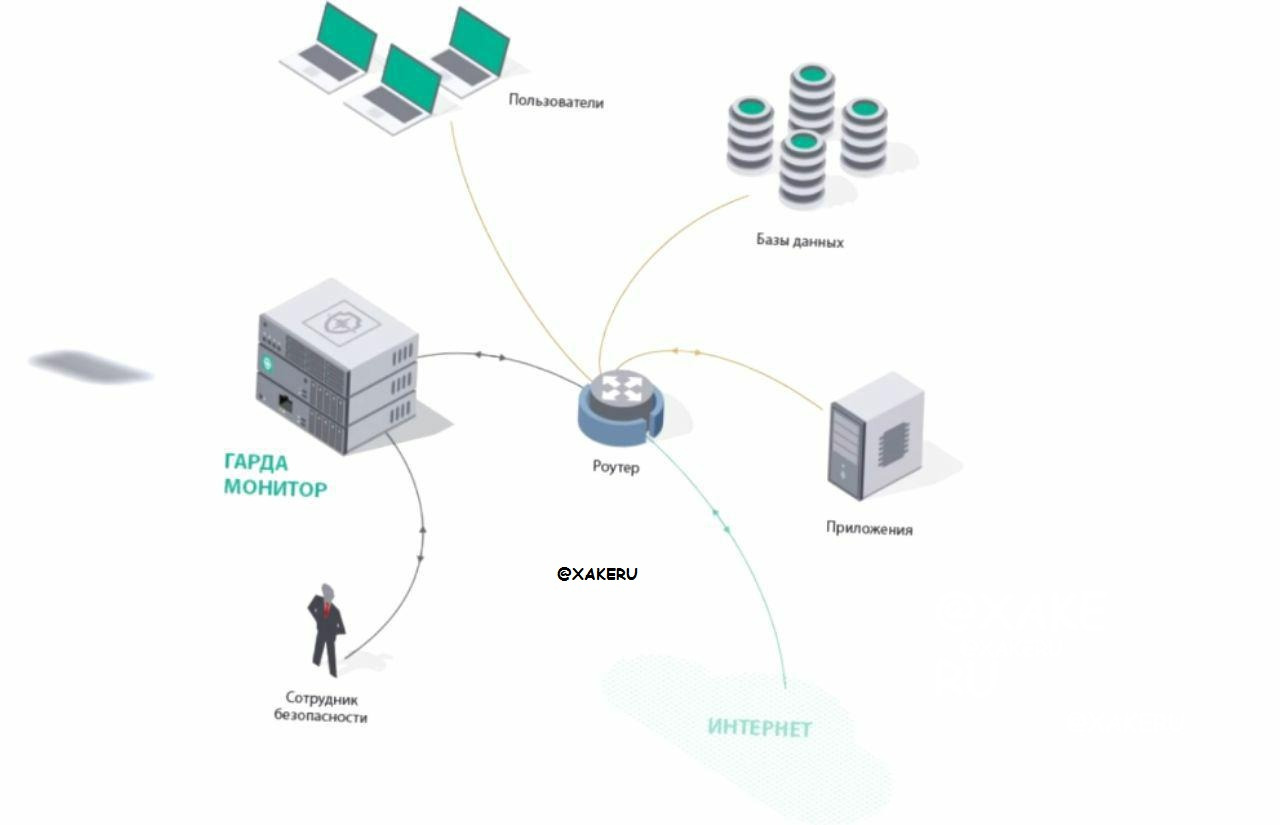

Начинается сетевая форензика с того, что во всех крупных компаниях, весь сетевой трафик проходит через специальный шлюз. К этому шлюзу подключено специальное оборудование, которая предназначена для записи и аналитики всего входящего и исходящего трафика компаний.

Для удобства назовем его "главный сетевой монитор"

На этом же оборудований в автоматическом режиме отслеживаются нестандартные действия пользователей, сравниваются эти действия с попытками взлома других компаний, а обо всех случаях незамедлительно сообщается специалистам по компьютерной безопасности.

К примеру:

Вы просканировали сервера компаний, на открытые и закрытые порты, а данные об этих действиях и с какого IP они были произведены, будут автоматически записаны в базу.

Так же, в случае если после подобных операций, компанию будет нанесен ущерб и если они пожалуются в специальные органы, все эти данные будут прикреплены к делу и могут послужить доказательствами в суде.

И если будет установлена связь, между вашим IP адресом и произошедшим инцидентом, то за вами могут придти веселые дяди в черных масках)

Однако, вы можете замаскировать ваш трафик посредством того же сервиса Тор.

Тут следует заметить, что все выходные ноты тора и исходящий с них трафик легко обнаруживается. Будет замечено что с выходной ноты тора, в сторону серверов компаний какие либо действия. Об этом будет доложено соответствующему специалисту, а при необходимости данный трафик будет заблокирован. Более того, если данная атака все таки прошла, то следует напомнить, что большинство выходных ноты тора, контролируются спецслужбами правительства.

А имея подконтрольную выходную ноту, они могут определить и подлинный источник трафика.

Однако вы можете сказать, что в довесах к тору, вы используете VPN, тут тоже есть нюансы.

Во-первых, все коммерческие сервисы ведут "логи"

Даже те которые очень пытаются убедить вас, что якобы не раскрывают ничего о своих пользователях. Нагло врут.

И в случае запроса от внутренних органов, выдадут все данные. Более того, если инцидент был достаточно серьезен, то в целях ускорения оперативно-розыскной деятельности, данный сервер может быть попросту взломан сотрудниками внутренних дел и необходимые данные будут получены.

Однако вы можете сказать, что вы сами подняли свой VPN-сервер и надежно его защитили. На что я вам отвечу, что сервер стоит в Data центре компаний и ни что не мешает получить к нему физический доступ.

Ну и наконец, вы скажете что используете публичный Wi-Fi или Wi-Fi соседа.

Здесь я замечу что если до этого дойдет, вы-практически пойманы.

Роутеры так же могут вести логи и записывать Mac-адресы подключенных устройств.

Даже при смене их, они знают время подключения каждого устройства и время обращения к определенным IP адресам.

А имея эти данные и сопоставив их с данными системой "безопасный город" (все камеры наблюдения в городе) можно вычислить личность предполагаемого преступника. Так же хотелось бы сказать, что данная система очень сильно упрощена и в ней присутствуют такие элементы как:

- Тип прикладного протокола

- Тип протокола транспортного уровня

- Порт источника и МА-коды в случае мобильной связи

- Биометрические идентификаторы

- Скорость движение мыши

- Скорость набора текста и еще множество других идентификаторов, которые могут рассказать о личности злоумышленника.

Более того, стоит обратить внимание на систему "СОРМ" (сорм) - который является главным помощником отдела "К"

И тут у вас могут появиться вопросы, как же тогда все эти хакеры взламывают сервера крупных компаний, получают доступ к конфиденциальной информаций? На что вам я могу ответить тем, что не все компаний задумываются о своей информационной безопасности и предпочитают экономить свой бюджет на крупном-сетевом мониторинге.

Так же, талантливые специалисты знакомы со всеми системами, оперативно-розыскной деятельности и в частности сетевой форензики. А по тому, периодически меняют свое географическое местоположение, как и меняют устройства предназначенные под подобные цели.

Так же, серьезные операций зачастую, планируются годами и в их реализаций в качестве скрытия источника трафика зачастую, используются крупные "Ботнет" сети.

А так же, следует заметить, что крупные компаний настолько хорошо защищены из внешней среды, что намного легче произвести атаку из внутренний, посредством СИ.

Но это уже другая тема