Использование публичных сетей. Опасность, хищения банковских карт, приватной информации и многое другое на практике.

B1ACK_GARANT

Приветствую читатель.

Сейчас мы поговорим об отдыхе за границей в порядочных отелях. О том кто и как отдыхает, а кто в это время конкретно работает. Расскажу всё на личном опыте и на своих примерах.

И так, то что должен знать каждый!

Заезжая в отель - ни в коем случае не пользуйтесь местной Wi-Fi сетью.

И второе – старайтесь не оплачивать счета картой через терминалы.

Теперь каждый задаст вопрос, почему? Это удобно и интернет мне необходим.

Суть этих мер предосторожности, такова:

Когда все едут отдыхать в дорогие отели выплеснуть весь негатив и забыть о проблемах, которые находятся по ту сторону отдыха. Каждый человек начинает расслабляться и теряет бдительность за безопасностью своих электронных счетов, а не которые и даже за своим карманом. А мы с вами приезжаем в отель, чтобы заработать. Быстро с приятным провождением время на солнышке.

Заехав в номер, дабы не терять свое ценное время на взлом WI-Fi мы идем и оплачиваем пару дней пользованье сетью. Получаем пароль для доступа к сетке, как обычно эта сеть медленная, так как у всех отелей в маршрутизации идет обрезка скорости и ограничение, что бы можно было обслуживать большее количество пользователе и ни кто друг другу не мешал, хавая скорость при скачивании какого либо торрент трекера.

Получив пароль, первым делом идем к админке маршрутизатора. Проверям стандартные пароли, возможно нам повезет. Я вбил адрес предположительно по стандарту роутеров, но увы нечего не нашлось. Что бы не мучатся и не перебирать адреса вручную, я использовал софт под названием AngryScan что в переводе – Злой сканер. Быстро просканировав подсеть в которой я находился, был найден адрес роутера. Взяв адресок я повторил попытку входа в админку, но поданному ип адресу маршрутизатора, приглашения на в ход в веб морду роутера, мне не выдал. Пришлось еще раз потратить время и просканировать данный адрес на открытые порты, для подключения к веб интерфейсу маршрутизатора. Порты просканированы, порт найден. Попался умный админ, который перенес порт веб интерфейса роутера с 80 на 8181. И так попытка три. Вбиваю Ип адрес роутера:порт веб морды. И вот, вылетает приглашение для входа в админ панель. Осталось ввести логин и пароль.

Но тут сразу стало понятно, раз умный админ сменил порты на вход в веб интерфейс маршрутизатора, то 100% и пароли были сменены. По предоставленной инфе от окна приглашения, мне сразу стало понятно, что это маршрутизатор на прошивке DD-WRT. Просканировал еще раз данный ИП с запросом распознавания устройства. Было уже ясно на 100% Это маршрутизатор с прошивкой DD-WRT Buffalo модель HO-G300. Сразу иду на сайт для поиска эксплойтов https://www.exploit-db.com и начинаю искать эксплойт пот данную модель роутера. По запросу было выдано несколько приличных эксплойтов. Скачав первый и воспользовавшись им, я потерпел неудачу. Скачиваю второй, который сработал безупречно. Код эксплойта написан на .php и работает с веб сервера. Так как виртуальный веб сервер на моей машине стоит, я сохранил данный эксплойт, который можно посмотреть по данному адресу https://www.exploit-db.com/exploits/26129/ Название WZR-HP-G300NH2 - Cross-Site Request Forgery. Залив скрипт в папку своего сервера, я перешел по адресу скрипта php и эксплойт начал свою работу. По окончанию была выдана информация. Password change. Отлично.

Из кода эксплойта:

<input type="hidden" name="https_enable" value="0" />

<input type="hidden" name="http_username" value="root" />

<input type="hidden" name="http_passwd" value="hacked" />

<input type="hidden" name="http_passwdConfirm" value="hacked" />

<input type="hidden" name="_http_enable" value="1" />

Я знал на что будет сменен пароль, так как данные условия я задал в эксплойт. Т.е. я указал ип адрес роутера и указал логин и пароль, на который нужно произвести замену. Замена произошла на логин root и пароль hacked. Наконец то!

(данный эксплойт использует уязвимость XSS в данных моделях)

Сразу перехожу на адрес входа в веб морду роутера, смотрю количество клиентов и понимаю, о да бабки есть-можно поесть. В сети в данную минуту находилось 89 пользователей. Это те, что пользовались интернетом и не пошли загорать. И это день, а самое трудовое время для сетки это вечер и ночь.

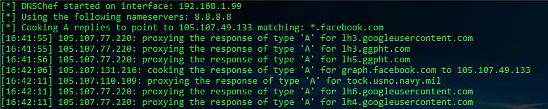

И так получив доступ к интерфейсу роутера и потратив на все про все 20 минут. Не долго думая, делаю подмену ДНС сервера. (сервер который отвечает за адреса веб сайтов в сети интернет, по средством соответствия ип адреса к доменному имени) И указываю в настройках роутера в первичный днс - адрес своего сервера где стоит система ДНС, в данном случае сервер днс запустил на своей машине и указал адрес своей машины как первичный днс. Вторичный ДНС нужно указывать обязательно реальный, так как при запросах всё сперва пойдет на первичный днс, ( наш поддельный) и если там ни чего не найдено, то запрос будет переадресован на вторичный реальный днс и он уже выполнит свою работу нормально, направив вас именно на тот адрес который вы указывали.

И так, зачем все это было сделано.

После смены днс и запуска сервера на своей локальной машине. Запускаю сниффер для перехвата пакетов в сети интернет. (Называется данная атака Spoofing) Кто куда ходит? что кто куда вводит. То есть идет перехват всех данных передаваемых в данной сети. От вводимых адресов, до логинов и паролей, а так же номера карт и остальная информация при оплатах данного человека, каких либо заказов в номер через веб интерфейс ресторана.

За пару суток работы ДНС сервера на моей локальной машине было поймано много интересного. Но то что привлекало меня это карты банковские карты.

Перехват был такого вида: zack keller 419002125272**** 1217 Visa zachary keller 417

В итоге данные плательщика есть и можно платить этими данными. Не буду рассказывать о том, что можно сделать с данными картами и как ими оплачивать, так как у каждого есть карта и каждый знает, как проводить платежи в сети.

По данной причине не пользуюсь банковскими картами в сетях wi-fi отеля.

Причина номер два.

Как видно из первого примера, перехват данных идет у пользователей интернет, но платежи совершают не так часто, через веб интерфейс, как оплачивают картой через терминал. И сейчас очень распространена торговля удаленными серверами, то есть компами которые всегда в сети (компы которые занимаются обслуживанием, в данном случае отеля) Через данные компьютеры подключенные к сети и их маршрутизаторов и совершаются платежи через терминал, вся информация о платеже летит с терминала к компу банка. И вот взломав данный сервер отеля, его заражают вирусом, который данные платежей летящих в банки, перехватывает и сохраняет - отправляя данные владельцу вируса. То есть, даже не находившись в сети данного отеля, а владея доступом к серверу который ведет обслуживание, один хрен происходит кража карт, причем в большем количестве, так как платежей проходит больше.

Снимайте деньги в банкоматах, оплачивайте сервис отеля наличными. Не пользуйтесь публичными WI-FI сетями – или всегда используйте vpn туннелированное подключение, для шифровки передаваемых и получаемых вами данных.