Intercepter-NG

Hack_TheoremЧасть 1

Сегодня мы начинаем серию постов по такой программе, как Intercepter-NG. Используем версию на Шindows, ибо она имеет больший функционал, чем остальные. Программа имеет много функций, но основные из них -- сниффинг и MITM.

Сниффинг "Нюхает" трафик в подсети, так что можно его прочитать ровно в том виде, в каком он идёт. Аналог Wireshark.

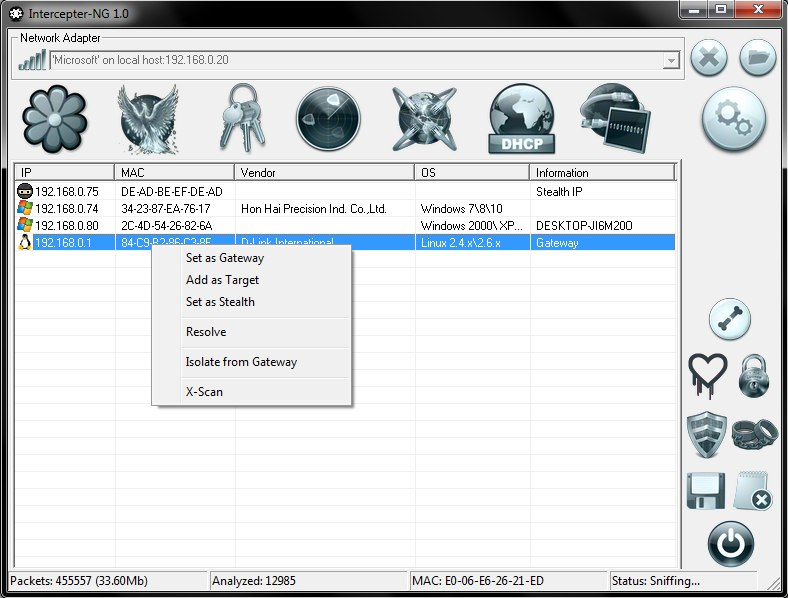

Начнём с разбора интерфейса.

Зелёный круг обозначает рассматриваемый нами вид. Первый -- сканер. Открывается сразу после запуска.

- Выбор адаптера. Здесь необходимо выбрать сетевой адаптер, с которым необходимо работать.

- Выбор типа адаптера. Эффективность программы зависит от этого. Не забывайте переключать на фактический тип соединения. (Wi-Fi или Ethernet)

- Кнопка старта/остановки сниффинга.

- Открыть сохранённую сессию.

- Опции (Опасно, много параметров!)

- Панель дополнительных инструментов.

- Сохранить сессию/очистить логи и поля в текущем окне.

Правой кнопкой мыши вызывается контекстное меню. С него всё и начинается. После включения сниффинга, нажатием кнопки "Smart scan" мы запрашиваем сканирование текущей сети. В списке появятся подключенные устройства, их название (если доступно) и предполагаемая операционная система. "Gateway" означает маршрутизатор/другой тип гейта в интернет или другую верхнюю по иерархии сеть. "Stealth IP" -- "поддельный" адрес, который используется программой для проведения атак.

Для начала изучим сеть, как мы это делали с помощью Fing:

1) Выделяем все нужные нам устройства

2) Нажимаем ПКМ -> X-Scan

В открывшемся окне выставляем параметры, как на скриншоте. Адреса будут добавлены автоматически. Запускаем сканирование и видим информацию о портах и сервисах.

Прелесть данной программы в том, что она автоматически проводит брутфорс SSH и SMB на целях, по встроенным словарям.

Так же, перед сканированием можно выставить галочку "Generate Report", чтобы в папке программы появился файл с результатами сканирования. Полезно, если нужно возвращаться к целям несколько раз.

Возвращаясь к экрану сканирования, рассмотрим ещё один важный элемент -- ARP Cage. Этот инструмент можно назвать "Wifi-Kill на максималках". Он тоже изолирует один IP от другого, но в отличие от мобильного брата может так же выбирать, от кого конкретно происходит изоляция. Таким образом можно запросто отключить систему видеонаблюдения, например, изолировав камеры от основного компьютера, но имея к ним доступ со своего компьютера.

Работает он предельно просто и очевидно:

Кто-то может сказать, что программа кроссплатформенная и не является программой на Windows, но это суждение будет ошибочным. Полный функционал программа имеет только в Windows-версии.