Hacker

Hacker

Página 3 de 6

Es el segundo día del evento y George tiene programada su presentación a medio día en la sala de innovación de software en la que hay un auditorio de poco más de 300 personas. Comienza la presentación dando una plática; dentro del mismo centro de convenciones en una sala adyacente están los 4 sujetos preparando sus equipos entorno a una mesa, es la sala de Robótica, a su alrededor hay varios expositores que terminaron con sus conferencias y también se encuentran pocos visitantes. George presenta la contraseña sin ningún método de encriptación para ilustrar su algoritmo, en la otra sala ya se tienen listas las computadoras y se disponen a encender el dispositivo que enviará la señal al sistema principal del World Bank mientras George encripta la contraseña con un algoritmo de dominio público, posteriormente lanza su software G'enesis para interceptar la cadena de caracteres y descifrarla con su algoritmo, por otro lado, el grupo de los 4 ladrones informáticos calibran la señal del dispositivo y lo conectan a la computadora que activará Orión, el estudiante de ingeniería en sistemas computacionales de La Paz Bolivia sigue con su demostración explicando el proceso, le indica a su auditorio que en ese momento una señal será enviada para capturar la contraseña, en la otra sala, Nikolai activa la combinación de teclas que encenderán enviarán la señal, George recibe respuesta en su computadora portátil y también el grupo de los delincuentes cibernéticos.

En la pantalla de la computadora de George se mostró esta contraseña:

CoD1g0-d3_act1v4c10n=d3-L183R4c10n.MuLt1M1l*L0n4r10

Que era incorrecto lo que provocó la decepción del auditorio y los jueces calificadores, ofreció unas palabras para calmarlos sin saber qué paso, algunas personas salieron de la sala mientras él buscaba algún indicio de lo que pasó. En la otra sala, la pantalla principal del grupo veía con horror el mensaje:

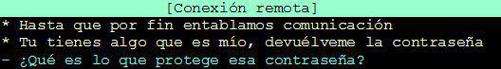

Lo que ocurrió es que el software de George había interceptado la señal del software de Orión, la decodificó y la modificó con el algoritmo de G'enesis, sin embargo, la almacenó en el dispositivo de Nikolai, a cambio, la contraseña original de la aplicación de Orión se descifró satisfactoriamente y se almacenó en la base de datos del software de George, su potente G'enesis, tanto él como el grupo de la sala contigua se encontraban bastante desconcertados, sin saber a ciencia cierta qué es lo que había ocurrido. Nikolai comenzó a discutir con Armin a quién culpó de haber alterado la seguridad pero no pudo comprobar nada, lo que más preocupó a Nikolai fue el haber sido atacados por alguien que los tenía en la mira y ahora habían inhabilitado sus dispositivos y se encontraban expuestos a ser delatados y perder los planes multimillonarios que habían preparado por tanto tiempo, sin embargo él no creía que existiera alguien con los conocimientos para haber realizado esto, pero tampoco podía concebir que hubiese pasado, Harry explotó debido a una crisis nerviosa, no daba crédito a que veía y pensó que tal vez algún traidor saboteó a propósito los planes y arremetió contra Nikolai culpándolo de todo a lo que éste último intentó sacar un arma que ocultaba en su chaqueta azul pero José lo detuvo al temer que la poca gente que seguía en la sala notara un comportamiento extraño por parte de ellos y lo notificara a las autoridades, les dijo que se calmaran todos y que indagarían sobre lo que pasó pero que no sería el momento ni el lugar oportuno, Armin se solidarizó con la propuesta de José y mencionó que lo revisarían en otro lugar, Harry y Nikolai cedieron e inmediatamente todos guardaron sus equipos y salieron de la sala a excepción de Nikolai ya que no estaba muy convencido de encontrar respuestas en otro lugar así que revisó la bitácora de sucesos con las que contaba Orión y vio que en este archivo había en la parte final las siguientes líneas:

Date:

June 21

Time:

12:38:45 p.m.

Process:

Sending…

Response:

G’enesis

Connection:

Rejected

Status:

Disconnected

Al veterano catedrático algo no le pareció de la bitácora y era la línea 4 y el apartado que menciona la respuesta del dispositivo al que se conectó, en este caso esperaba la respuesta de World Bank que era el blanco pero apareció G'enesis que no sabía de qué se trataba pero intuyó que la señal fue interceptada y se conectó a otro dispositivo o software que arruinó la operación. Guardó su equipo y acompañó al resto de sus compañeros. Nuevamente intentó lanzar la señal pero obtenía el mensaje de error:

En la otra sala George muy preocupado buscaba la fuente del error, algo tan probado y con tantas horas dedicadas no podía irse por la borda así como así, pero sus asesores le pedían que abandonara la sala ya que no tenía caso seguir buscando, los jueces y el público se habían ido y había sido descalificado automáticamente, vio por última vez aquella contraseña descifrada antes de acompañar a sus asesores:

CoD1g0-d3_act1v4c10n=d3-L183R4c10n.MuLt1M1l*L0n4r10

Y se llevó la idea sobre a qué se refería esto, ya que se encontraba con un juego de palabras que era bastante transparente de comprender, la frase real sería:

Código de activación de Liberación Multimillonario

No lograba entender qué pudo haber pasado pero la tristeza y desesperación ahora eran los sentimientos que gobernaban su estado actual.

George salió de la sala decepcionado con la mirada viendo hacia el piso y pensando sobre su fracaso y las consecuencias que traería esto en su carrera, en ese momento estuvo a punto de chocar con un sujeto que portaba una chaqueta azul que portaba una mochila y probablemente una computadora dentro de ésta, saltó a su atención que a pesar del calor que hacía fuera del centro de convenciones ese individuo portaba una chaqueta con semblante sospechoso y mirada penetrante, el sujeto lo vio a los ojos sin tomarle importancia al suceso pero siguió su camino y más adelante alcanzó a sus tres compañeros que también portaban equipos de cómputo y mochilas.

Ese mismo día el equipo de mafiosos regresó a Los Ángeles California y dieron una búsqueda exhaustiva para indagar que pasó. Sin embargo, Nikolai no borró la bitácora, pero modificó la hora y fecha de la máquina poniendo los datos en que se envió la señal y modificó la línea 4 del archivo:

Date:

June 21

Time:

12:38:45 p.m.

Process:

Sending…

Response:

World Bank

Connection:

Rejected

Status:

Disconnected

Modificó nuevamente la hora y fecha de la máquina colocando la correcta. Quería evitar que alguien más encuentre respuesta sobre éste error, esto le daría tiempo y ventaja para investigar.

De regreso a La Paz Bolivia, George fue cuestionado por sus profesores, aunque no lo acosaron ni trataron de evidenciarlo, si se sorprendieron por los resultados obtenidos ya que todos esperaban recibir el primer título a nivel nacional de aquella afamada exposición, a lo que el joven informático se refirió a una excepción lo que había vivido en Orlando, pero que seguiría investigando lo que pasó y no se daría por vencido, seguiría estudiando de manera motivada, a él le gustaría participar nuevamente en otra exposición, quería seguir representando a su universidad y cosechando éxitos, no había pretexto para no hacerlo.

Nikolai tuvo la idea de consultar el directorio de la feria Turing's Fair, tal vez ahí encontraría alguna referencia que se relacione con lo que encontró con la bitácora, así que revisó en el directorio le fue entregado por su visita a la exposición, consultó a cada uno de los expositores, coordinadores y empresarios sin éxito, leyó el nombre de los pabellones, nombres de las secciones sin encontrar coincidencia, pero al consultar los nombres de los proyectos apareció en el directorio el nombre de G'enesis, siguió la referencia y encontró el nombre de George von Soldner Martínez representando a la Universidad de La Paz, buscó otra referencia pero era la única que existía sin otro dato adicional, llamó al comité organizador de la feria pero se le negó la información de los participantes, buscó en internet y encontró referencias del joven estudiante pero ningún dato para comunicarse con él, llamó también a la Universidad de La Paz presentándose como un catedrático de la UCLA interesado en el proyecto del joven y pidió información de él pero también le fueron rechazados esos datos. Quiso realizar las cosas de buena manera pero se le negó, así que decidió utilizar las herramientas que él mismo había desarrollado para acceder a la base de datos de la Universidad de La Paz y obtener lo que necesitaba, dejó trabajando el software y al cabo de 35 minutos encontró los datos que buscaba. Extrajo su retícula, datos personales como su correo electrónico, número de teléfono celular, grado y grupo actual y el número de matrícula que la Universidad le otorgó en su incorporación.

Capítulo VI

El encuentro

Había pasado un mes desde que intentaron el atraco y Armin se encontraba en bancarrota, se habían terminado sus recursos para seguir alargando la vida de su empresa por lo que decidió regresar a su país, antes de eso amenazó con delatar ante las autoridades el plan criminal que tenían, ninguno del resto de los integrantes se inmutó ya que no lograron nada en la feria ni siquiera hubo evidencias de desfalco, para Nikolai le convenía más que Armin volviera a su país ya que la aplicación de Orión había sido desarrollada por su equipo de expertos y no lo necesitaba más, no temía a represalias.

Pasó una semana bajo esas circunstancias, y Nikolai decidió viajar solo a La Paz. Mientras tanto George había dejado atrás lo sucedido en Orlando y preparaba otros proyectos, investigaba en internet acerca del mundo de las finanzas ya que se colocó de moda las aplicaciones que las administraban en el mundo de la informática, encontró que en Suiza desde hace tiempo se llevaba a cabo una metodología de seguridad en los bancos para salvaguardar la información, se interesó por el tema y ahondó en esto y se encontró con el nombre de Armin Abdieski, leyó su impresionante currículo y analizó algo de su trabajo, al mismo tiempo encontró un blog donde dicho empresario denunciaba al catedrático Nikolai Jeremy Zerge de la Universidad de Los Ángeles Calinfornia por intentar desfalcar al World Bank en la pasada edición de la feria de ciencias Turing's Fair, cuando George llegó a ese párrafo le entró curiosidad debido a su reciente participación en dicho evento así que siguió leyendo, el empresario suizo notificó acerca del desarrollo de un software que se le pidió a su empresa llevarlo a cabo del cuál no ha recibido pago y se usó con fines indistintos para el que se había desarrollado, lo usó para desfalcar pero obtuvo una respuesta que no esperaba ya que la señal fue interceptada por otro software que impidió el atraco, el código de activación de liberación multimillonario fue bloqueado por lo que según Armin se trataba de la seguridad del banco. Cuando George terminó de leer esto se levantó de un sobresalto porque le vino a la mente que tal vez esa señal que evitó el desfalco fue la misma que él emitió en el momento de su presentación, buscó su computadora portátil para leer la codificación de la contraseña que había descifrado y encontró esto:

CoD1g0-d3_act1v4c10n=d3-L183R4c10n.MuLt1M1l*L0n4r10

Que en realidad se refería a esto:

Código de activación de Liberación Multimillonario

Leyó nuevamente el blog:

“lo usó para desfalcar pero obtuvo una respuesta que no esperaba ya que la señal fue interceptada por otro software que impidió el atraco, el código de activación de liberación multimillonario fue bloqueado por lo que según Armin se trataba de la seguridad del banco”

George se quedó sin aliento, no daba crédito a lo que leía le vinieron a la mente dos cosas, la primera es que el conjunto de algoritmos que incorporó en G'enesis tenía una perspectiva más amplia a la que él diseñó, el segundo pensamiento es que si los malhechores habían tenido dificultades para ingresar al sistema él tenía la llave para acceder y por consiguiente lo estarían buscando, si las cosas son como él las acaba de meditar, en algún dispositivo del mundo se encontraba encriptada con su súper algoritmo la contraseña que usó en su exposición de su proyecto, entonces el nuevo password de acceso al sistema de los criminales sería:

elige_01_de_10_maneras_de_vivir_tu_vida

de pronto sintió mucho miedo porque sabía que su integridad estaba en peligro y en cualquier momento irán a buscarlo, pensó en notificárselo a su madre para advertirla así que pensó en llamarla a Cochabamba donde ella vivía, sin embargo recapacitó para no exponerla con esto, pensó posteriormente en llamar a la policía así que decidió ir a la casa de su Frank, si sus perseguidores habían logrado un software que comprometería la seguridad de un banco, seguramente estarían en una red de espionaje donde interceptarían cualquier medio de comunicación, por esta razón desistió en usar su teléfono y lo apagó retirándole el chip. Salió de su departamento y se dirigió a casa de Frank con un miedo espantoso, al llegar a su casa, llamó desesperadamente hasta que abrió la puerta, entro sin saludar y con evidente desesperación a lo que su amigó preguntó ¿qué es lo que pasaba? George pensó en pedirle el teléfono para llamar a la policía pero después desistió.

—Tengo un problema, probablemente me están buscando porque tengo información confidencial de unos estafadores a los que arruiné sus planes.

Obviamente Frank no comprendía completamente nada de lo que George decía por lo que le insistió que se calmara, recibió como respuesta no hay tiempo.

—Trae tu computadora portátil, un teléfono celular y algunos cientos de bolivianos (Moneda oficial de Bolivia)

Le pidió a su amigo a lo que Frank todavía con sus dudas accedió. Ambos se dirigieron hacia un café internet cerca al Parque Urbano Central, mientras en el transcurso George le platicó todo lo sucedido a su amigo el cual comprendió la gravedad del asunto y decidió ayudarlo. Ninguno de los dos sabía qué hacer ni en quién confiar así que decidieron investigar un poco. George decidió ingresar ilegalmente al sistema de la Universidad de La Paz para extraer información de la feria a la que asistió, pudo acceder al directorio de los participantes pero no encontró nada que le diera una pista así que se dirigió a la base de datos para obtener su número de matrícula y así gestionar desde otra forma la búsqueda de rastros, al ingresar a sus datos personales encontró en el campo de ultimo_visitante una dirección IP y sus demás compañeros tenían registrado un nombre de algún profesor, tutor, director o asistente, esto le generó la sospecha que alguien había extraído información, en el campo adjunto de nombre fecha_ultima_consulta, en su registro estaba indicado de 4 días atrás a la fecha actual, copió la dirección IP mencionada en su registro y buscó en el sitio www.ip-adress.com/ la procedencia de dicha dirección, esto apunto como resultado hacia Los Ángeles California, para ser más exactos, a la Universidad de Los Ángeles California lo que le dio un poco de tranquilidad pero no disminuía su curiosidad y tenía más preguntas que respuestas, tal vez todo era una simple coincidencia no había de qué preocuparse, tal vez alguien se interesó más a fondo en su algoritmo de encriptación y necesita entablar una conversación para ahondar, pero el hecho de que se extrajo información por fuerza bruta no le daba confianza. Su amigo Frank también se enteró de este nuevo dato así que le sugirió que se tomara las cosas más en calma que tal vez solamente se trataba de un buscador de talentos al que le negaron información.

Mientras tanto, en ese momento Nikolai arribaba al aeropuerto internacional El Alto en la ciudad de La Paz, una horas después se vería con dos sujetos en un café de Av. Cívica cerca de ahí a los que había contratado para apoyarlo en la búsqueda de George y les remuneraría de la mejor manera, su ambición por obtener el botín comenzaba a volverse desesperante pero su convicción como ex militar no le permitirían detenerse nunca hasta que consiguiera lo que se propuso, ya había hecho bastante y tenía más del 95% del deber hecho, solo la intermisión de un muchacho estúpido le impedía apodarse de todo, eso no sería obstáculo para él, tuviese manchar su reputación o incluso matar, no desistiría por nada en ese punto tan cercano a su objetivo. Su meta más próxima era recuperar la contraseña del software que él mismo había diseñado y cobrar los años de esfuerzo que había invertido en ello. Un fuerte sentimiento de angustia y rabia le recorrieron la médula espinal al mismo tiempo que recordaba el nombre de quién lo puso en jaque: George von Soldner Martínez.

Lo primero que ordenó Nikolai a sus nuevos secuaces fue que lo llevaran a la Universidad donde se formaba académicamente el chico, ya dispuesto a todo, conseguiría la información donde se encontrara a como diera lugar, ya tenía lista las cuentas en las Islas Caimán a donde trasladaría la imponente suma de dinero que robaría.

Al llegar a la administración de la Universidad le atendieron muy cordialmente ya que previamente había enviado un memorándum a nombre de la institución que representaba informando su interés por reclutar al chico debido a su extraordinaria capacidad en matemáticas e informática, así que vio que no sería necesario usar las armas que le habían conseguido, se presentó como Catedrático de la UCLA, mostró sus credenciales, registros, etc. Les indicó que había conversado con George en su encuentro en Orlando, se interesó en sus investigaciones por lo que quedó a consideración a una beca en la Universidad de Los Ángeles California, había llegado especialmente a platicarlo con él para pedir una respuesta y comenzar con los trámites inmediatamente para su incorporación a la importante Universidad Californiana, los tutores que lo atendieron no recordaban haberlo visto antes, sin embargo le otorgaron la información que pidió como fotografía, dirección actual de su departamento y nombre de sus familiares, al recibir el expediente del joven universitario se percató que en realidad si lo había visto en la feria de ciencias, aquel chico con el que tropezó al salir de la sala minutos después de haber fallado la operación, recuerda su cara morena de complexión delgada y estatura promedio, sintió que estallaba de ira, teniéndolo tan cerca, haber viajado desde muy lejos buscándolo y todo lo que había retardado la operación. Agradeció a los administrativos y profesores de la Universidad tan valiosa información proporcionada y comentó que él mismo junto con su comité irían a su departamento para visitarlo, era un asunto tan importante que no debía esperar más.

Todavía en el Ciber café George y Frank debatían sobre este asunto si tomaban sus actividades normalmente o le daban mayor importancia a todo esto y acordaron en acudir a la Universidad para esclarecer sobre este tema. Llegando al recinto inmediatamente un catedrático lo abordó notificándole la buena noticia de que un representante de la UCLA lo buscaba para entregarle la invitación a unirse a ésta prestigiosa universidad y así cerrar la plática de manera formal que se obtuvo en la Turing's Fair, sin embargo los directores le otorgaron los datos personales de su departamento para concretar la entrevista lo antes posible lo que molestó mucho a George. Pensó que tal vez todo era verídico sin embargo le saltó a su mente no recordar haber hablado con alguien de otras Universidades en su estadía en Orlando así que sospechaba sobre esto. En ese preciso momento el catedrático encargado de entregarle la información vislumbró a lo lejos que venía el representante de la UCLA y lo llamó con entusiasmo llamando su atención mostrándole su ubicación, George enfocó su vista y también su amigo Frank para intentar ubicarlo y distinguir de quién se trataba, cuando se encontraba a pocos metros inmediatamente recordó que en la feria de ciencias topó con él al salir de la sala poco después de haber ofrecido su presentación y haber fallado, recordaba que a pesar del calor, usaba una chaqueta azul y una mochila, también le amilanó la manera como le vio y este fue el motivo principal por el cual todavía recordaba aquella escena, inmediatamente pensó si tal vez en esa ocasión su algoritmo realmente interceptó el acceso principal de software malintencionado cuando de pronto tras de él se acercaron dos sujetos que no conocía pero pudo distinguir que estaban armados así que George, Frank y el profesor que le había entregado las noticias corrieron sin pensarlo dos veces, este hecho confirmó las peores sospechas del joven informático. Nikolai cuando vio que se escapaban ordenó disparar y ejecutaron la orden inmediatamente sus secuaces, esto perturbó a todos los alumnos que se encontraban en el jardín principal de la Universidad y se armó un alboroto. Todo mundo corriendo delante de tres pistoleros y éstos buscando a George para obligarlo a entregar la contraseña y preguntar porque lo hizo. George y Frank se escondieron detrás de los casilleros para intentar buscar la puerta trasera y salir hacia la avenida que los llevaría directamente a casa de Frank pero en eso entraron Nikolai y sus pistoleros y dispararon indiscriminadamente para amedrentar a su presa, los dos chicos intentaban mantenerse calmados pero la desesperación los llevó a correr de un pasillo a otro y al verlos correr, sus perseguidores arremetieron nuevamente con sus armas, salieron por la puerta trasera y corrieron hasta la avenida donde tomaron un taxi y escaparon, los malhechores los perdieron de vista así que tomaron a uno de los catedráticos y lo mantuvieron secuestrado por pocos minutos para exigirle más información sobre el círculo social de George, decidido, llegaría a él por otros medios, Nikolai no escatimaba en acciones, había perdido el juicio de sus acciones y tomaba una realidad alterna, varios de los alumnos que presenciaron el tiroteo llamaron a la policía la cual llegó a pocos minutos de haber escapado el ex militar soviético con sus secuaces y con un banco de información sobre el joven informático.

A los pocos minutos, el atraco se encontraba registrado en las redes sociales, varios videos de la balacera formaban parte de lo más visto en YouTube, el hashtag #BalaceraEnUniDeLaPaz se volvió trending topic y por Facebook lo más compartido eran las imágenes y videos del acontecimiento en el recinto. A las pocas horas las noticias en blogs y noticieros se volvían virales en todo el mundo. Sin embargo no se había identificado al sujeto que propició el atentado, se había dicho que pertenecía a la Universidad de California así que se comenzó la averiguación sobre esto.

Capítulo VII

La guerra informática

En la ciudad de Davos, el empresario y CEO de la prestigiosa compañía de seguridad de software entraba en embargo, sus empleados lo habían abandonado y estaba en proceso un juicio por parte de sus acreedores exigiendo el pago de sus deudas. Investigaba la manera de hacer cambios los algoritmos de Orión para ejecutar una estrategia alterna al subsidio que había buscado en América del Norte, su idea era atracar alguno de los bancos suizos con el esquema informático que Nikolai le había entregado para desarrollar con su equipo el software de Orión, trabajó por horas incluso sin dormir hasta que por fin alcanzó su objetivo, su nueva aplicación tendría de nombre Rigel refiriéndose a la estrella más brillante de la constelación de Orión y haciendo la analogía acerca de que su aplicación sería más poderosa y realmente lo era, ya que se trataba de un software malicioso incapaz de ser interceptado por los antivirus y firewalls de cualquier sistema, se propagaba por la red y únicamente atacaba a los equipos cuya dirección IP se encontraba en la lista de direcciones que registró por default, dichas direcciones IP contenían la ubicación de servidores gubernamentales y bancarios, su objetivo principal era desfalcar al World Bank al menor tiempo posible, esta estrategia le daría una enorme ventaja, la primera sería en quitar del juego a Nikolai atracando primero él aquel banco del cuál habían planeado con antelación, José y Harry a pesar de que conocían los planes no los consideraba una amenaza para su nuevo proyecto, la otra ventaja sería un movimiento desesperado que le daría el capital suficiente para quitarse de la mira a las autoridades y liquidar a sus acreedores, pero no solo eso, esto le daría la solvencia que había tenido años atrás y la seguridad que solo el dinero puede ofrecer.

Su nuevo software Rigel producto de la modificación al algoritmo Orión de Nikolai consistía en tres fases:

Estrés. Esta fase bombardeaba los servidores con millones de peticiones al mismo tiempo lo que provocaría deshabilitarlos temporalmente, esto le daría el tiempo suficiente para pasar a la segunda fase.

Inyección del código malicioso. En esta fase operaría cuando los servidores estuviesen inactivos enviaría el software malicioso que entraría a la red y se instalaría al momento de habilitar los servidores, dicho software inhibe la seguridad instalando un gusano que se propagaría en cuestión de segundos al mismo tiempo que abre paso al Kernel de Orión.

Kernel de Orión. Corazón del software dedicado a emisión y recepción de transacciones bancarias limpiando el rastro, esto hacía originalmente el software Orión. Se extrajo ésta parte para hacerse del dinero electrónico.

El alcance de Rigel realmente era destructivo e irreversible puesto que solamente podría usarlo una vez ya que el software malicioso destruiría un sin fin de registros y propagaría el gusano a todas las computadoras que se conectaran al servidor para ejecutar cualquier transacción, tales transacciones pudieran ser: transferencias bancarias, consulta de saldos, banca electrónica, inversiones o cualquier otro movimiento que pudiese realizarse por internet hacia éste banco. Las dimensiones del daños serían colosales, siendo dicho banco el más importante de Estados Unidos al tener una falla detendría a todo el país, en el año de 1985 ocurrió un apagón a causa de una emisión de radiación solar jamás vista, siendo uno de los bancos pioneros en incorporar los sistemas informáticos para facilitar operaciones, tuvo un colapso que perduró 2 días, esto fue suficiente para que muchas empresas alcanzaran crisis financieras de las cuales muchas no se pudieron recuperar, el país permaneció inmóvil, la bolsa de valores de Nueva York se desplomó, los accionistas perdieron millones de dólares, los inversionistas vieron cómo se precipitaban sus utilidades y las empresas dedicadas a las bienes raíces veían como se desvalorizaban sus intereses, se registró el mayor paro económico nacional de la historia. El alcalde en turno declaró estado de emergencia y se activó la alarma nacional en crisis como pocas veces ocurre en otros países a causa de desastres naturales. A raíz de esto la macroeconomía del país cayó en un 5.3% en su producto de interno bruto y le llevó años poder recuperarse, en aquellos días se envió un grupo de expertos en informática para controlar el problema cibernético, se contrató un grupo de 3 expertos informáticos especializados en redes y con altos conocimientos en recuperación de datos, trabajaron por horas ininterrumpidas junto con otro grupo de expertos en sistemas digitales tratando de reconstruir los componentes a nivel hardware destruidos, esto les valió años después a todos el premio Alan Turing por el modelo estructural de datos que les permitió recuperar la mayor parte de la información y la rapidez en hacerlo, a raíz de todo esto el World Bank tomó muchas precauciones e implementó protocolos de seguridad más sólidos, se estableció prácticamente un búnker en la sede de Nueva York donde se resguardaban los servidores y un sistema que operaba como un espejo, en caso de caer el servidor principal, inmediatamente entraría en operación el segundo mientras se preparaba el primero, se previeron desastres naturales, terremotos, inundaciones, incendios e incluso la exposición a radiactividad generada por los rayos solares o algún tipo de arma con éstas características y, en caso de algún percance, no afectara tan enérgicamente como ocurrió a mediados de la década de los ochentas con su apocalipsis informático. En los años consecuentes a la catástrofe todo marchó perfectamente con notable recuperación hasta el 11 de septiembre de 2001 cuyo atentado terrorista volvió a desequilibrar la estabilidad del país.

El empresario sueco Armin Abdieski tenía todo listo para ejecutar la primera fase, sabía lo que podía provocar con su software pero ya no le importaba absolutamente nada, él pensaba que su brillante carrera en el mundo de la informática iba en declive y no tenía manera de recuperarse solo de este modo, creía que su talento se desperdició por años trabajando de forma correcta y de buena manera al hacer negocios bien hasta que su propio gobierno le dio la espalda, todo por lo que había luchado en estas dos últimas décadas podría recuperarlo a tan solo un clic. En ese mismo momento recibió una misteriosa llamada proveniente de Berlín.

Al otro lado del mundo Nikolai cuestionaba la identidad de George a través de una computadora buscando algún contacto que le ofreciera mayor información de su ubicación, buscaba rastros de él y del joven con el que se encontraba cuando los encontró en el Campus, comenzó su búsqueda por Facebook y liberó una herramienta que creaba un árbol binario que organizaba a sus contactos por mayor iteración con ellos, al terminar el árbol éste le regresó un grafo donde aparecía el nombre de George, seguidamente aparecería el nombre de quién más artículos compartía y en este apartado apareció el nombre de Frank, posteriormente apareció el nombre de Valentina Martínez a quien encontró en la relación de que se trataba de la madre de George, a pesar de que la administración de la Universidad le entregó información sobre la dirección del joven estudiante, pensó que seguramente sería el último lugar en el que lo encontraría así que investigó las direcciones de sus contactos más cercanos.

George y Frank ya se encontraban en casa de éste último, el joven informático le dijo a Frank que le pidiera a su familia que huyera lo más pronto posible porque corrían peligro y también temió por la seguridad de su madre que se encontraba en Cochabamba a 6 horas de La Paz Bolivia así que decidió llamarla por un teléfono público, para fortuna de la señora entró la llamada y muy preocupada por la integridad de George ya que había visto las noticias e intentó comunicarse con él sin éxito a lo que su hijo le pidió que saliera de su casa y se refugiara en algún lugar seguro que se encontraba bien y que después intentaría comunicarse con ella, que tendría que moverse e investigar el asunto a fondo. E inmediatamente todos salieron de la casa de Frank dejándola abandonada. En ese preciso momento, Nikolai llegaba al departamento de George a buscar pistas acerca de la contraseña que le daría apertura a millones de dólares, encontró su habitación y vio su lap top, la encendió pero se topó con una contraseña de seguridad, así que la conectó a su equipo y le ejecutó una herramienta para vulnerarla y así accedió a sus archivos, buscó por varios minutos pero no había ningún indicio de tenerla esto volvió loco a Nikola lanzó el equipo de George contra la pared, destrozó posters, una mesa y la repisa llena de libros que se encontraba cerca de la cabecera de la cama. Controlándose de su episodio de rabia, pensó en visitar la casa de los padres de Frank y como segunda opción visitaría la casa de la madre de George.

George y Frank hicieron uso de los recursos financieros de sus ahorros y de la beca de George para comprar boletos para viajar hacia México, en una competencia en inteligencia artificial George conoció a María Fernanda en años pasados, una joven informática de la Ciudad de México que había obtenido el primer lugar en reconocimiento facial con instrumentos en óptica y procesamiento de datos y recibió una beca por parte de la UCLA de la cual acababa de terminar la carrera y se había incorporado en las filas de una firma de desarrollo de software y así mismo era líder de un proyecto de seguridad, ella podría ayudarlo en identificar a su rastreador ya que sería muy probable que le haya impartido clases además de saber qué es lo que resguarda la contraseña que interceptó en la feria de ciencias, ya habían acordado encontrarse a través de una llamada telefónica y María Fernanda accedió a recibirlos así que viajaron hacia allá. María Fernanda y George siempre sintieron empatía el uno por el otro solo que ambos siempre fueron tímidos para expresarse.

En Los Ángeles California, José y Harry leyeron la noticia sobre el atentado en Bolivia, no se otorgaron nombres sobre esto sin embargo ambos intuyeron que tal vez Nikolai pudiera estar involucrado en esto debido a su viaje tan repentino al país Sudamericano y a lo misterioso de su comportamiento que había tenido en los días en que estuvo entre ellos, además de buenas a primeras ya no les entregó información sobre el error que aún ellos investigaban la falla que se produjo al intentar el desfalco. Esto les causó sospecha e intentaron contactarlo para pedirle información pero nunca pudieron hacerlo.

Nikolai astutamente no se dirigió a Cochabamba contrariamente a lo que George y su amigo Frank pudieran haber pensado, su ruta sería una comunidad llamada La Leonera al pie de la cordillera de los andes ubicada en Chile pero antes de llegar ahí pasó por Santiago la capital del país, ahí adquirió una extensa cantidad en equipo de cómputo sofisticado con gran capacidad, adquirió procesadores, discos duros y memorias RAM para mejorar la capacidad, también adquirió una conexión de internet satelital para tener acceder a la red incluso de lugar más abstruso del planeta, sobre sus secuaces se había deshecho de ellos para que no otorgaran información una vez hecho estas compras se dirigió sin parar a La Leonera, rentó una cabaña que la equipó y la volvió su cuartel digital, instaló su equipo donde podía conectarse a una velocidad de 512 Gigas, su equipo contaba con 4 pantallas, 10 procesadores de 16 núcleos cada uno sin contar los que el equipo tenía por default, su memoria RAM base es de 8 GB pero la extendió a 1024 GB, adquirió 15 discos duros sólidos de 120 GB cada uno, la velocidad y el procesamiento de hardware le darían una excelente movilidad y pronta respuesta para sus propósitos, le alojó el sistema operativo Linux en el que a su vez instaló sus aplicaciones de espionaje y para ultrajar contraseñas. Llevaba todo su arsenal en algoritmos para alcanzar diferentes metas y apoderarse de las cuentas de otras personas, también llevaba consigo el software capaz de apoderarse de la seguridad gubernamental de cualquier país. Se conectó a su oficina en Los Ángeles California para extraer información importante que seguramente necesitaría para buscar a George así que comenzó con la conexión y extracción de datos lo que tardaría algunos minutos.

Llegando a la capital Azteca los recibió María Fernanda en el Aeropuerto Internacional de la Ciudad de México donde rápidamente se trasladaron a su departamento muy cerca del Zócalo capitalino. Ahí les ofreció algo de beber y sus habitaciones para descansar, sin embargo George decidió comenzar con la búsqueda de una vez por todas. La chica los acomodó en su estudio donde presumió su equipo de cómputo el cual había adecuado desde hace años para las grandes exigencias de recursos que reclama la inteligencia artificial se trataba de todo un cúmulo informático de herramientas y dispositivos, les mostró varios proyectos muy impresionantes como aquel que descifra contraseñas de individuos a través de preguntas específicas calculando el timbre de voz, la precisión en las palabras y su perfil psicológico, los cálculos que contempló en la estructura de sus algoritmos eran precisos y en muchas ocasiones obtenía la contraseña, tenía muchos proyectos y muchos galardones que había obtenido en su carrera. George y Frank quedaron impresionados. Pero el proyecto que le abrió muchas puertas fue con el que participó en el Centro Banamex en la convención y aplicación de tecnologías donde participó con su proyecto en reconocimiento facial con instrumentos en óptica y los algoritmos diseñados por ella misma que llevaban a cabo el reconocimiento, consistía en conectar una cámara para dar entrada a las imágenes y posteriormente dar una descripción de los rasgos y compararla con la información de la base de datos y así determinar de quién se trata, la base de datos había tenido grandes cambios hasta que una empresa interesada en el proyecto le otorgó un inmenso catálogo de datos para enriquecer el proyecto y estaba disponible para George e investigar más acerca del sujeto que lo atacó en La Paz, otra razón por la que viajó hacia María Fernanda es que estuvo en un diplomado en la UCLA así que podría tener acceso a información de la universidad californiana y buscarlo. Comenzaron a buscar, la chica indicó que conocían perfectamente a los catedráticos de informática así que entró al sistema de la universidad para consultar a los catedráticos y le mostró las fotografías de cada uno.

— ¿Es este?

— No

— ¿Este?

— Tampoco

— ¡Ese, es ese el sujeto que nos atacó!

Exclamó George y Frank al unísono, María Fernanda extrañada les comentó que se trataba de Nikolai Jeremy Zerge, un respetado profesor de ciencias en la computación, investigador y consultor para varias empresas teniendo como la más importante al World Bank, le indicó a George que tomara el mando del equipo de cómputo para que gestionara él mismo todo lo que necesitara saber, así que George se sentó y comenzó a interrogar al sistema informático con ayuda del software de María Fernanda, el talento del chico de La Paz buscó primeramente en los registros del sistema de la universidad para conocer más de éste sujeto pero lo único que encontró fue que había nacido en Moscú Rusia, al mismo tiempo la conexión se estableció satisfactoriamente entre el cuartel improvisado de Nikolai en La Leonera con los archivos que él tenía en su oficina de Los Ángeles, fue así como se percataron uno de otro intentado extraer información de la universidades.

— ¡Santo Dios! Exclamó Frank al enterarse de que no eran los únicos en gestionar al sistema universitario la pantalla mostraba otra conexión proveniente de algún otro lugar. Le indicó a George sobre el suceso para advertirlo sobre lo los comandos que pudiese ingresar porque no sabría de las intenciones de este. Pensó que con las habilidades de su amigo estarían seguros.

Apareció en la pantalla de George seguido de otro mensaje:

George respondió:

Mientras conversaba Nikolai con George, ejecutó un programa para conocer su ubicación exacta. Al mismo tiempo, George abría otra ventana para poder conocer ubicación geográfica de Nikolai, solo que no utilizaba ningún programa, con la misma consola ejecutó comandos y así descifró la ubicación exacta de Nikolai y este también lo encontró con su sofisticado software.

Al ver que Nikolai se desconectó, George inmediatamente lanzó el software de María Fernanda dando de entrada la foto de Nikolai que obtuvo de la UCLA, ya sabía que se encontraba transmitiendo desde La Leonera en Chile. El programa de María Fernanda tardo varios minutos y notificó que no había encontrado ningún dato.

Como sabía que Nikolai era originario de Rusia decidió usar sus conocimientos para extraer información del gobierno e investigarlo, ya se había infiltrado en otras ocasiones por lo que sabía qué hacer, abrió otra consola de comandos y escribió muchos de los que María Fernanda y Frank nunca había visto, al cabo de 20 minutos comenzaron a aparecer los primeros registros, fue el ex militar del ejército soviético, se relacionó en varios casos de espionaje y secuestro y alteró en muchas ocasiones los registros del gobierno para volverse invisible, había un expediente donde la FSB lo buscaba y la operación estaba a cargo del departamento de seguridad nacional. George comenzó a buscar la relación entre Nikolai y Armin, recordando que todo este asunto se dio gracias a que encontró en internet una publicación de Armin denunciando la falta de ética del catedrático ruso y su supuesta participación en un intento de desfalco hacia el World Bank, buscó de nuevo este artículo y lo leyó con detenimiento, María Fernanda le preguntó sobre el CEO Armin a lo que respondió que no conocía mucho de él así que decidió buscar rastros sobre éste y encontró mucha información y acerca de lo que el gobierno le hizo a su empresa, en internet se hablaba también que buscó muchos inversionistas o acreedores para apoyarlo en nuevos proyectos sin embargo no los encontró, hablaba también de su viaje a América. Pero nada mencionaba sobre su relación con Nikolai por lo que se infiltró en su sistema para obtener más información, solo que la seguridad con la que se enfrentaba era la más sofisticada que había tenido que vulnerar, hizo modificaciones al software de María Fernanda, de tal manera que no solo recibiera fotografías para identificar quién es, sino que se ingresaran direcciones IP y le devolviera información sobre el servidor que respondía detrás. Funcionaba correctamente, lanzó la aplicación contra los servidores de la empresa de Armin, le devolvió una serie de características que usó para determinar la combinación de acceso y así logró vulnerar un nivel de seguridad, el siguiente nivel lo pudo vencer gracias a sus conocimientos y experiencia, conocía los pasos a seguir para lograrlo y así lo hizo, por fin estaba en el sistema de empresario sueco.

Dio un vistazo por todos los proyectos más recientes y encontró dos que llamaron su atención, uno de nombre Orión y otro de nombre Rigel y los analizó hasta comprender de qué se trataban.

Mientras tanto en Chile, Nikolai investigaba la forma de inmiscuirse en la red de George e intentó de muchas maneras pero sin éxito, solamente en la capa de investigación externa pudo ver en su pantalla una conexión que se llevó a cabo a Suiza desde la ubicación de George, dedujo que había encontrado la manera de saber sobre el proyecto de Orión y por consiguiente sabría para qué sirve la contraseña que posee, esto lo enfureció bastante y decidió lanzar un bombardero, de esta forma llamaba al software que él diseño para deshabilitar conexiones, consistía en enviar millones de peticiones a un servidor hasta que no pudiesen ser procesadas, posteriormente dejaría de funcionar por un tiempo y se restablecería el servicio cuando el equipo técnico lo reparara o el mismo servidor contara con software capaz de auto reincorporarse.

— ¿Quién habla?

—No importa, te hemos estado investigando y sabemos lo que intentas

—Ya es tarde, lo lanzaré ahora mismo

Ésta conversación anterior se llevaba a cabo dentro de las instalaciones de la empresa de Armin estando a punto de lanzar el software que le daría millones de dólares, pero una llamada anónima desde Berlín lo interrumpió, colgó el teléfono y se disponía a lanzar Rigel, vio en sus pantallas que había un intruso en su sistema y comenzaban a llegar millones de peticiones provenientes de Sudamérica, él quedó en una sola pieza porque habían vulnerado su seguridad, la misma que le dio un imperio y desde dos puntos a la vez así que inmediatamente lanzó el software malicioso para atracar el prestigioso banco americano.

Viendo uno de las pantallas del equipo, George explicó a María Fernanda y a Frank que lo que estaba por ocurrir tendría repercusiones incluso irreversibles para todo el mundo si se sobrecalentaran los micro procesadores y los discos duros con la cantidad exagerada de datos basura que se enviarían, se provocaría una colisión de niveles nunca visto antes en internet, para no perder la conexión lanzó a la red el software de reconocimiento facial realizado por la chica intentando no perder la conexión después de lo que estaría a punto de ocurrir.