Google hacking

Platinum | Подпишись

На днях каналы посвященные инфосек тематике заполонила новость о проекте под название DorkMe появившаяся на GitHub

Сразу же решив протестировать данный инструмент направляюсь на официальную страницу проекта и с удивлением увидел, что не такой уж он и новый, а последний коммит аж 7 месяцев назад сделан (12 августа 2018 г), что можно прийти к выводу, что проект едва ли не заброшен, но всё же надеюсь, что он будет жить.

Приступим к установке. В терминале пишем:

git clone https://github.com/blueudp/DorkMe.git

Далее нужно установить зависимости. Вводим в терминал

1) pip install -r requirements.txt 2) pip install Google-Search-API

Установка завершена. В домашнем каталоге появилась папка DorkMe. Не закрывая терминал пишем

cd DorkMe

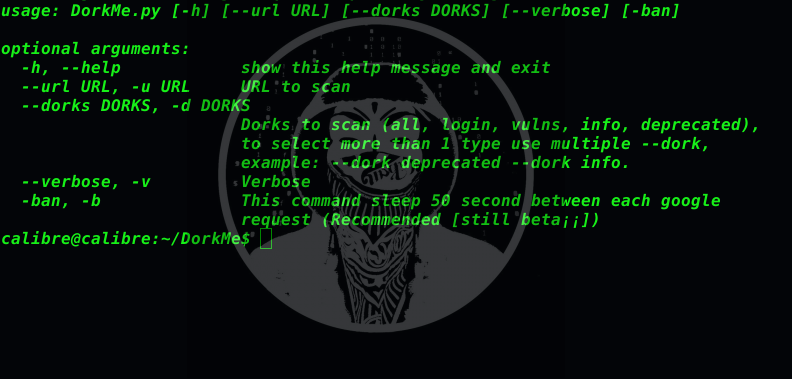

Переместившись в данный каталог, чтобы получить справку по утилите вводим в терминале:

python DorkMe.py -h

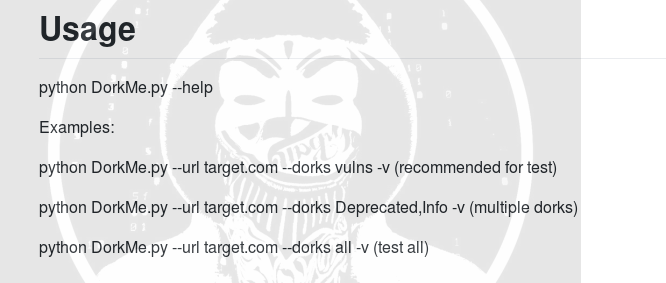

Всё предельно ясно, указаны какие флаги в каком порядке нужно указывать для сканирования. Кстати более наглядный пример демонстрируется на странице репозитория

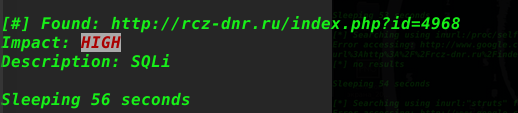

По указанному же первому примеру тестирую страницу http://rcz-dnr.ru/index.php?id=4968

python DorkMe.py --url http://rcz-dnr.ru/index.php?id=4968 --dorks vulns -v

Т.е. тестирование конкретно на уязвимости, что заметно по флагу dorks vulns.

Помимо уязвимостей можно также узнавать логин и пароль, закрытые директории которые по ошибке программиста оказались открытыми и т.д.

И сразу видим результат. Программа обнаружила SQL ниъекцию. Между проверкой каждого дорка программа засыпает на примерно минуту, дабы не быть забаненой в Google (слишком частые запросы подобного характера приводят к тому, что гугл принуждает вводить каптчу).

Дополнительная ручная проверка показала, что на странице имеются признаки Blind SQLi [Слепой SQL инъекции].

Подводя итоги

Тестировать сайты придется без пропуска трафика через Tor. Программа действительно выполняет свои заявленные функции.

Разработчик программы советует добавлять собственные дорки и напоминает, что программа находится на этапе Beta-тестирования поэтому возможна не корректная работа.