full

Ловкач

Думаю многих интересует вопрос, а как же устроена инфраструктура профессиональных кибергруппировок. Почему некоторые домены для темных дел не может заблокировать полиция? Какие сервисы имеют иммунитет к запросам органов? Об этом сегодня и поговорим

У каждой кибергруппировки свой специфический набор требований к сетевой инфраструктуре. Кому-то нужны временные серверы для подбора паролей, сетевого сканирования или рассылки фишинговых писем, другим требуется «пуленепробиваемый» хостинг, скрытый за цепочкой обратных прокси. Однако всё разнообразие сводится к нескольким типовым сценариям:

- хостинг сайтов с нелегальным или сомнительным контентом,

- хостинг управляющей инфраструктуры,

- хостинг сервисных приложений и компонентов,

- хостинг анонимайзеров, прямых и обратных прокси,

- выделенные серверы для проведения сканирования и брутфорс-атак,

- платформы для фишинга и рассылки спама.

Таким образом, криминальная сетевая инфраструктура в общем случае состоит из следующих областей:

- услуги специального хостинга,

- хостинг на базе скомпрометированных серверов,

- услуги по обеспечению конфиденциальности и анонимности,

- DNS-сервисы.

Рассмотрим эти компоненты подробнее и начнём с услуг специального хостинга.

Пуленепробиваемый (bulletproof) хостинг

Любая нелегальная деятельность рано или поздно приводит к тому, что связанные с ней ресурсы становятся объектом внимания правоохранительных органов. И тогда IP-адреса этих ресурсов блокируют, серверы изымают, а домены — разделегируют. Такая ситуация приводит к срыву кибератак и необходимости затрат на организацию новой инфраструктуры. Чтобы избежать такой ситуации, нелегальные структуры прибегают к услугам сервисов, которые обладают иммунитетом к запросам полиции.

Например, законодательство Белиза и Сейшельских Островов позволяет компаниям, предоставляющим услуги такого хостинга, игнорировать все запросы правоохранительных органов, относящиеся к размещаемым на их мощностях ресурсам. В результате многие пуленепробиваемые хостинги размещаются именно там.

Другой пример — размещение криминального хостинга в частном доме. Именно такой нелегальный дата-центр, в котором находилось более 100 серверов, недавно обнаружила и ликвидировала полиция Украины.

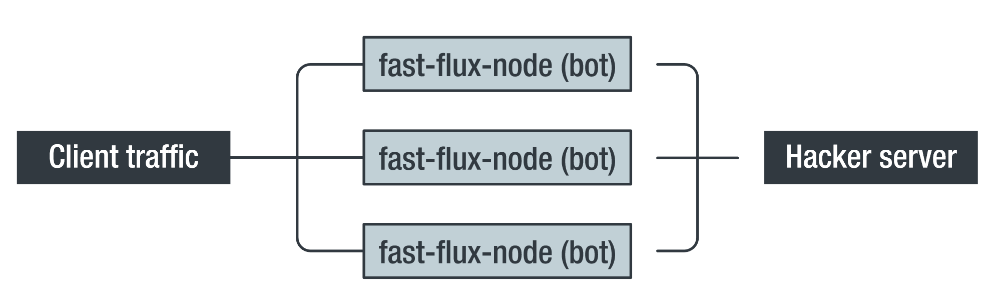

Сервисы fast-flux

Fast-flux — вполне легальная технология, которая используется для обеспечения повышенной доступности услуг и балансировки нагрузки с помощью постоянного переключения разрешения доменного имени на пул IP-адресов. Преступникам же такой подход позволяет добиться повышенной устойчивости к взлому и перехватам, позволяя скрыть местоположение своего сервера. Пул IP-адресов часто используется для организации цепочки обратных прокси-серверов и может обеспечиваться несколькими ресурсами: арендованными облачными VPS, узлами бот-сети или скомпрометированными машинами.

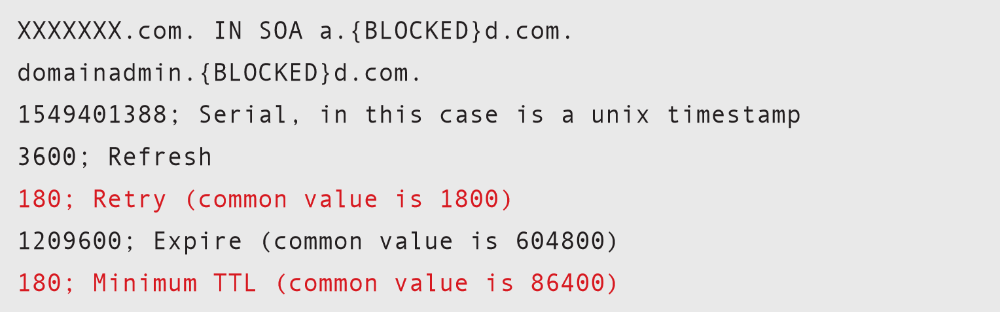

Суть метода fast-flux заключается в использовании коротких TTL (time-to-live) для A-записей в DNS. Это предотвращает кэширование доменного имени на промежуточных DNS-серверах и заставляет их всегда запрашивать разрешение от объявленных серверов системы доменных имён (DNS). Малые значения TTL позволяют злоумышленникам c высокой частотой направлять домен на IP-адреса в составе выделенного пула и обеспечивать доступность сервиса, даже если какие-то из адресов будут скомпрометированы или забанены провайдером.

Значения TTL, показанные красным цветом, установлены с необычайно малым количеством повторных попыток и минимальным временем TTL (в секундах). При нормальных обстоятельствах это создаст дополнительную нагрузку на DNS-сервер, однако в случае с fast-flux целью является подавление механизма кэширования, чтобы клиенту выдавался актуальный IP-адрес, который в настоящее время предоставляется инфраструктурой «быстрого потока».

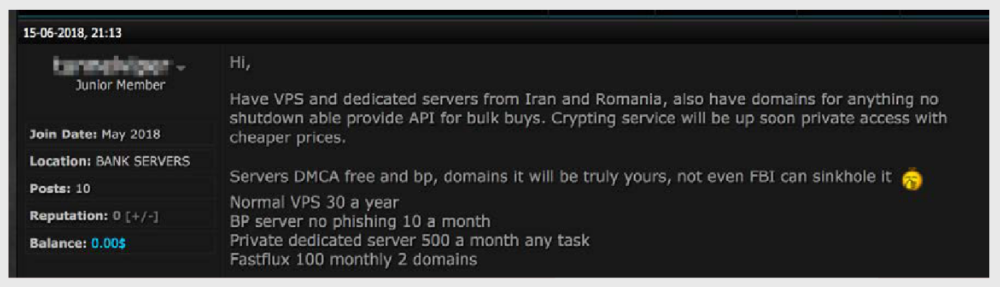

Услуги fast-flux обычно стоят дороже, чем пуленепробиваемый хостинг, поскольку их оператору приходится поддерживать пул IP-адресов для обеспечения инфраструктуры «быстрого потока», а это требует дополнительных затрат.

Защита от DDoS-атак

Киберпреступные группировки конкурируют между собой ничуть не меньше, чем легальные организации, а в качестве средства конкурентной борьбы устраивают атаки на отказ в обслуживание ресурсов конкурентов с помощью Layer4- и Layer7-методов. Именно поэтому многие bulletproof-сервисы предлагают хостинг с защитой от DDoS-атак или услугу защиты от DDoS, которой можно воспользоваться для своего ресурса.

Как правило, такие услуги предоставляются путём размещения перед защищаемым сервером специализированного ресурса, подобного WAF (Web Application Firewall, веб-брандмауэр).

VDS из скомпрометированных хостов

Скомпрометированные серверы часто используются для хостинга в течение одного или нескольких этапов их жизненного цикла криминальной монетизации.

Для захвата управления используются:

- уязвимости в серверном ПО,

- bruteforce-атаки,

- похищенные API-ключи,

- хищение учётных записей через подключенные сервера,

- фишинговые и мошеннические кампании.

Подбор пароля, как правило, используется в атаках на сервисы SSH, VNC и RDP.

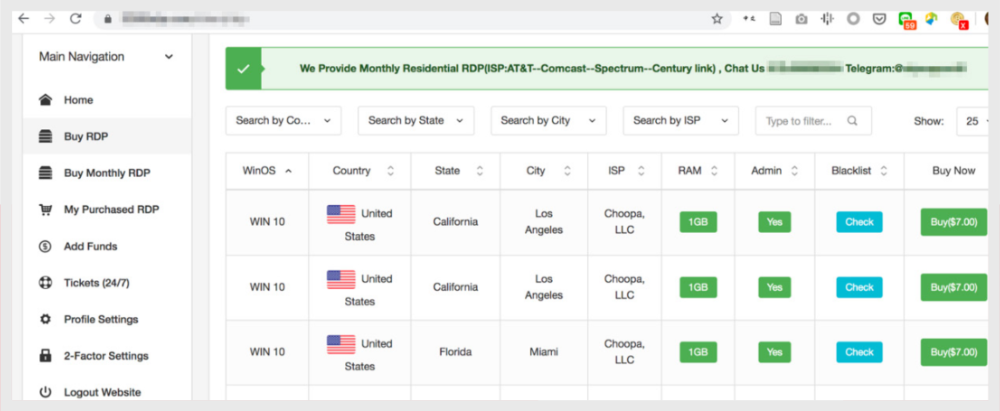

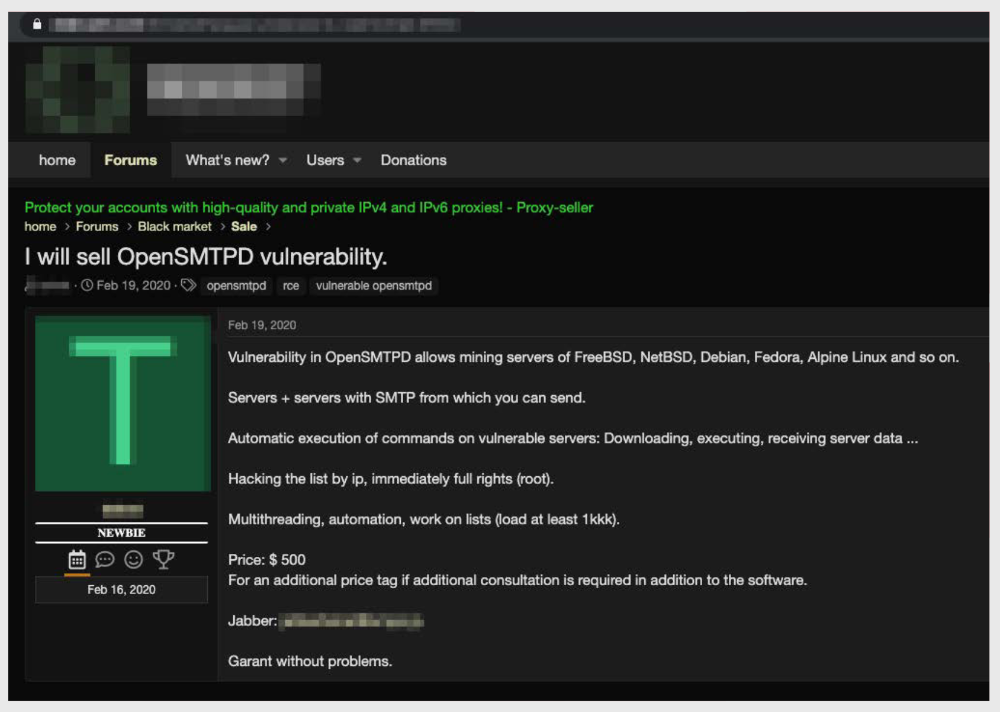

Учётные данные для доступа к захваченным серверам впоследствии продаются на подпольных интернет-магазинах:

Для захвата более защищённых серверов могут потребоваться уязвимости нулевого дня, которые также предлагаются на киберфорумах.

Компрометация облачных хостингов

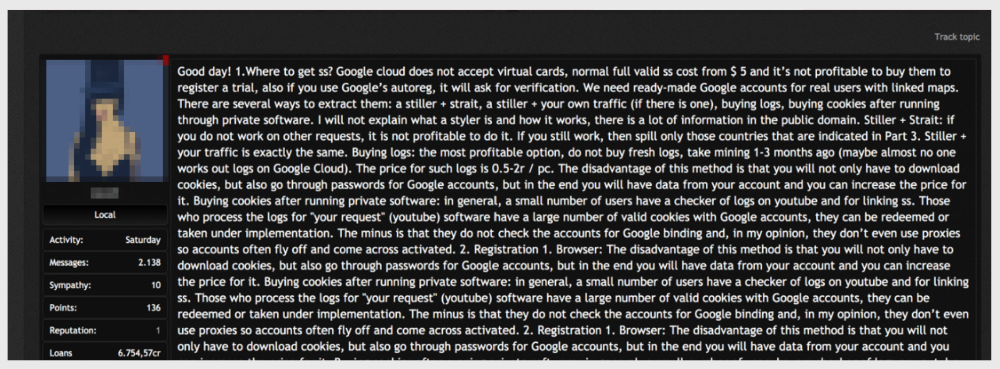

С точки зрения злоумышленника Google Cloud и Microsoft Azure — чрезвычайно доступные ресурсы, поскольку оба позволяют пользователям с подключённой к учётной записи банковской картой попробовать услуги бесплатно. Это привело к тому, что злоумышленники активно собирают данные аккаунтов Google с подключёнными банковскими картами, а затем используют их для запуска экземпляров выделенных серверов. Для начинающих хакеров публикуются подробные туториалы:

Для тех, кто не хочет утруждать себя взломом аккаунтов, существуют магазины, предлагающие уже взломанные учётки Microsoft Azure и Google Cloud.

Socks, Proxy и туннели SSH

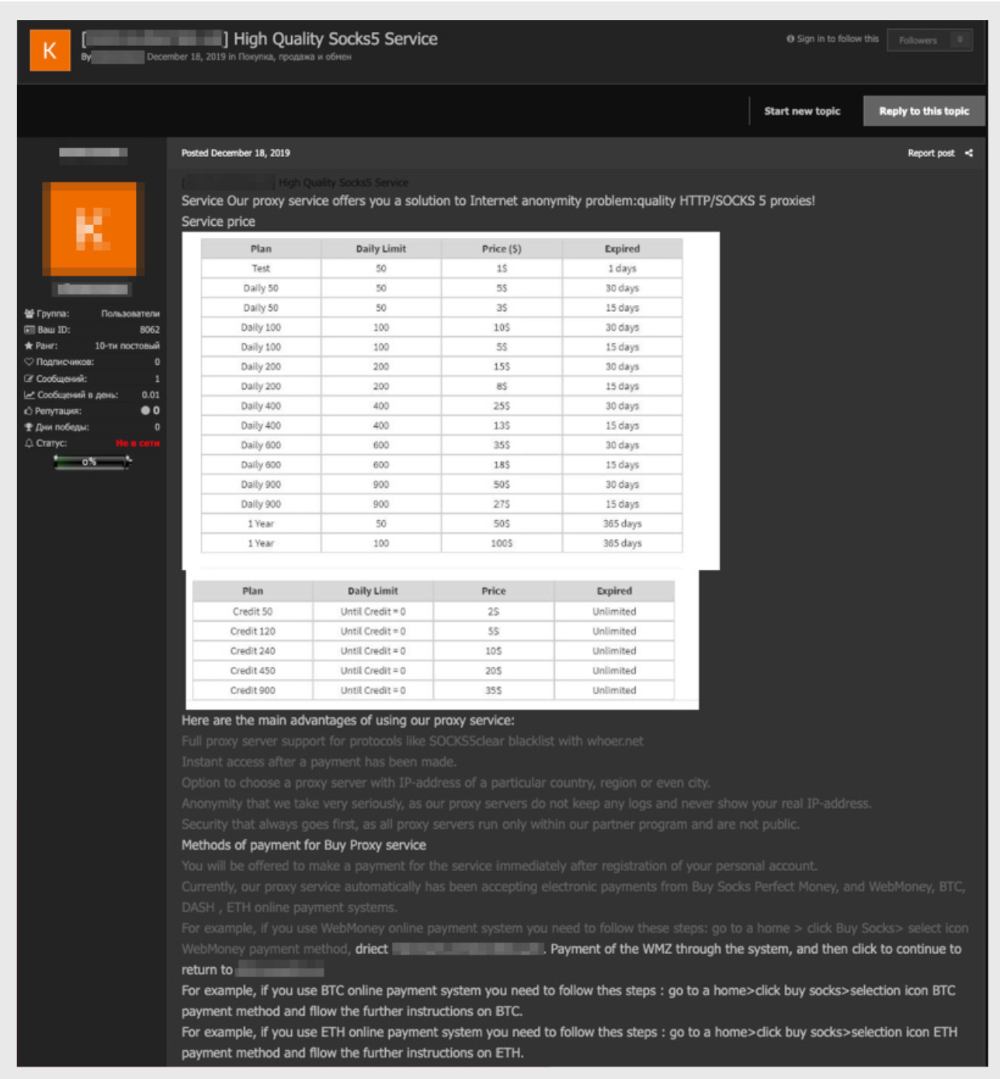

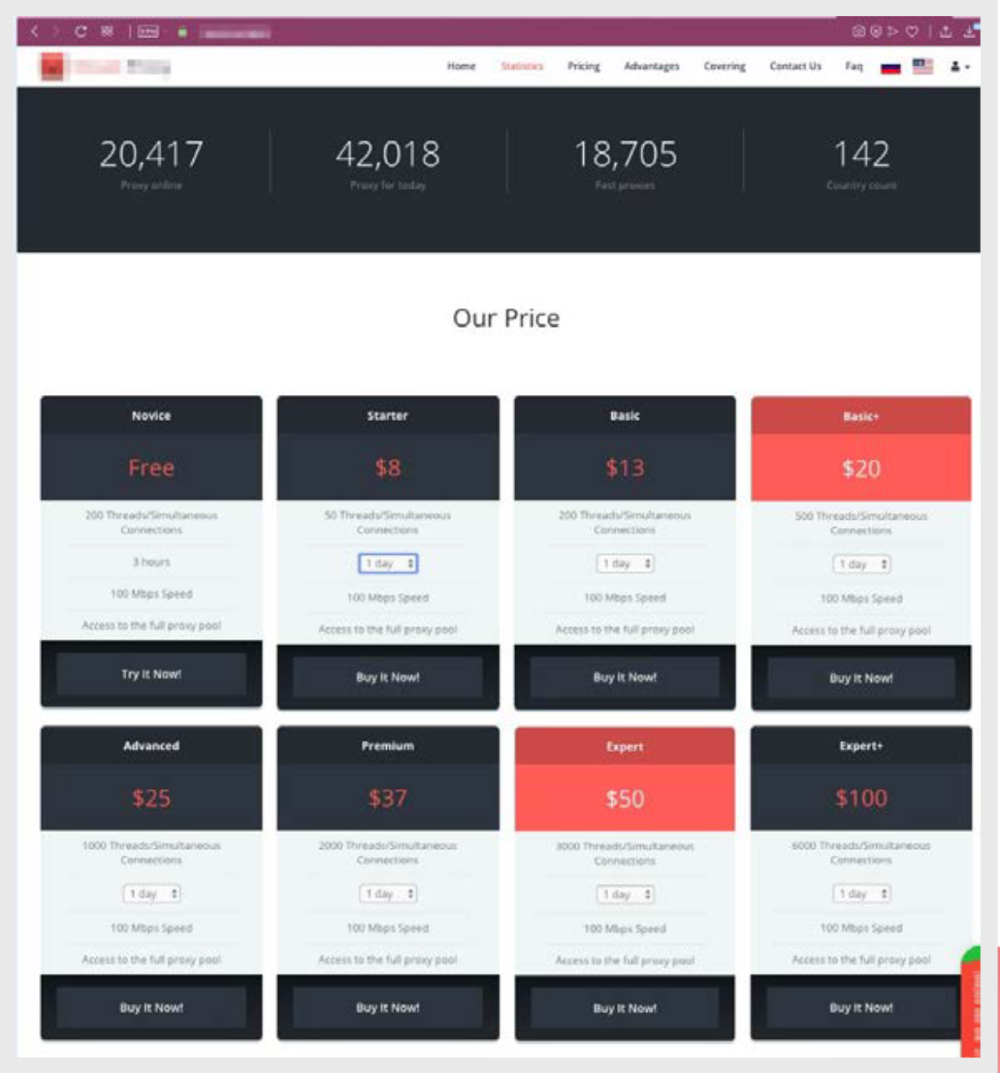

SOCKS и прокси-сервисы позволяют злоумышленникам скрываться, не привлекая к себе слишком много внимания и не вызывая обнаружения с помощью инструментов мониторинга сетевой безопасности.

Ввиду востребованности этого инструмента относительно легко найти ресурсы, предлагающие приобрести SOCKS прокси, причём оплатить покупку можно криптовалютой.

Ещё один способ сокрытия коммуникации — туннелирование в легитимные протоколы, например, в SSH:

Цена SSH-туннелей зависит от страны расположения. Местоположение очень важно для некоторых видов незаконной деятельности. Например, антифрод-системы банков соотносят информацию о владельце карты с геолокацией IP-адреса, по которому была предпринята попытка её использования. Поэтому преступники готовы платить больше, чтобы купить туннель, который соответствует не только нужной стране, но и городу.

Анонимизирующие VPN

Ещё один востребованный в киберкриминальной среде сервис — анонимные VPN, причём в этой части предпочтения группировок разделились: одни предпочитают использовать легальные коммерческие VPN, подобные NordVPN или ProtonVPN, другие арендуют аналогичные услуги на подпольном рынке, третьи самостоятельно создают инфраструктуру на базе OpenVPN, WireGuard или SoftEther.

Один из признаков, косвенно свидетельствующих о том, что для предоставления VPN-услуг используются скомпрометированные хосты, является указание «срока гарантии доступности» услуги. Чем меньше числа, тем более подозрительны эти службы. Вряд ли легальный VPN-провайдер напишет в условиях, что «В случае, если предоставленные учётные данные не будут работать в течение следующих 24 (48 или 72) часов, новые учётные данные будут предоставлены бесплатно». Но это именно то, что обычно присутствует в предложениях нелегальных сервисов.

Другой подозрительный признак возможного преступного характера анонимизации услуг — срок действия договора. Легальные VPN-провайдеры предоставляют услуги минимум на месяц, в то время как в криминальной среде встречаются предложения VPN-сервисов на срок не более одного дня. Трудно представить себе случаи законного использования для которых достаточно такого незначительного времени. Однако для криминала этого вполне достаточно, чтобы

- проверить действительность скомпрометированных банковских карт,

- проверить действительность скомпрометированных учётных записей,

- зарегистрировать учётные записи на облачных платформах или на платформе для контент-хостинга,

- сделать мошенническую рассылку в соцсетях,

- запустить вредоносную рекламную кампанию.

Инфраструктурные предложения теневого кибербизнеса не ограничиваются относительно стандартными сервисами. Изучая объявления, можно встретить довольно интересные услуги, которые пока востребованы нишевыми клиентами, либо представляют собой набирающие популярность тенденции.

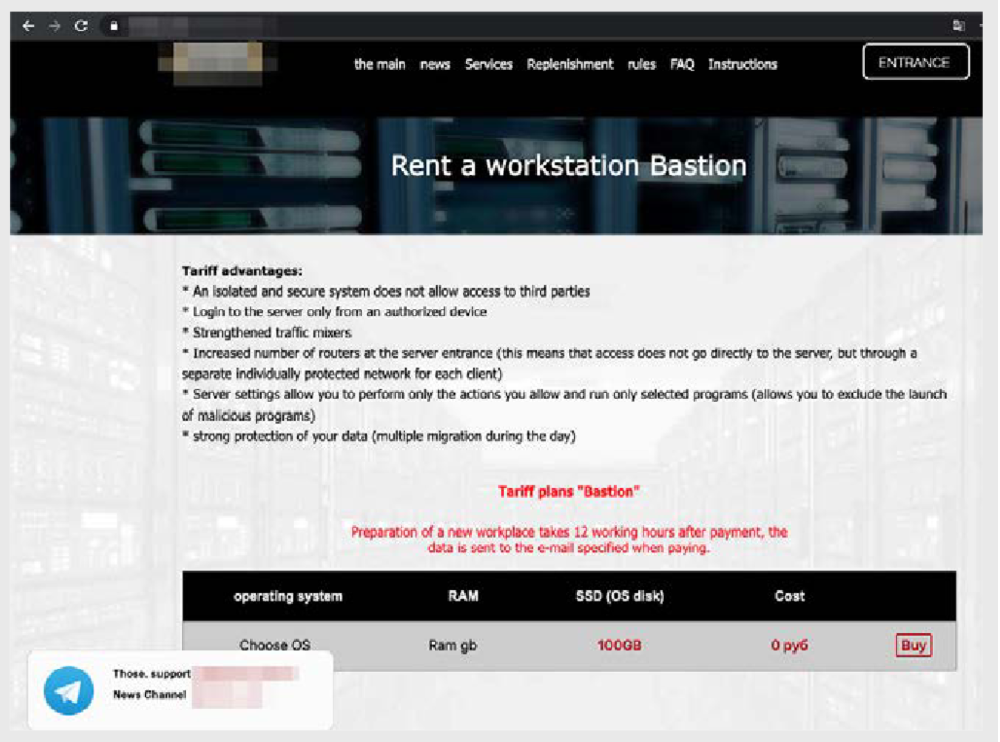

Мобильные рабочие места

Некоторые поставщики предлагают желающим воспользоваться «пуленепробиваемыми» мобильными рабочими местами, к которым не смогут получить доступ посторонние.

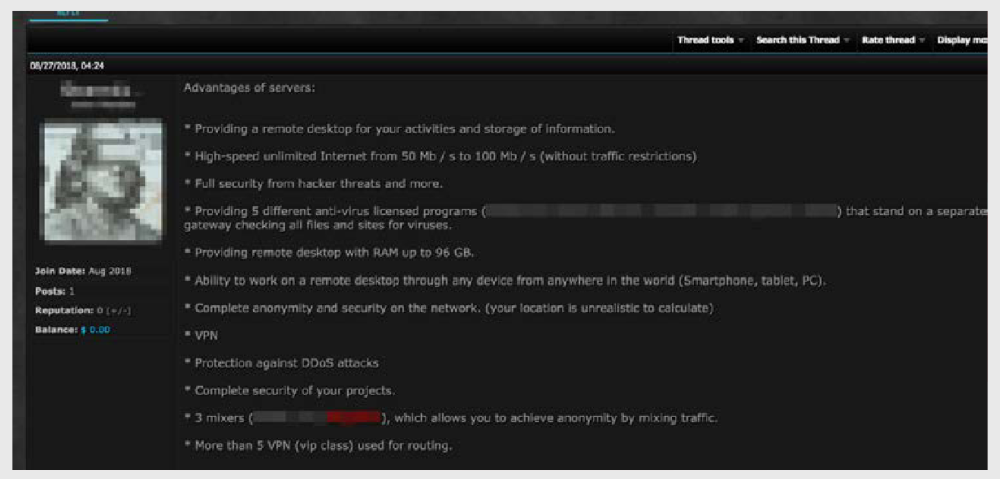

И хотя формально политика этого сайта запрещает распространение вредоносных программ, мы обнаружили на форуме рекламу, намекающую, что другие вредоносные действия допустимы:

В предложении упоминается полная анонимность, невозможность определения местоположения пользователя, высокоскоростное подключение к интернету, защита от DDoS, микшер исходящего трафика и пять различных VPN. Несмотря на то, что прямое сканирование портов, брутфорс и распространение вредоносного ПО не допускаются, с помощью таких АРМ злоумышленник может совершать и другие преступные действия.

Анонимизирующие микшеры трафика

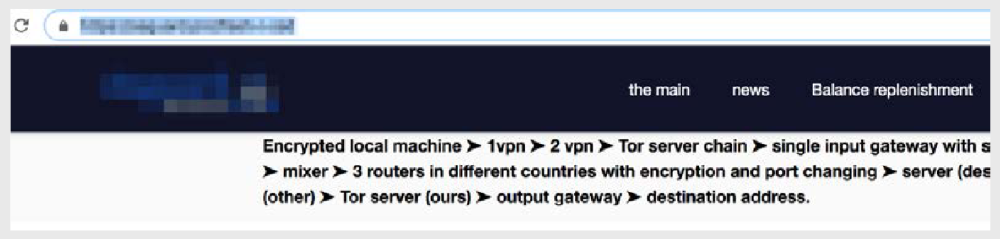

Tor — не единственный способ спрятаться от бдительного ока правоохранителей и конкурентов. Сервисы, предлагающие «непробиваемые» рабочие места, разработали собственные микшеры трафика с использованием географически распределённой сети маршрутизаторов. Этот трафик смешивается с трафиком анонимных VPS, которые периодически перемещаются между дата-центрами, расположенными в разных странах, что ещё больше затрудняет трассировку таких систем.

Также доступны пользовательские сервисы для объединения VPN-соединений, Tor и географически распределённых наборов маршрутизаторов. Эти комбинации позволяют создать настолько сложную цепь хостов и редиректоров, отследить которую практически невозможно.

Например, один из сервисов предлагает воспользоваться такой цепочкой:

Хост → VPN1 → VPN2 → TOR → шлюз для «скачущего» трафика (bouncing traffic) → микшер трафика → географически распределённые маршрутизаторы для «скачущего» трафика → удалённый рабочий стол (RDP) для работы → подключение через другие географически распределённые маршрутизаторы → Tor-серверы → выходной узел → точка назначения.

Выводы

Исследование показало, что киберпреступная инфраструктура значительно более развита, чем предполагали многие исследователи. Мы считаем, что именно этот компонент является одним из наиболее зрелых аспектов криминального бизнеса. Сетевые черви уступают место троянским программам, эксплойты браузеров — целевым фишинговым атакам, а на смену бизнес-модели кражи информации приходит прямое вымогательство. Однако инфраструктура, на которой базируются все эти действия, остаётся востребованной и постоянно развивается, предлагая новые технически сложные услуги.

Замечание автора

Мне самого давно интересовала данная тема, и я искал данную инфу по многим сайтам. Не удивительно, но мне на помощью пришел всем известный Habr. Именно оттуда взят этот материал.