full

Х а к е р

//

В прошлый раз мы выполнили скрипт который очищает ОЗУ при выявлении неизвестных флеш накопителях и запретили запуск лив систем с Биоса, также выполнили скрипт для рандомного MAC адреса при каждом новом включении ПК.

Сегодня разберём способы защиты с Гибернацией и защитой от руткитов.

Гибернация

В настоящее время выделяют три способа приостановки компьютера:

Первый способ: приостановка в ОЗУ.

Данный способ приостановки позволяет существенно сократить энергопотребление компьютера за счет того, что прекращается подача электропитания на основные энергозависимые части компьютера. Информация о настройках системы, запущенных приложениях, рабочих файлах хранится в оперативной памяти вашего компьютера (ОЗУ). Компьютер в данном состоянии потребляет минимальное количество энергии, большая часть которой отводится на поддержание работоспособности ОЗУ.

Пример 1: компьютер вывели из режима пониженного энергопотребления, разделы отмонтированы. Тоже самое происходит если компьютер просто включен. В данном случае будет проводится анализ вашей оперативной памяти и файла подкачки. И поверьте мне - там найдут всё что потребуется и даже больше. При условии, если вы не очистили ОЗУ. Именно поэтому при установке операционной системы мы не создавали файл подкачки!!!

Пример 2: компьютер вывели из режимов пониженного потребления, разделы примонтированы. Ну тут и говорить ничего не нужно. В зависимости от целей личностей, получивших доступ, они либо попытаются незаметно скопировать данные или безвозвратно удалить.

В случае, если к вам приедут доброжелатели, то они подключат в Usb разьем ПО для снятия дампа памяти, если получится извлечь ключи шифрования к контейнеру, а это получится сделать. То компьютер отвозится на экспертизу с изъятием всех устройств, способных выступать носителями информации. Либо данные копируются через Forensic Bridge на другие носители. Есть ряд условий, при которых ваш компьютер помещается в специальный переносимый контейнер, где он запитывается и к нему подключается устройство Mousejiggler.

Если кратко - это маленькое Usb устройство имитирующее движение мыши на компьютере. В некоторых случаях это применяется для того, что бы ваш компьютер не заблокировался или не отмонтировал разделы спустя определенное время бездействия.

Безусловно я не смогу описать всех приемов и векторов применения, которые затрагивают область компьютерной форензики. Ибо у каждого человека свои навыки при работе с техникой, но при этом эти навыки, как правило, вращаются вокруг одних уязвимостей. В мою задачу изначально входило дать понимание возможных дыр в безопасности вашей системы.

Переходим к действию:

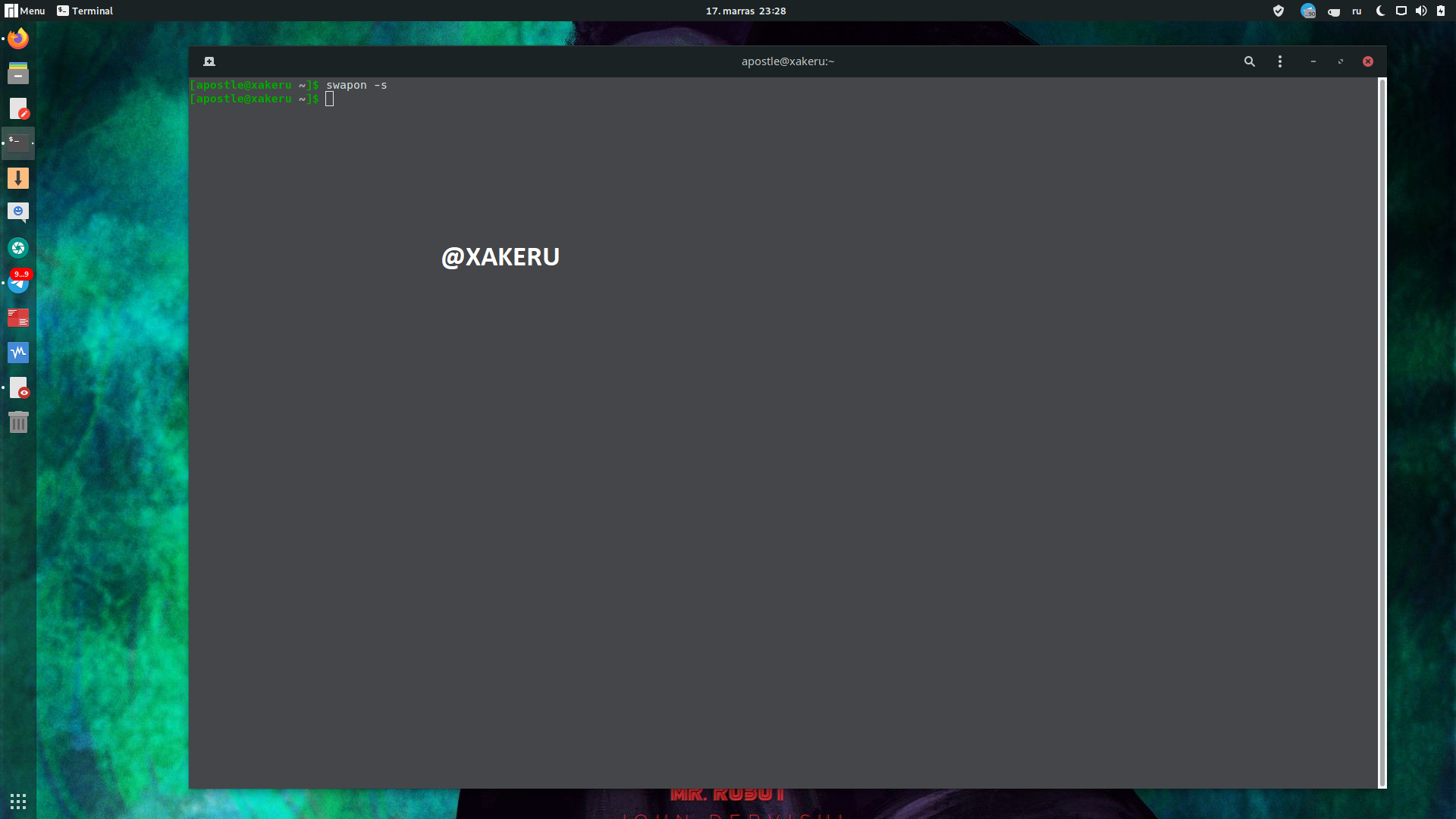

Как было описано ранее, вход компьютера в режим пониженного потребления очень небезопасен. Самый простой способ устранить эту брешь в собственной безопасности - это не пользоваться данными возможностями вашего компьютера. Поскольку на моем компьютере отсутствует файл подкачки, то компьютер переходит исключительно в режим Suspend to RAM (приостановка в ОЗУ).

swapon -s (проверка наличия SWAP)

Да и сделать это можно только вручную! Ввиду того, что после остановки подачи электропитания (разряда батареи) компьютер полностью выключается. В случае же наличия раздела Swap состояние компьютера успешно сохранилось бы на жёстком диске. И достаточно было бы подать питание, как состояние возобновилось бы.

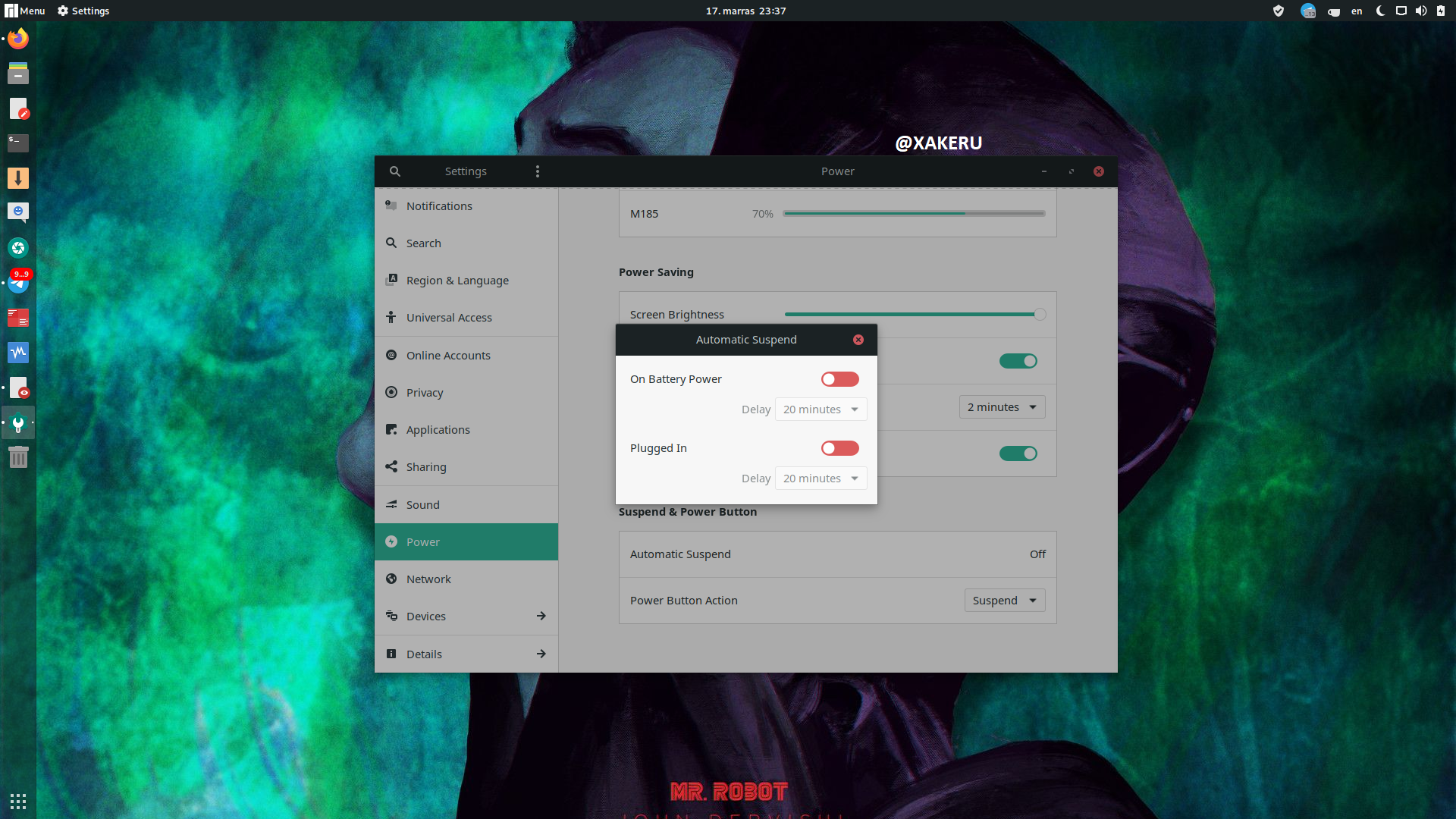

Settings > Power > Blank screen: по умолчанию блокировка экрана происходит спустя 5 минут бездействия. Это довольно удобно при обычной повседневной деятельности, но в случае опасной работы за компьютером желательно выставить данное значение на 1-2 мин.

Также запомните раз и навсегда, отходите от компьютера хоть на одну минуту - блокируйте экран. Гости всегда приходят неожиданно именно в то время, когда вы ждете их меньше всего.

Что такое руткиты и способы борьбы с ними

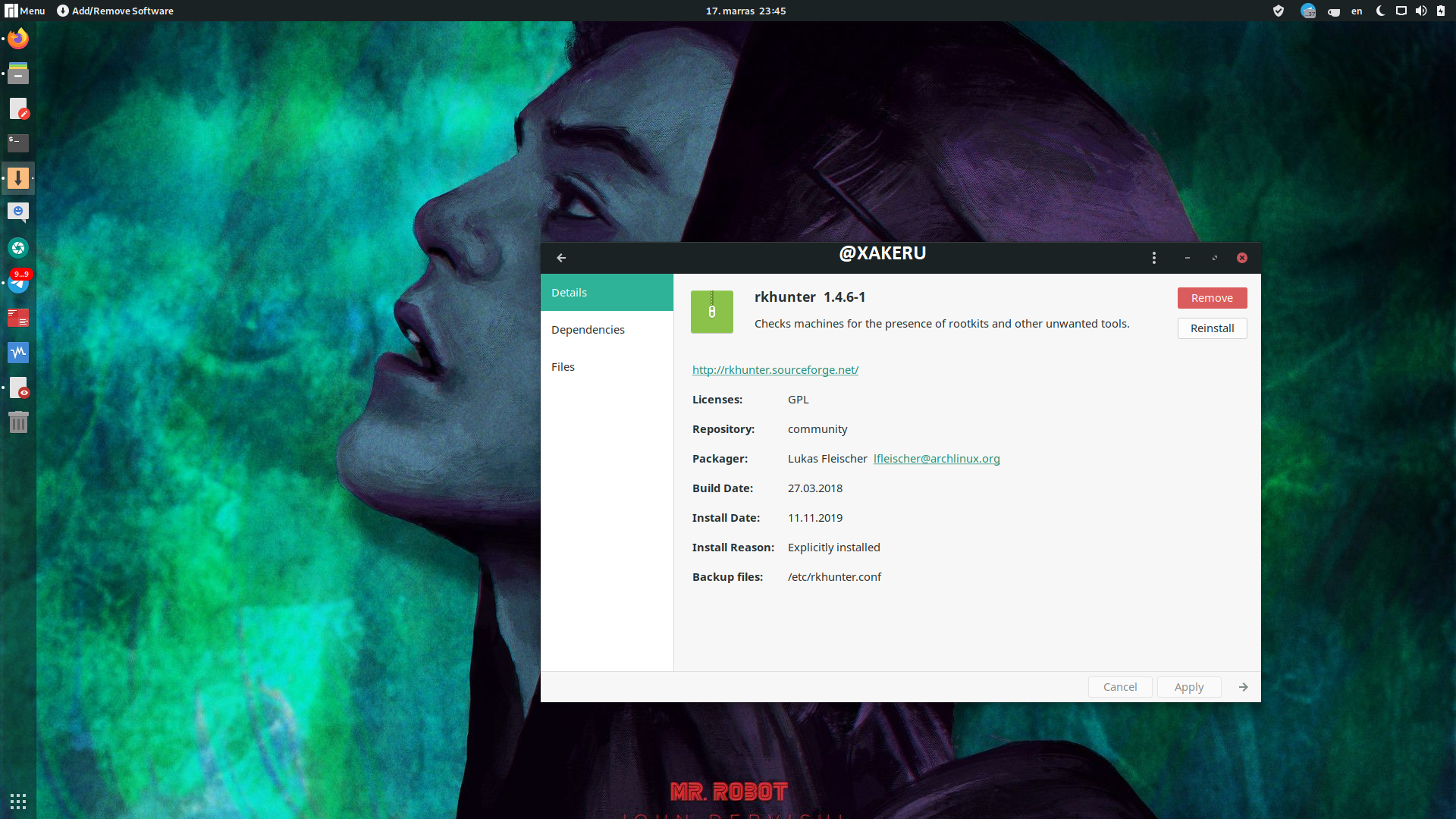

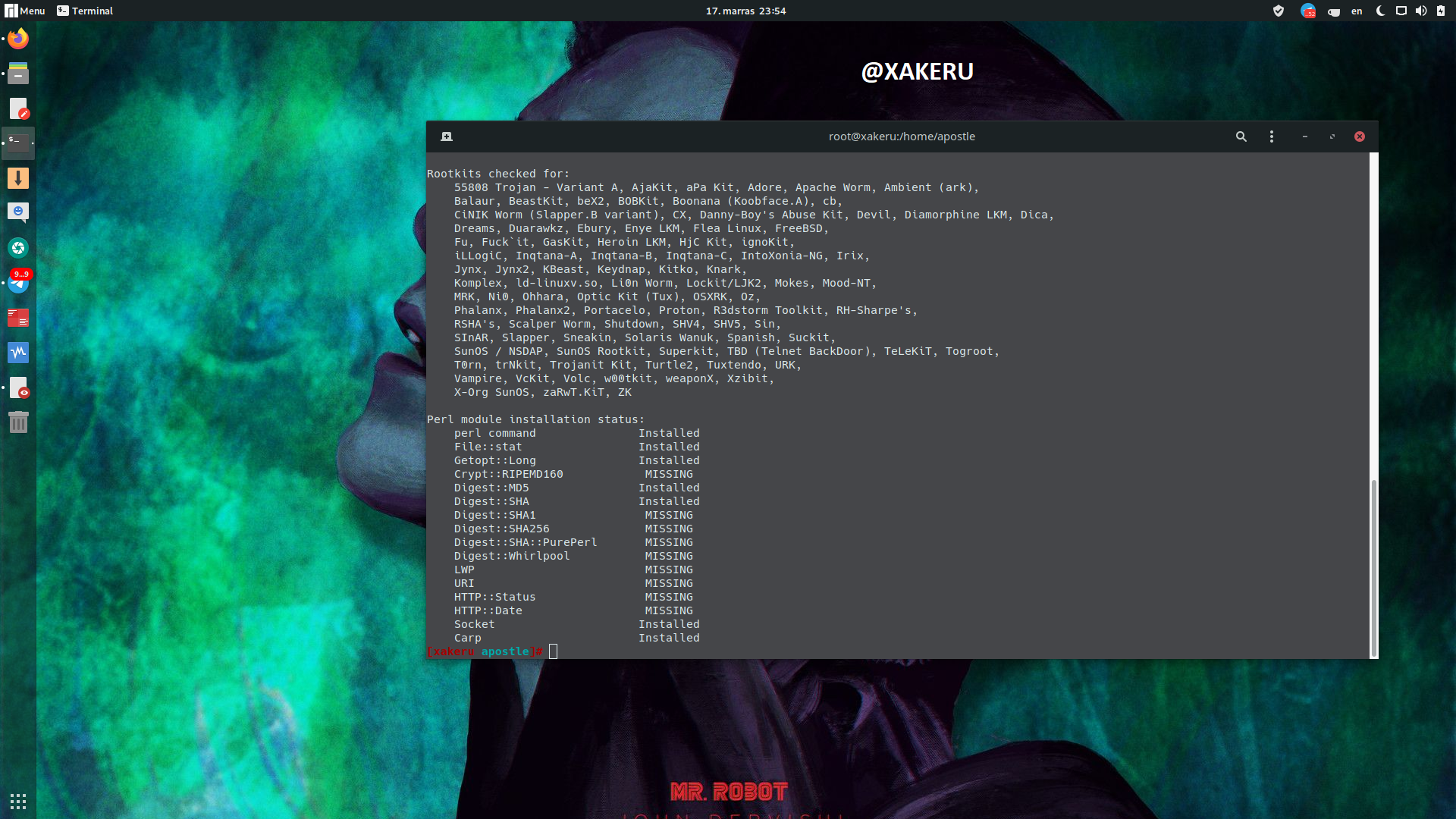

Руткиты — это группа програмных средств, таких как: исполняемые файлы, скрипты, файлы конфигураций, которые обеспечивают сокрытие посторонних процессов, файлов, директорий и драйверов на зараженной системе. Руткиты обеспечивают злоумышленику удаленное управление событиями, происходящими в операционной системе. Также руткиты позволяют злоумышленникам получать доступ к важным данным. Термин Rootkit исторически пришёл из мира UNIX и под ним подразумевается набор утилит или специальный модуль ядра, которые злоумышленник устанавливает на взломанной им компьютерной системе сразу после получения прав суперпользователя. Этот набор, как правило, включает в себя разнообразные утилиты для «заметания следов» вторжения в систему, делает незаметными снифферы, сканеры, кейлоггеры, троянские программы, замещающие основные утилиты UNIX (в случае не ядерного руткита). Rootkit позволяет взломщику закрепиться во взломанной системе и скрыть следы своей деятельности путём скрытия файлов, процессов а также самого присутствия руткита в системе.На нашем рабочем компьютере может быть очень много данных, в том числе секретных, к которым никто не должен получить доступ. Довольно просто зашифровать весь диск, скрыть данные в контейнерах и так далее, чтобы защитить персональный компьютер от физического проникновения с целью кражи данных. Но если вы используете компьютер для просмотра веб страниц через браузер, общения с коллегами, загружаете необходимые вам данные, пользуетесь интернетом в общественных местах, то велика вероятность подхватить вредонос. Вообще весь выход в сеть лучше осуществлять посредством виртуальной машины, которая будет в большей мере ограждать вашу основную систему от посторонних глаз и примет основной удар на себя. Для наших целей мы будем использовать следующее програмное обеспечение: rkhunter — представляет собой сканер уязвимостей, который позволяет искать дыры и информировать о них пользователя в случае обнаружения. Rkhunter выполняет сканирование важных системных файлов, далее переходит к сканированию системы на руткиты, затем проверяет систему на разного рода уязвимости. База уязвимостей постоянно пополняется. Программа выводит показатели своих действий в терминал а также записывает в лог файл, о расположении в системе которого уведомит по окончании сканирования. Для начала нам необходимо установить пакет rkhunter с помощью пакетного менеджера Pamac.

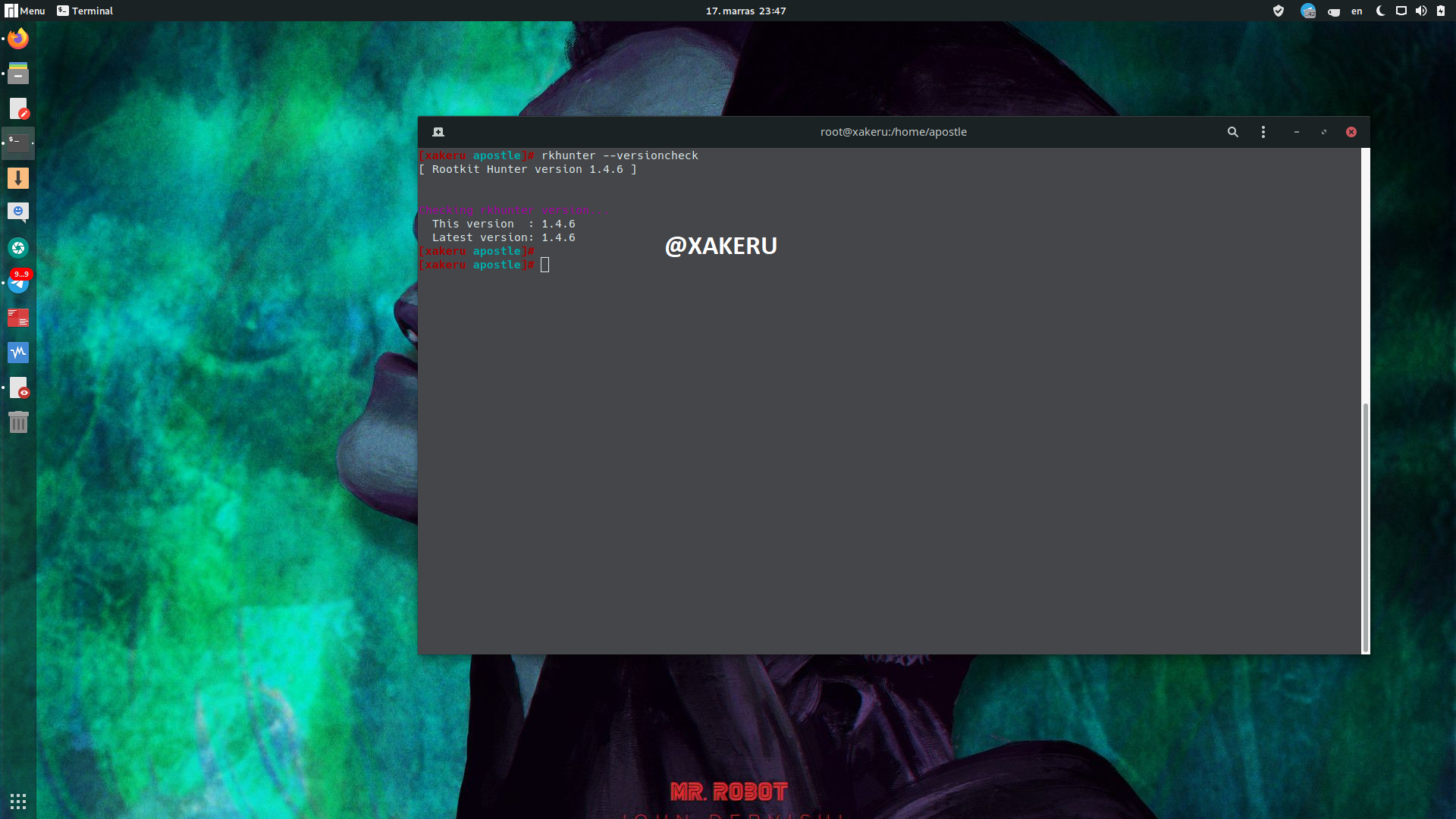

Давайте сверим версию установленной программы и проверим наличие обновлений, которые нам необходимо своевременно устанавливать, чтобы поддерживать программу в боевом состоянии.

rkhunter --versioncheck

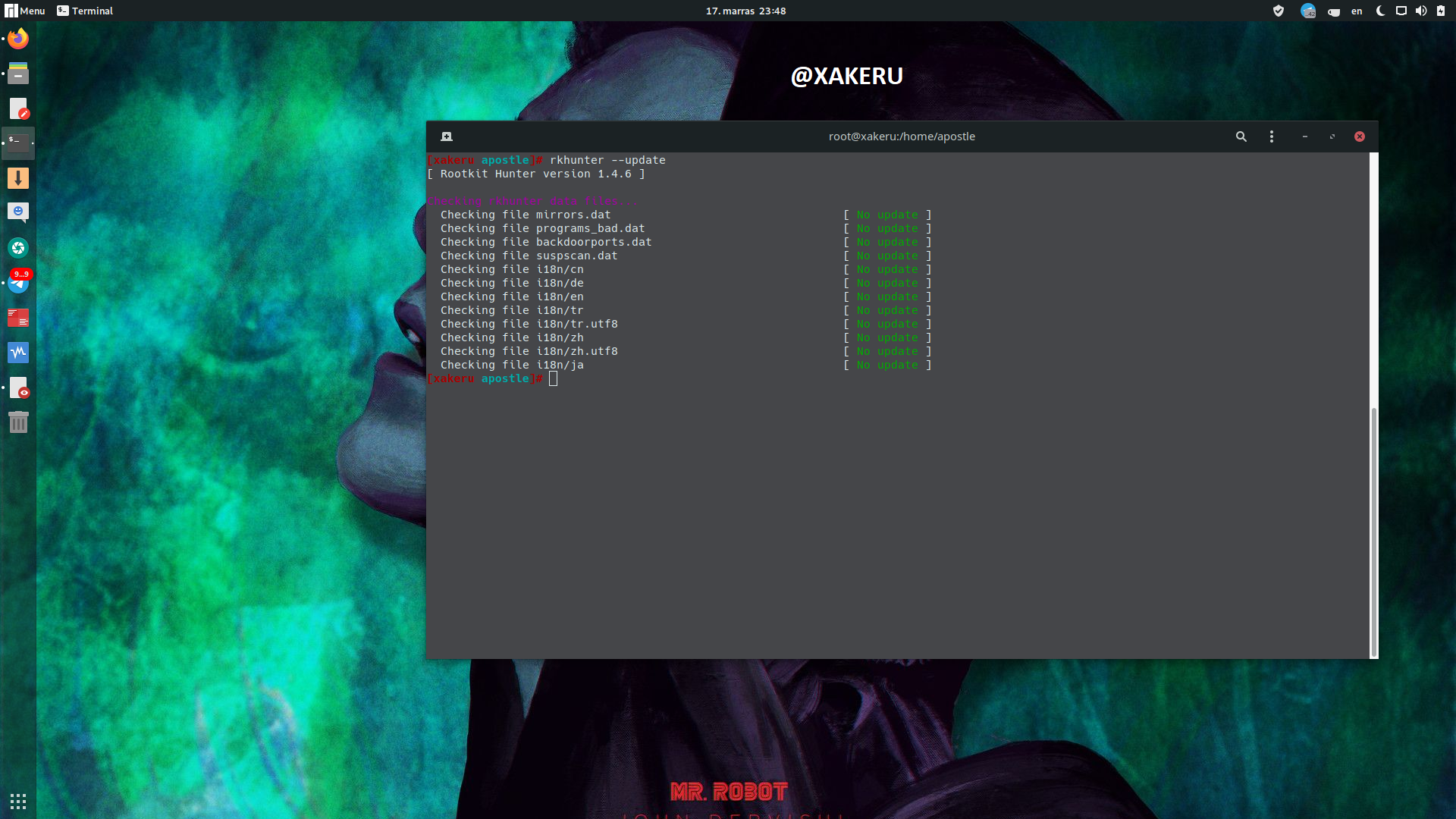

rkhunter --update

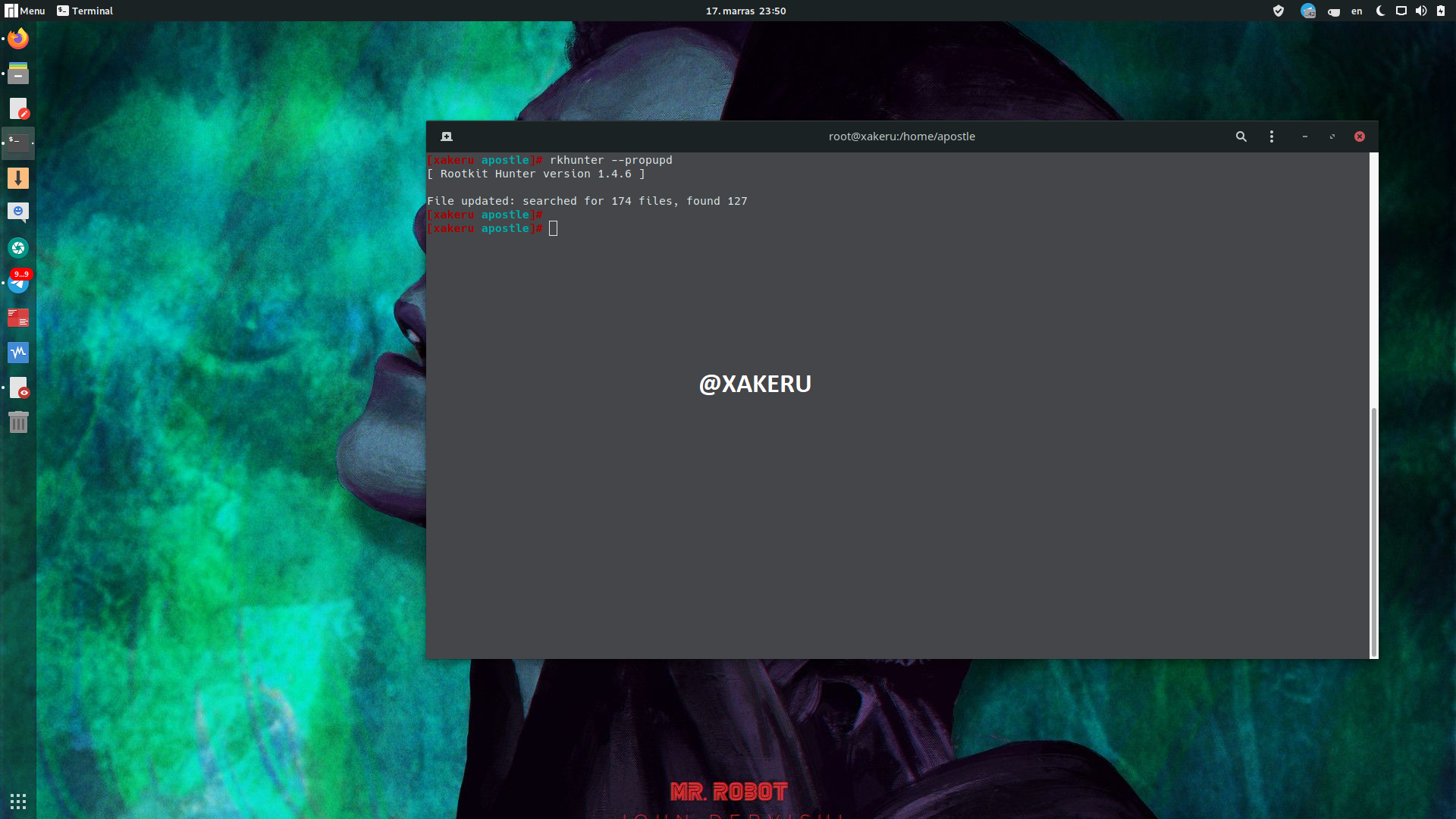

rkhunter --propupud делаем слепок системы

rkhunter --check:

выполняем полную проверку системы на уязвимости. По умолчанию, мы запускаем полную проверку системы, но можно также проводить выборочное сканирование.

rkhunter --list: выводит на экран монитора список доступных проверок операционной системы.

Мы запустили полное сканирование, которое у нас займет определенное время,в зависимости от мощности установленного компьютерного железа.

По окончании сканирования, программа выведет нам на экран, что с системой всё замечательно, или напротив, всё плохо. Также вы сможете перейти и открыть любым текстовым редактором файл логов /var/log/rkhunter.log, для более детального ознакомления. rkhunter - это неплохое средство для выявления подозрительной активности на вашем компьютере, если и заразите дивным образом вашу машину, то вам об этом станет известно.