full

Х а к е р

//

В прошлый раз мы разобрались с установкой дистрибутива и поставили на него Luks пароль, сегодня мы разберём как обезопасить нашу систему от внезапных "проверок".

Меняем Mac Adress

MAC-адрес — уникальный идентификатор, присваиваемый каждой единице активногооборудования или некоторым их интерфейсам в компьютерных сетях Ethernet. При проектировании стандарта Ethernet было предусмотрено, что каждая сетевая карта (равно как и встроенный сетевой интерфейс) должна иметь уникальный шестибайтный номер (MAC-адрес), «прошитый» в ней при изготовлении. Этот номер используется для идентификацииотправителя и получателя фрейма. Предполагается, что при появлении в сети новогокомпьютера (или другого устройства, способного работать в сети) сетевому администратору непридётся настраивать этому компьютеру MAC-адрес вручную.

Уникальность MAC-адресов достигается тем, что каждый производитель получает вкоординирующем комитете IEEE Registration Authority диапазон из 16777216 (224) адресов и помере исчерпания выделенных адресов может запросить новый диапазон. Поэтому по трёмстаршим байтам MAC-адреса можно определить производителя. Существуют таблицы,позволяющие определить производителя по MAC-адресу. В частности, они включены впрограммы типа arpalert.В широковещательных сетях (таких, как сети на основе Ethernet) MAC-адрес позволяетуникально идентифицировать каждый узел сети и доставлять данные только этому узлу.Mac-адрес - это уникальный идентификатор сетевого устройства. Этот адрес зашит в вашусетевую карту ноутбука, в wi-fi модуль, в wi-fi роутер и прочее оборудование предназначенноедля работы в сети интернет.Если выполняя определенные действия, определенным образом не подменить данное значение,tо ждите больших неприятностей!!!

Имя-хоста - это имя вашего компьютера в сети, которое в ряде случаев также прекрасноприменяется для поиска нужного пользователя.

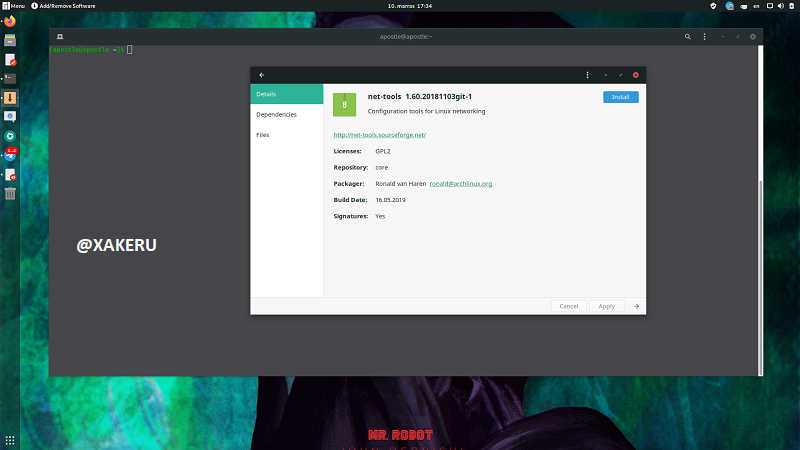

Для начала установим пакеты net-tools и macchanger. Для этого переходим в Menu > Add/Remove Software > Вводим в поиске название пакетов.

Для того, чтобы узнать название устройства в системе используйтекоманду # ifconfig. Давайте попробуем изменить Мак-адрес на случайный. Для этого открываем терминал и выполняем следующую команду

sudo macchanger -A ваша сетевая карта

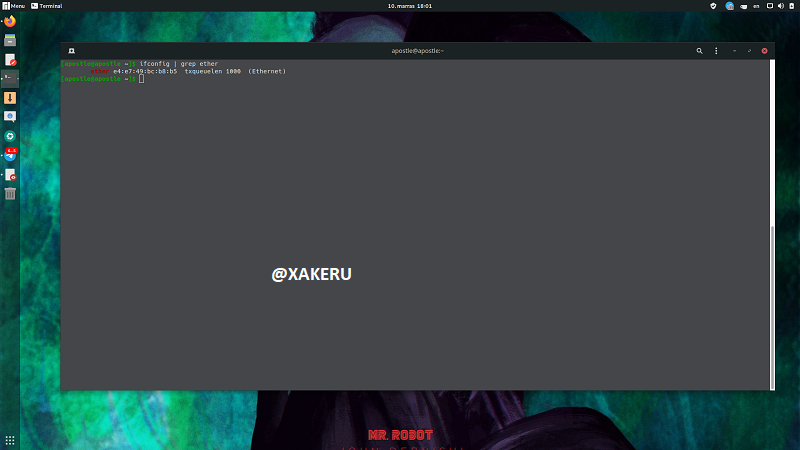

Проверим

ifconfig | grep ether

Теперь нам необходимо сделать так, чтобы смена происходила в полуавтоматическом режиме. И к тому же, изменяться должно также имя-хоста. Впрочем, это не самая сложная задача, которую мы сейчас решим!

Давайте в домашнем каталоге создадим папку scripts, в которой будем хранить наши скрипты для работы. Открываем папку и создаем текстовый документ с любым понятным названием. Я назову его justascript. Теперь копируем в этот документ следующее и сохраняем:

#!/bin/bash

#Assign existing hostname to $hostn

hostn=$(cat /etc/hostname)

#Display existing hostname

echo "Existing hostname is $hostn"

#Ask for new hostname $newhost

echo "Enter new hostname: "

read newhost

#Change hostname in /etc/hosts & /etc/hostname

sudo sed -i "s/$hostn/$newhost/g" /etc/hosts

sudo sed -i "s/$hostn/$newhost/g" /etc/hostname

#Display new hostname

echo "Your new hostname is $newhost"

#change mac ( Где eno1 название сетевого устройства )

echo "Change mac-adress "

sudo ifconfig eno1 down

sudo macchanger -A eno1

sudo ifconfig eno1

sudo systemctl restart NetworkManager.service

Делаем скрипт исполняемым. Для этого переходим в директорию

со скриптом и выполняем:

chmod +x justascript

Запускаем

sudo ./justascript

Установка и настройка Silk Guardian

Silk Guardian — это модуль отключения ядра Linux, который в случае изменений на usb-портах стирает ОЗУ, удаляет указанные при конфигурации пользователем данные и выключает ваш компьютер.

Теперь человеческим языком... Давайте представим, что мы с вами по неизвестной, глупой причине решили оставить компьютер в рабочем состоянии и не потрудились отмонтировать шифрованные разделы с важными или секретными данными. Таким образом, любой человек завладевший вашим ноутбуком, при активной рабочей сессии имеет возможность украсть важные данные. Для этого ему просто нужно вставить в компьютер флеш-накопитель и скопировать на него все необходимые файлы.

Также недоброжелатель или «незванный доброжелатель» может запустить програмное обеспечение для снятия слепка оперативной памяти, чтобы вытащить ваши ключи шифрования из оперативной памяти. Такой же уязвимости подвержен и SWAP (раздел подкачки) операционной системы, именно по этой причине мы его не создавали на нашем боевом корабле. Применение первое: Это всё было лирическим отступлением, а теперь перейдем к дальнейшему обьяснению.

Злоумышленник получил доступ к нашему компьютеру и пытается выполнить одно из вышеописаных действий. Как только модуль обнаруживает какие-либо изменения на портах (подключение устройств не из доверенного списка) система мгновенно отключается.При этом затирая ОЗУ и все компрометирующие данные, которые вы укажете при конфигурировании. При повторной загрузке системы недоброжелателя встретит окно с запросом на ввод пароля от зашифрованного жесткого диска. Соответственно наши данные хранящиеся на жестком диске останутся в безопасности.Применение второе:

Есть еще один трюк, который может провернуть данный модуль. Давайте представим, что нам нужно запустить компьютер, а в случае опасности мгновенно и безопасно его отключить. В один из USB портов нашего компьютера мы подключаем флеш-накопитель (не из доверенного списка) и загружаем нашу систему, вводим пароль от зашифрованного жесткого диска. Система как и прежде будет прекрасно работать, но как только наступает час X, вы выдергиваете флешку из компьютера, после чего компьютер выключается не оставляя следов.

Переходим к установке

Для начала нам необходимо установить требующиеся пакеты, а именно: linux headers, git, gcc, make.

Выполняем в терминале:

# uname -r узнаем версию нашего ядра, установленного в системе.

Идём в пакетный менеджер и вбиваем в поиск headers

https://github.com/NateBrune/silk-guardian - переходим по ссылке и клонируем данные в каталог /usr/local/src

sudo su

cd /usr/local/src - перешли в папку, в которую будем клонировать модуль. Выполнили команду ls и убедились, что папка пуста.

git clone https://github.com/NateBrune/silk-guardian - клонируем модуль в папку /usr/local/src

Выполняя следом команду ls мы убеждаемся, что появился каталог silk-guardian.

cd silk-guardian - входим в рабочий каталог и видим, что там располагается.

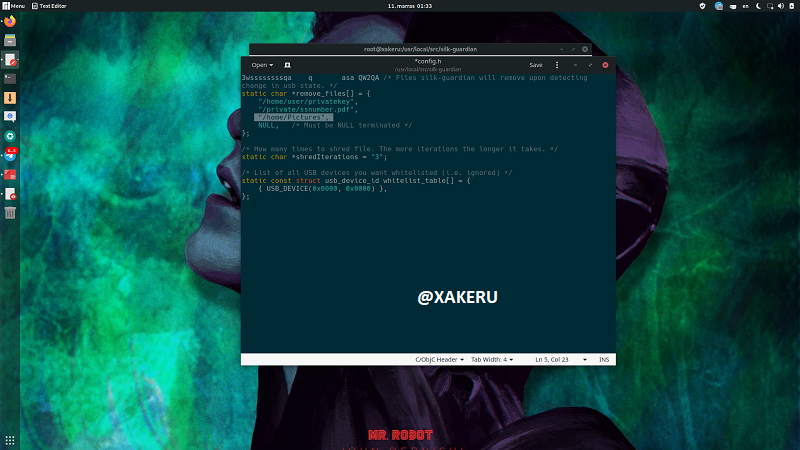

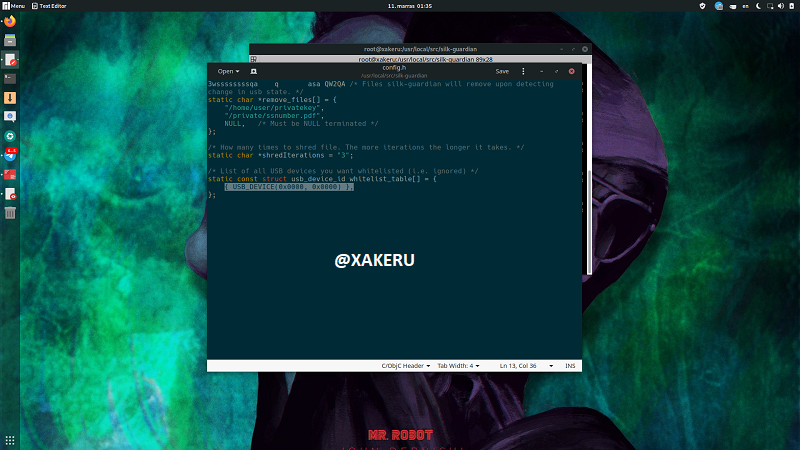

Открываем наш файл конфигураций с помощью текстового редактора gedit

Выполняем команду:

gedit config.h

Файл настроек состоит из трёх частей. Первая отвечает за то, какие компрометирующие файлы нужно удалить, вторая часть ответственна за количество проходов при удалении файлов. Третья, в свою очередь, позволяет нам добавить устройства в доверенный список. Это означает, что при подключении данных устройств компьютер не будет паниковать и отключаться. Так, если вы хотите, чтобы модуль удалил ваш компромат, то вам необходимо внести следующее. Где наше имя пользователя. Выражаясь простым языком - мы указываем путь к файлам для их удаления.

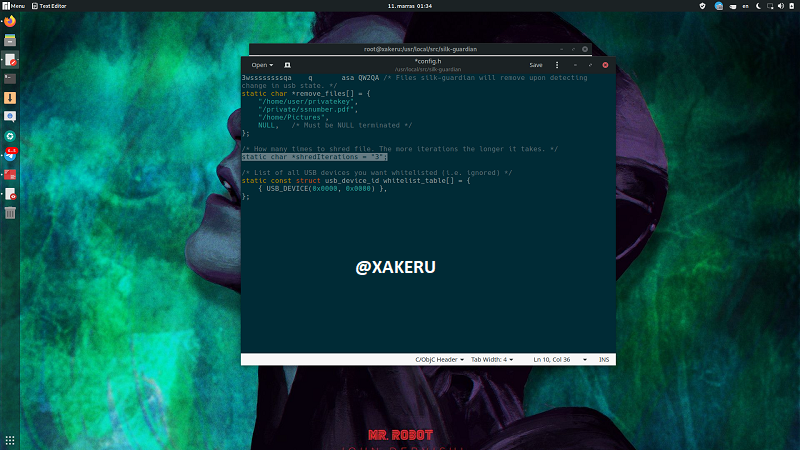

Следующая строка отвечает за количество проходов удаления файлов. По умолчанию в файле конфигурации выставлена цифра 3. Изменив данное значение, мы тем самым увеличиваем или уменьшаем количество проходов. Стоит учесть, что это может влиять на скорость отработки модуля!!!

Ну и на последок, наверное, самая важная часть в настройке данного модуля.

Следующая часть ответственна за то, какие устройства окажутся доверенными, а какие нет (все, которые не внесены в список) и модуль будет экстренно выключать систему!!! Всё что нам нужно, так это добавить значения vid ( vendor id ), pid ( product id ). Каждое подключенное устройство в Linux имеет эти значения.

Чтобы их узнать вам необходимо вставить в Usb-порт вашу мышь, клавиатуру, флеш-накопитель и выполнить команду:

lsusb — после чего найти в списке название вашего устройства и скопировать значение идентификаторов в файл конфигураций модуля silk-guardian.

Так, если идентификаторы 80ee:0021 и 1d6b:0001 (для примера возьмем два устройства), то нам необходимо внести следующие изменения в файле config.h. Для каждого нового «белого» устройства мы создаем строку { USB_DEVICE(0x0000, 0x0000) }, со своими значениями vendor, product.

Выполняем в терминале:

make

make install

modprobe silk: Выводим модуль в боевое положение

gedit /etc/modules-load.d/modules.conf ( silk ): прописываем строку silk в открывшемся текстовом редакторе. Тем самым мы добавляем модуль в автозагрузку.

Сейчас модуль полностью в рабочем состоянии и больше вам ничего делать не нужно, но если вдруг вам по какой-то причине понадобится отключить на время модуль, то делается это очень просто.

Выполняем в терминале:

# modprobe -r silk: временно отключаем модуль

# rm -i /lib/modules/$(uname -r)/extra/silk.ko: удаляем модуль из системы

# depmod -a

Для того, что бы предотвратить загрузку компьютера со сторонних загрузочных Usb накопителей, нам необходимо отключить в настройках безопасности Bios опцию Usb Boot (в моем случае). А также, для предотвращения изменений настроек сторонними пользователями,поставим пароль администратора на Bios.

Зачем вообще ставить пароль на Bios и выключать загрузку с USB?

На самом деле это не является исчерпывающим средством защиты, но в сочетании состальными способами обеспечения безопасности позволяет добавить уверенности!!! Внекоторых случаях это позволяет ввести атакующего в замешательство, тем самым заставив потерять драгоценные секунды при попытке снять дамп оперативной памяти. Что приведет в итоге к нецелесообразности данной атаки.

Заходим в Bios и в зависимости от версии ищем:

Security > Set administrator password: и вводим желаемый пароль (обязательно).

После этого станет активна строка Power on password (вводим по желанию).

Boot > Usb boot > Disabled: тем самым отключаем загрузку с USB

Вот таким простым способом мы защитили наш компьютер от загрузки с внешних Usb накопителей, а также поставили пароль администратора на Bios. Тем самым ограничили доступ к настройкам.Если при некотором стечении обстоятельств вам нужно будет загрузиться с внешнего Usb, то вы всегда сможете временно вернуть загрузку со сторонних устройств. Как только наш вражина поймет, что у нас запрещена загрузка с USB, то он попытается зайти в Bios и изменить настройки. Тут то его и встретит запрос на ввод пароля администратора!!!

Итак Мы разобрались с ОЗУ, MAC Address и в Bios. В следующей части мы пропустим анонимный трафик для безопасного сёрфинга.