full

Х а к е р

//

Тактика радиоэлектронной борьбы работает путем заклинивания, нарушения или отключения технологии, которую цель использует для выполнения критической функции, а устройства IoT особенно уязвимы для атак. Беспроводные камеры безопасности, такие как Nest Cam, часто используются для защиты критических мест, но хакер может хирургическим путем отключить веб-камеру или другое устройство, подключенное к Wi-Fi, не нарушая остальную сеть.

В целом, устройства IoT известны своими открытыми портами, паролями по умолчанию (и часто жестко заданными) и другими серьезными уязвимостями, которые потенциально может использовать любой, кто подключен к той же сети Wi-Fi. Если вы подключены к той же сети Wi-Fi, что и камера безопасности, или камера подключена к сети без пароля, можно сделать больше, чем просто отключить устройство. Это включает в себя попытку войти в саму камеру.

Несмотря на риск, который представляют устройства IoT, камеры и другие подключенные к Wi-Fi датчики продаются как способные обеспечивать безопасность или мониторинг многих важных вещей, что делает сети Wi-Fi, к которым они подключены, ценной целью для хакеров.

В то время как мы обсуждали, как использовать Airgeddon для полного подавления сетей Wi-Fi, полномасштабные атаки типа «отказ в обслуживании» не являются скрытыми и вызовут массовые сбои во всей сети, привлекая слишком много внимания к тому, что вы делаете. В некоторых случаях лучше ориентироваться на одно хост-устройство в конкретной сети, например на камеру безопасности Wi-Fi, не затрагивая всю сеть.

Хакер или пентестер может найти информацию во время разведки, которая показывает интересные устройства, подключенные к целевой сети. С помощью Kismet или Airodump-ng, пассивных инструментов восстановления Wi-Fi, он может идентифицировать точки доступа, которые активно обмениваются данными, считывать пакеты из эфира и отображать информацию об источнике. Затем целевую сеть можно разбить, чтобы увидеть отдельные источники пакетов, которыми обмениваются, иными словами, список каждого подключенного устройства.

Прогуляться по целевому объекту будет достаточно, чтобы уйти со списком всех беспроводных устройств, используемых в сети - без использования сетевого пароля. Из этого списка он или она может идентифицировать устройства по MAC-адресу, а также по другим сведениям о конфигурации Wi-Fi, таким как имена точек доступа по умолчанию.

Хотя вы ожидаете увидеть камеры безопасности Wi-Fi, подключенные термостаты, музыкальные проигрыватели, устройства потокового телевидения, пульты Wi-Fi и принтеры, встречаются менее распространенные устройства, подключенные к Wi-Fi. Это иллюстрируется возможностью идентифицировать и отобразить местоположение секс-игрушек с поддержкой Wi-Fi (практика, называемая «завинчивание»), которые либо используют приложение через Wi-Fi для управления устройством, либо, что более ужасно, для потоковой передачи видео с камера.

Обсуждаемая сегодня тактика отключит любое из этих устройств, не имеющих резервной копии Ethernet. Прежде чем кто-либо спросит, да, это означает, что вы можете теоретически создать сценарий, который замораживает все контролируемые Wi-Fi секс-игрушки, где бы вы ни находились. Почему кто-то может создать такое оружие, я не знаю, но в этом примере мы сосредоточимся на наиболее часто встречающейся камере безопасности Wi-Fi.

Что нужно для начала работы

Для начала вам понадобится Kali Linux или другой дистрибутив Linux, такой как Parrot Security или BlackArch, который может запускать Aireplay-ng. Вы можете запустить его с виртуальной машины, установки через USB или с жесткого диска.

Затем вам понадобится адаптер беспроводной сети, который позволяет вводить пакеты и контролировать режим, так как вам нужно будет сканировать область, чтобы найти устройство, которое вы хотите отключить. Вам также нужно будет отправлять пакеты, которые претендуют на то, чтобы быть от точки доступа, к которой подключено устройство.

Шаг 1: Обновление Kali

С учетом этих двух требований вы можете начать, убедившись, что ваша система полностью обновлена. В Kali команду сделать можно увидеть ниже.

apt update

После этого вы должны быть готовы к работе, но убедитесь, что у вас есть цель, к которой у вас есть права доступа (и запрет на обслуживание) с помощью инструмента Aireplay-ng. Хотя вы можете сканировать любую сеть с помощью Kismet, Aireplay-ng выполнит атаку типа «отказ в обслуживании», которая запрещена для запуска в сети, для которой у вас нет разрешения на аудит.

Шаг 2: Выберите свое оружие

Первым шагом в определении беспроводных целей является проведение пассивной разведки в беспроводной среде. Для этого мы можем использовать программу под названием Kismet, которая может выполнять интеллектуальный анализ беспроводных сигналов пассивным и необнаружимым образом. Преимущество этого состоит в том, что, просто находясь рядом с вашей целью, вы можете наблюдать за беспроводным трафиком в этом районе, а затем анализировать информацию, чтобы найти интересные устройства.

Альтернативой Kismet является запуск Arp-scan, который можно настроить несколькими способами для дальнейшей фильтрации информации о сетях, которые вы обнаруживаете. Хотя это работает, иногда вывод требует больше работы для расшифровки. Однако мы будем использовать Kismet для остальной части этого руководства.

Шаг 3: Переведите беспроводной адаптер в режим монитора

Чтобы начать сканирование любым из этих инструментов, нам нужно перевести адаптер беспроводной сети в режим мониторинга. Мы можем сделать это, набрав следующее, предполагая, что wlan0 - это имя вашей беспроводной карты. Вы можете получить имя вашей беспроводной карты, запустив ifconfig или ip a для просмотра списка доступных сетевых интерфейсов.

sudo airmon-ng start wlan0

После запуска команды вы можете запустить ifconfig или ip a еще раз, чтобы убедиться, что карта находится в режиме мониторинга. Теперь он должен называться как-то как wlan0mon.

Шаг 4: Запустите Kismet в сети

После того, как режим монитора позаботится, мы можем запустить Kismet, набрав следующее.

kismet -c wlan0mon

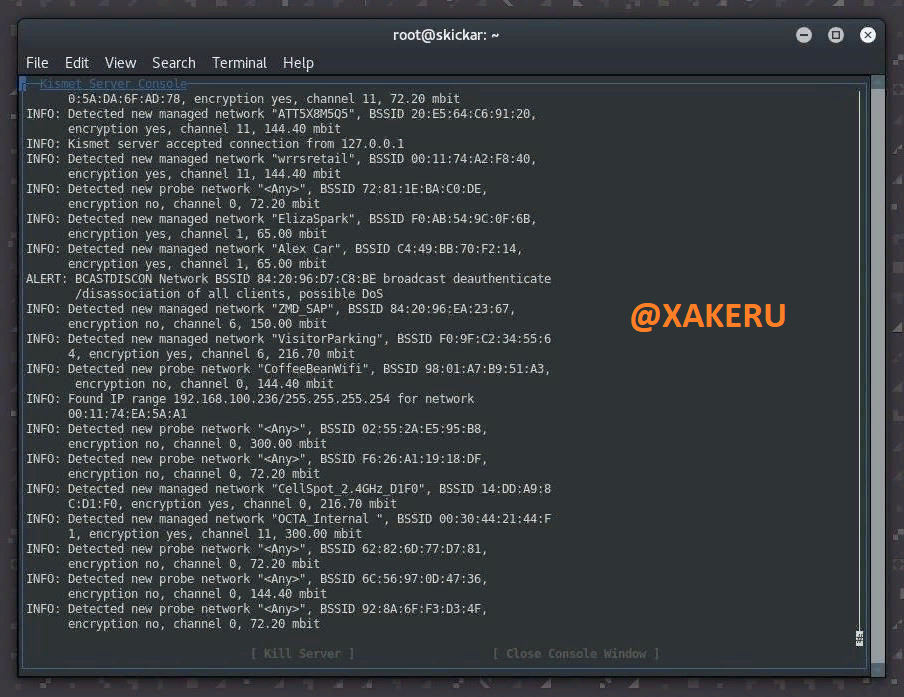

В этой команде мы указываем, какой сетевой адаптер использовать с Kismet, с флагом -c (client). Мы должны увидеть что-то вроде вывода ниже. Вы можете нажать Tab, затем Return, чтобы закрыть окно консоли и показать главный экран.

Шаг 5: Откройте беспроводные камеры безопасности с помощью Kismet

Теперь мы можем прокрутить сеть и попытаться определить интересные устройства. Если вы не можете сделать это, вам может потребоваться включить дополнительные параметры в меню «Preferences», чтобы увидеть источник пакетов. Вы можете получить доступ к этому через меню "Kismet", показанное ниже.

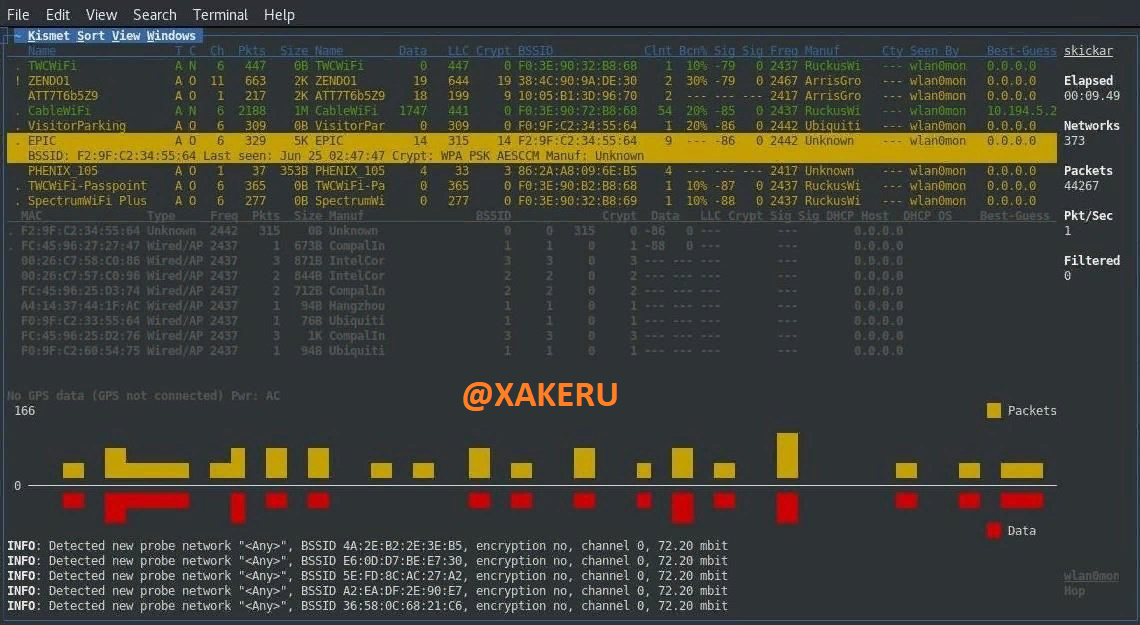

После запуска Kismet вы можете начать поиск производителей любых устройств, которые выглядят так, будто они являются камерами безопасности. Здесь мы нашли вероятное устройство, которое, по словам Кисмета, сделано «Hangzhou.». Вы можете видеть его MAC-адрес A4:14:37:44:1F:AC.

Мы можем рассмотреть это более подробно из-за способа назначения MAC-адресов. Поскольку первые шесть цифр и букв назначены конкретной организации, я смог быстро найти название компании, которая производит это устройство, вместе с «A41437».

Взяв полное название компании, в данном случае, Hangzhou Hikvision Digital Technology, простой поиск в Google показывает их продуктовую линейку. К счастью, это компания, которая производит беспроводные камеры наблюдения.

Теперь у нас есть три критических элемента: имя и BSSID точки доступа Wi-Fi, в которой находится камера, канал, по которому вещает сеть, и адреса BSSID самой камеры. Вы можете нажать Ctrl-C, чтобы закрыть Kismet.

Стоит отметить, что если камера видеонаблюдения начинает записывать или отправлять данные только тогда, когда видит движение, хакер может сесть за милю и просто записать, когда камера отправляет трафик, чтобы узнать, когда кто-то движется перед камерой, даже если они не могли видеть то, что камера видела напрямую.

Со всей этой информацией обнаружение, такое как дверь, контролируемая потоковой камерой, подключенной к цифровому видеорегистратору, будет означать, что мы можем ожидать, что устройство перестанет работать при отключении. Мы можем взять всю найденную информацию и использовать Aireplay-ng для отключения соединения.

Шаг 6: Выполните атаку деавторизации

Чтобы начать нарушать соединение с целевым устройством, нам нужно заблокировать нашу беспроводную сеть на канале, на котором мы наблюдали трафик. Мы можем сделать это, введя следующие команды, предполагая, что мы хотим заблокировать сетевой адаптер для канала 6.

airmon-ng start wlan0mon 6

Теперь, когда наша карта находится на правильном канале, мы можем направить команду, которая отключит устройство, которое мы нашли. Команда, которую мы будем использовать для этого, отформатирована так:

aireplay-ng -0 0 -a <bssid of access point> -c <bssid of client device> <name of the adapter>

Чтобы разбить то, что делают команды выше:

- -0 установит опцию атаки на опцию 0, атака деаутентификации, которая будет отправлять пакеты аутентификации, притворяясь, что они находятся от точки доступа к устройству. Следующий 0 указывает на отправку непрерывного потока пакетов деаутентификации, но вы также можете выбрать фиксированный номер для отправки здесь.

- -a установит BSSID точки доступа Wi-Fi, к которой подключено устройство.

- -c установит BSSID устройства, которое мы хотим отключить от сети.

Наша последняя команда для нашего примера будет выглядеть следующим образом.

aireplay-ng -0 0 -a f2:9f:c2:34:55:64 -c a4:14:37:44:1f:ac wlan0mon

После выполнения этой команды она будет продолжать блокировать соединение Wi-Fi между двумя устройствами, пока вы не отмените команду, нажав комбинацию клавиш Ctrl-C.

Защита от этого типа атаки

Чтобы предотвратить нацеливание сетевых устройств, лучшим решением является использование Ethernet. Хотя он гораздо менее удобен, чем Wi-Fi, он не позволяет манипулировать соединением или внезапно обрывать его в критические моменты времени от постороннего лица без физического доступа. Поскольку это всегда возможно при использовании Wi-Fi, он просто не очень подходит для выполнения такой работы в обстановке, где он может быть атакован.

Хотя некоторые пользователи пытаются использовать такую тактику, как «hidden» вашей сети, чтобы избежать подобных атак, это просто привлечет гораздо больше внимания и любопытства, чем фактически защитит вашу сеть. Любая камера или устройство, активно использующее Wi-Fi, предаст свое подключение к такому инструменту, как Kismet, что означает, что лучшим решением будет просто не использовать Wi-Fi, когда это возможно.

Если вам абсолютно необходимо, снижение мощности вашей точки доступа Wi-Fi для предотвращения ненужного распространения сигнала может затруднить чтение этой информации, но большинство устройств IoT не поддерживают эту функцию.

У устройств интернет вещей есть серьезные недостатки

Имея возможность выборочно отключать любое Wi-Fi-зависимое устройство, хакеры могут использовать эту возможность, чтобы использовать в своих интересах ситуации, полагающиеся на эти устройства для обеспечения безопасности. Люди должны использовать и развертывать эти устройства, чтобы они обновлялись и выполняли роли, соответствующие их возможностям. В этом случае ясно, что на зависимую от Wi-Fi камеру безопасности нельзя положиться, чтобы обеспечить непрерывное потоковое покрытие важных областей.

Понравилась статья?

Поддержи автора - http://bit.ly/2StzodQ