full

Х а к е р

//

Очень часто мы слышим такое понятие как криптография, давайте разберёмся что это такое и изучим два самых простых шифра, для понятия. И немного введём в курс дела касательно серьёзных алгоритмов хеширования.

Криптография — наука о методах обеспечения конфиденциальности, целостности данных, аутентификации.

Начнём с самого простого и известного шифра, "Шифр Цезаря". Данный шифр использовался ещё до 10 века, в наше время этот шифр очень просто разгадается, но как первый шифр для начала изучения криптографии, он хорошо подходит.

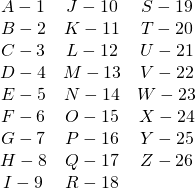

Представим алфавит

Теперь нам нужна любая цифра -1 от максимальной последней цифры алфавита. Этот номер будет ключом. Его используют при шифровке и расшифровке.

Итак, что бы зашифровать нужное сообщение действуем по данному алгоритму

Наше слово Cat, наш ключ 5

Буква "C" находится под цифрой 3, прибавляем к цифре 3 наш ключ. Результат 8 и это буква H, так же действуем дальше. Выходит слово Hfy, оно и есть зашифрованным сообщением. Как я и говорил ранее этот шрифт очень прост и использовать его категорически НЕ РЕКОМЕНДУЮ.

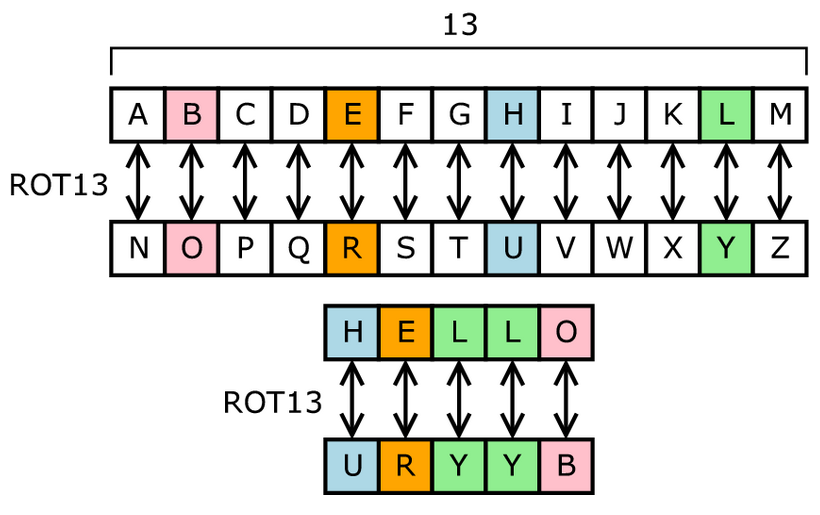

2 Шифр это шифр простой замены. Он реализуется благодаря подготовленной вами таблицей шифрования. Первая таблица это алфавит,вторая же это ваша таблица шифрования, она же является ключом.

Также можно для шифрования использовать не обязательно буквы, возьмите цифры, символы, смайлы.

Давайте теперь поговорим о более серьёзных методах шифрования. Возьмём для примера алгоритм шифрования SHA-1(он же Secure Hash Algorithm 1) Алгоритм генерирует хеш-значение по формуле

Хеширование- преобразование массива входных данных произвольной длины в (выходную) битовую строку установленной длины, выполняемое определённым алгоритмом.

SHA-1 реализует хеш-функцию, построенную на идее функции сжатия. Началом функции сжатия являются блок сообщения длиной 512 бит и конец предыдущего блока сообщения. Выход представляет собой значение всех хеш-блоков до этого момента. Хеш-значением всего сообщения является выход последнего блока.

SHA-1 используется в сетевом протоколе SSH-позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений. Здесь он играет роль проверки целостности переданных данных. Также данный алгоритм используется в известном сетевом протоколе BitTorrent- обмен файлами в сети, здесь он играет роль проверки целостности загружаемых данных.

Сделаем вывод, что Криптография играет огромную роль в наше время. Изучение её трудоёмкий процесс, но при этом достаточно результативен и интересен.

Понравилась статья?

Поддержи автора - http://bit.ly/2StzodQ