full

Х а к е р

//

В настоящее время VPN широко используются по различного рода причинам, начиная от простой безопасности и конфиденциальности и вплоть до обхода сетевых ограничений.

Хотя использование VPN – это действительно здорово, иногда соединение может работать достаточно медленно, что особенно раздражает, если вы смотрите видео из онлайн-источников, таких как, например, Netflix или Kodi.

Если VPN работает медленно, большинство людей автоматически начинает обвинять провайдера, что не во всех случаях является верным, т.к. проблема может заключаться совсем в другом.

Такие вещи, как аппаратное обеспечение, интернет-провайдер и используемый протокол VPN, могут существенно повлиять на скорость VPN.

Если вы уже сталкивались или только сейчас столкнулись с VPN, который имеет малую скорость, есть одна простая вещь, которую можно сделать, чтобы ускорить процесс.

Лучший способ ускорить VPN - это согласовать правильный протокол с вашим оборудованием.

Есть несколько вещей, на которые стоит обратить внимание, чтобы получить максимальную скорость, поэтому здесь мы кратко рассмотрим каждую из них.

2. Медленная служба VPN

Несмотря на то, что подобное действительно возможно в том случае, если вы используете один из ненадежных провайдеров VPN, большинство ведущих VPN-компаний вкладывают значительные средства и ресурсы в серверы и различные протоколы.

Часто многие люди используют услуги VPN провайдера и, если VPN работает медленно, они перестают пользоваться услугами и переходят к другому провайдеру.

Действительно, существуют медленные VPN, но перед тем, как менять провайдера, попробуйте использовать несколько вариантов, приведенных ниже

3. Оборудование

Огромное влияние на VPN оказывает скорость самого оборудования, которое вы используете для потоковой передачи.

Например, телевизионные приставки Android стали очень популярны в качестве недорогих потоковых устройств, но большинство из них никак не могут сравниться с последними ПК.

Оборудование с низкой скоростью может использовать менее безопасный протокол VPN, чтобы помочь получить более высокие скорости.

Менее безопасные протоколы не требуют такой большой вычислительной мощности, что позволяет медленному оборудованию достигать достаточно высоких скоростей.

4. VPN протоколы

Существует множество протоколов VPN, каждый из которых предназначен для шифрования данных между двумя компьютерами через Интернет.

У каждого протокола есть свои плюсы и минусы, например, некоторые имеют лучшее шифрование или скорость, чем другие.

Хотя большинство будет отдавать предпочтение наилучшему шифрованию из доступных, аппаратное обеспечение с низкой скоростью может затруднить шифрование и дешифрование, замедляя весь процесс.

Изменение протокола и выполнение теста скорости сможет дать вашему оборудованию максимально возможную скорость.

Чтобы изменить протокол, проверьте в настройках программного обеспечения VPN соответствующую опцию.

Например, используя IPvanish на ПК, данная опция находится в меню «Настройки» (Settings) -> «Активный протокол VPN» (VPN Active Protocol) в раскрывающемся списке.

Не все параметры протокола будут доступны в зависимости от оборудования.

Например, приставки Android TV обычно зависают при использовании OpenVPN UDP или OpenVPN TCP.

Ниже приведены наиболее распространенные протоколы VPN, а также краткий обзор преимуществ и недостатков каждого из них.

Наилучший способ найти самый быстрый протокол VPN для вашего оборудования - это просмотреть параметры протокола, подключиться и выполнить онлайн-тест скорости.

4.1 OpenVPN

OpenVPN является наиболее широко используемым и более безопасным из протоколов VPN, поскольку это программное обеспечение с открытым исходным кодом, в связи с чем любые недостатки быстро обнаруживаются и исправляются.

Ввиду того, что это программное обеспечение с открытым исходным кодом, этот код находится под постоянным контролем на предмет любых уязвимостей, что делает его очень безопасным.

К сожалению, предоставляемый высокий уровень безопасности имеет и свои минусы, т.к. он делает его одним из самых медленных протоколов.

Низкие скорости были основной причиной большой критики OpenVPN, но недавно он прошел обновления, которые увеличили его скорости.

Существует две версии на выбор: OpenVPN UDP и OpenVPN TCP.

Обычно известно, что UDP работает быстрее, чем TCP, но это не всегда так, и лучше всего тестировать оба на предмет скорости.

Всего существует две версии на выбор: OpenVPN UDP и OpenVPN TCP.

4.2 PPTP

PPTP (Point-to-Point Tunneling Protocol) является одним из первоначальных протоколов и был популярен в 1990-х годах.

Он был представлен в 1995 году, был установлен вместе с Windows 95 и создан для работы со старыми модемными подключениями.

В то время как данный протокол, был действительно хорошим для своего времени, было обнаружено, что он является довольно таки не защищенным и имеет серьезные «трещины».

Несмотря на то, что данный протокол является небезопасным, он все еще широко используется, поскольку отсутствие многих функций безопасности делает его довольно быстрым.

Например, многие используют его для просмотра Netflix из разных мест.

PPTP - это довольно старый протокол, который до сих пор широко используется, и хотя он не очень хорош для обеспечения безопасности онлайн-банкинга, он достаточно хорош для изменения вашего IP-адреса/местоположений с предоставлением довольно-таки высоких скоростей.

4.3 L2TP

L2TP - это протокол, который сам по себе не обеспечивает никакой безопасности, и поэтому он часто идет в связке с другим протоколом для обеспечения безопасности.

Он был разработан Microsoft и является преемником PPTP.

Для повышения безопасности чаще всего используется протокол безопасности IPsec.

Одной из основных проблем L2TP/IPsec является то, что по умолчанию используется порт 500, что облегчает его обнаружение и блокировку.

4.4 IKEv2

IKEv2, как и L2TP, является только протоколом VPN без какой-либо защиты, поэтому часто используется в связке с IPsec.

Хотя он не так популярен, как другие протоколы, у него есть одно преимущество: он очень хорошо работает с мобильными устройствами.

IKEv2 хорошо справляется с кратковременными потерями сигнала, что может принести большую пользу при работе с обрывающимся Wi-Fi соединением или во время путешествий в автомобиле со смартфоном.

Поднимаем свой VPN

Amazon Web Services предлагает один год бесплатного пространства виртуального сервера, при условии, что вы используете меньше пропускной способности, времени и пространства, чем заранее предопределенный порог. Даже если вы преодолеете этот предел, стоимость запуска образа сервера на Elastic Compute Cloud Amazon, вероятно, будет меньше, чем вы заплатите за подписку на VPN.

Здесь мы объясним два разных способа использования Amazon Elastic Cloud, также называемого EC2, для перенаправления вашего подключения через местоположение по вашему выбору: SSH Tunneling и OpenVPN. У каждого есть свои преимущества и недостатки, поэтому используйте тот, который вам покажется более подходящим для ваших нужд. Независимо от того, какой именно из двух вариантов вы выберете, вам потребуется следующее:

Учетная запись Amazon Web Services. Для этого требуется использование вашей кредитной карты, с которой будет взиматься плата только за то, что вы используете, которая, в свою очередь, вероятно, будет совершенно незначительной, если вы будете благоразумны в своих действиях.

PuTTy, если вы используете операционную систему Windows. OpenSSH через Cygwin - еще один вариант, но я обнаружил, что он довольно неудобный. У компьютеров Linux и Mac уже есть подсказки SSH, встроенные в их терминалы. Вам также понадобится программа для создания ключей PuTTy - PuttyGen.

WinSCP, или эквивалентный FTP-клиент для перемещения файлов между вашим локальным компьютером и EC2.

Основные знания о командах Unix и о том, как серверы работают с клиентами, будут полезны при поиске и устранении неисправностей, если что-то вдруг пойдет не так, как планировалось.

OpenVPN GUI, установленный в директорию по умолчанию и с настройками также выставленными по умолчанию на вашем ПК

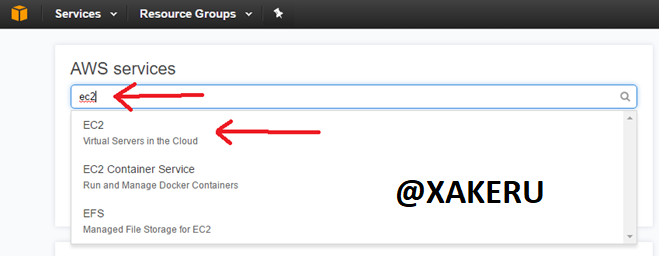

Войдите в вашу учетную запись Amazon Web Service и перейдите к панели инструментов EC2 dashboard.

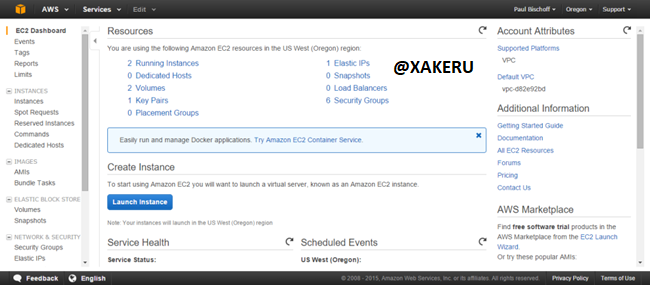

В правом верхнем углу вы можете выбрать место, где мы будем настраивать вашу VPN. Нажмите «Запустить экземпляр» (Launch Instance).

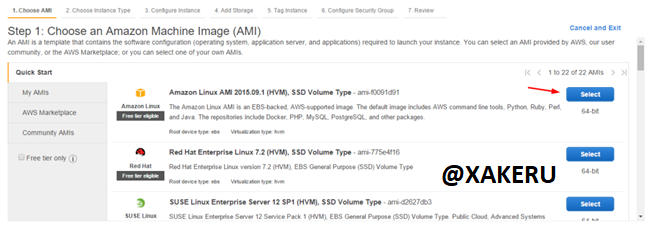

Выберите, Linux AMI, который указан как «бесплатный подходящий уровень» ("free tier eligible"). На момент написания этой статьи это AMA Amazon Linux AMI. Переходим к следующему шагу.

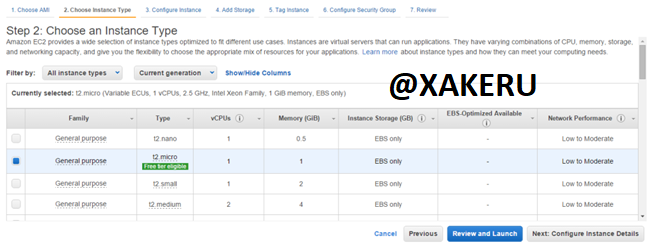

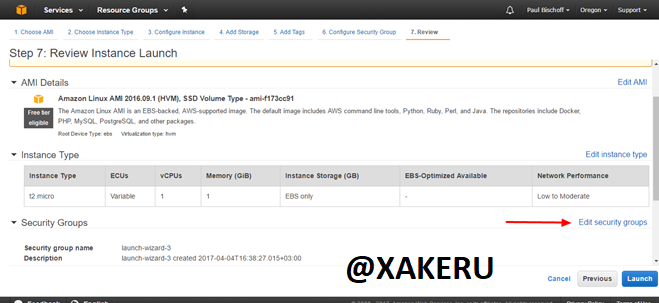

Здесь выберите t2.micro, который также отмечен как бесплатный подходящий уровень (free tier eligible). Нажмите «Просмотреть и запустить» ("Review and Launch").

На следующей странице, вы должны получить предупреждающее сообщение с просьбой изменить свои группы безопасности. Нажмите Edit Security Groups (Редактировать группы безопасности).

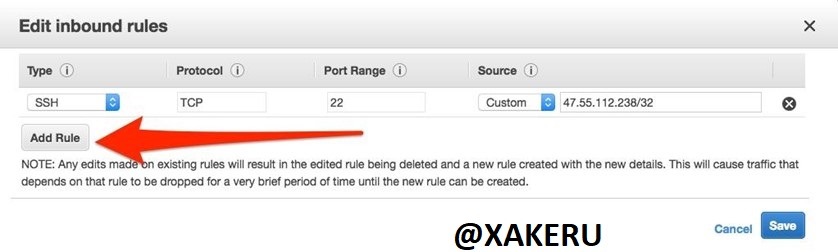

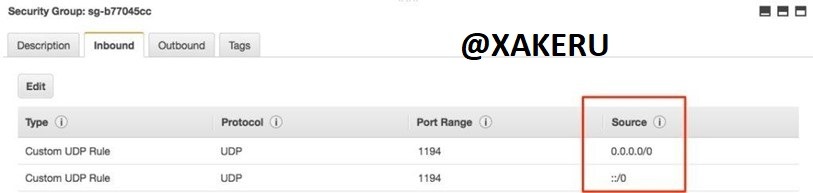

Вам потребуется изменить группу безопасности, чтобы разрешить трафик с вашего компьютера для доступа к VPN или прокси. У вас уже должно быть настроено одно правило для подключения к вашему серверу через SSH, которое мы будем использовать позже. Нам будет необходимо добавить еще одно, чтобы разрешить соединения OpenVPN, которые по умолчанию используют порт 1194. Для простоты на вкладке «Входящие» (Inbound) нажмите кнопку «Добавить правило» (Add rule). Затем выставьте тип (Type) на пользовательский UDP (Custom UDP), диапазон портов (Port Range) на 1194 и источник (Source) на «в любом месте» (Anywhere).

Нажмите Сохранить (Save).

Нажмите «просмотреть и запустить» ("review and launch"), а затем «запустить» ("launch") на следующей странице.

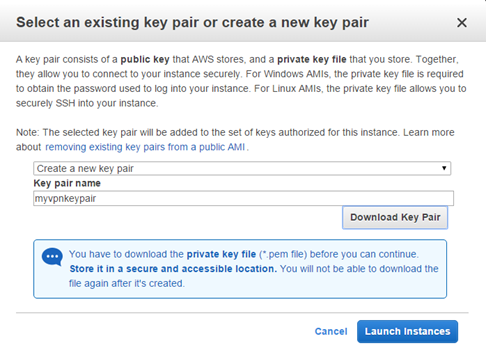

Теперь вам нужно создать пару ключей, которая работает как пароль, который вы будете использовать для подключения к виртуальному серверу, который вы создаете. Выберите «создать новую пару ключей» ("create a new key pair") в раскрывающемся меню и назовите её как хотите. Нажмите кнопку, чтобы загрузить пару ключей. Храните эту пару, где-то в безопасности.

Следующая страница должна предупредить вас о том, что экземпляр запускается. Прокрутите страницу вниз и нажмите «Просмотреть экземпляры» ("View instances"). Здесь вы увидите список всех запущенных вами экземпляров, в котором, если вы впервые используете EC2, будет всего лишь одно наименование.

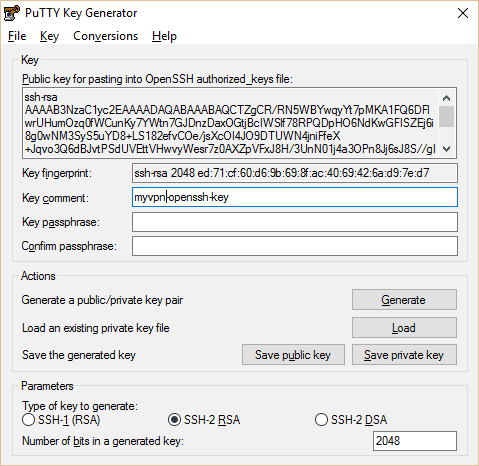

Мы можем подключиться к нашему экземпляру EC2 с PuTTy, но сначала нам понадобится соответствующий ключевой файл для подключения. Когда вы установили PuTTy, вы также должны были установить PuTTygen. Идем дальше и запускаем его.

PuTTy и PuTTygen запускаются по умолчанию в качестве файлов .exe без необходимости их установки. Откройте PuTTygen, нажмите «Загрузить» (Load). Перейдите к файлу пары ключей .pem, который вы загрузили ранее, и загрузите его в Puttygen. Вам нужно будет выбрать параметр, «показать все типы файлов» для того, чтобы увидеть файл ключа с расширением .pem. Нажмите «Сохранить секретный ключ» ("Save Private Key"). Имя файла должно быть идентично ключу с расширением .pem. Вы можете создать кодовую фразу для закрытого ключа, если хотите.

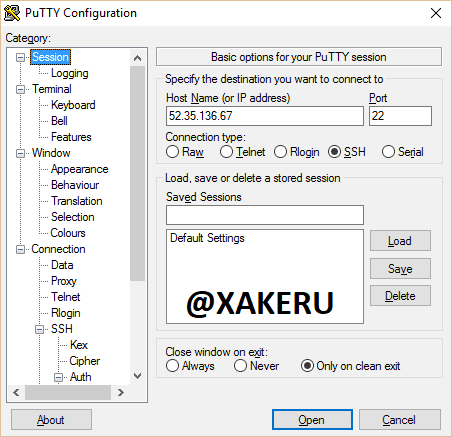

Теперь закройте PuTTygen и откройте PuTTy. Скопируйте общедоступный IP-адрес вашего экземпляра с консоли EC2 в PuTTy. Введите имя для своей сессии и нажмите «Сохранить».

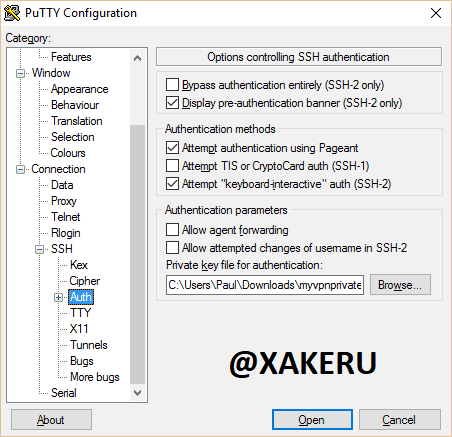

В левой панели окна перейдите к «Auth» в подвкладке SSH. Нажмите кнопку обзора внизу и перейдите к закрытому ключу, который вы только что создали.

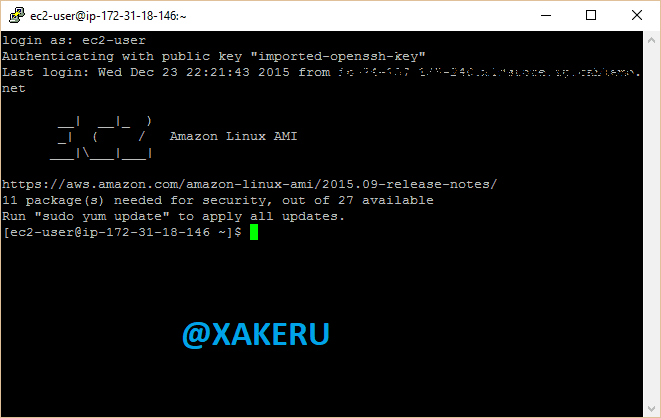

Вернитесь на главную страницу сеанса, назовите и сохраните свой профиль сеанса для того, чтобы вы могли быстро подключиться при следующем использовании PuTTy. Затем нажмите «Открыть» (Open). Появится запрос с просьбой ввести имя пользователя. Это зависит от того, какой тип сервера вы настроили в начале. Для Amazon Linux AMI это «ec2-user».

SSH Туннелирование

Начнем с того, что мы просто собираемся перенаправить веб-трафик через экземпляр, который мы создали с помощью SSH-туннелирования и прокси. Это быстрый и грязный способ обойти брандмауэр или географическую блокировку. Это не совсем VPN – данный вариант лучше всего подходит для легкого веб-трафика и не будет работать во всех случаях, но его гораздо проще настроить. Однако настройка SSH туннелирования абсолютно необязательна, поэтому не стесняйтесь перейти к следующему разделу.

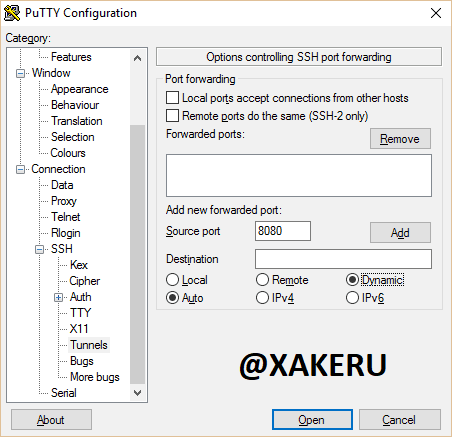

Откройте PuTTy и перейдите к Tunnels в левой панели окна. Добавьте порт 8080 с выбранным Auto и Dynamic. Вернитесь на страницу сеанса и снова нажмите «Сохранить» (Save), чтобы вам не пришлось все это повторять снова. Затем нажмите «Открыть» (Open).

Теперь вы подключены к своему серверу, но вам по-прежнему нужно направлять трафик вашего веб-браузера. Если вы используете Firefox, это можно сделать в настройках вашего браузера. Если вы используете Chrome, загрузите расширение Proxy Switchy. Если вы предпочитаете создавать полностью функционирующую VPN, а не просто прокси для своего браузера, перейдите к следующему разделу.

В Firefox:

Перейдите Инструменты (Tools) > Опции/Параметры (Options) > Дополнительно (Advanced) > Сеть (Network) > Подключения (Connection) > Настройки (Settings) > Ручная настройка прокси (Manual proxy configuration)

Выставьте SOCKS Host на 127.0.0.1 и порт на 8080 (или на любой другой порт, который вы выставили в качестве порта туннеля в PuTTy).

Нажмите OK для сохранения

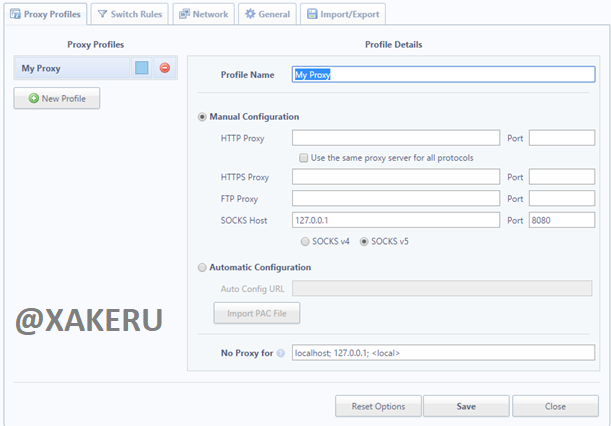

В Chrome Proxy Switchy

Страница установки должна появиться сразу после установки расширения или щелкните по значку в правом верхнем углу Chrome и нажмите «Параметры» (Options).

Назовите профиль, как вам будет угодно. В разделе «Ручная настройка» (Manual Configuration) установите хост SOCKS на 127.0.0.1, а порт - на 8080 (или как вы установили порт туннеля в PuTTy). Оставьте все остальное пустым.

Нажмите «Сохранить» (Save), затем снова щелкните по значку, чтобы выбрать профиль прокси-сервера.

Всё! Ваш трафик браузера теперь проходит через ваш экземпляр EC2. Этот вариант будет нормально работать для простого серфинга в Интернете, но на некоторых веб-сайтах вы можете столкнуться с проблемами, а приложения, отличные от вашего веб-браузера, по-прежнему будут использовать прямое соединение.

Понравилась статья?

Поддержи автора - http://bit.ly/2StzodQ