Forensic Framework Volatility

Guard Mind

Итак, данный фреймворк кросcплатформенный с открытым исходным кодом, написан на python. Имеет множество плагинов, позволяет писать свои, на официальном сайте фреймворка вроде как, даже проходил конкурс на написание лучшего плагина.

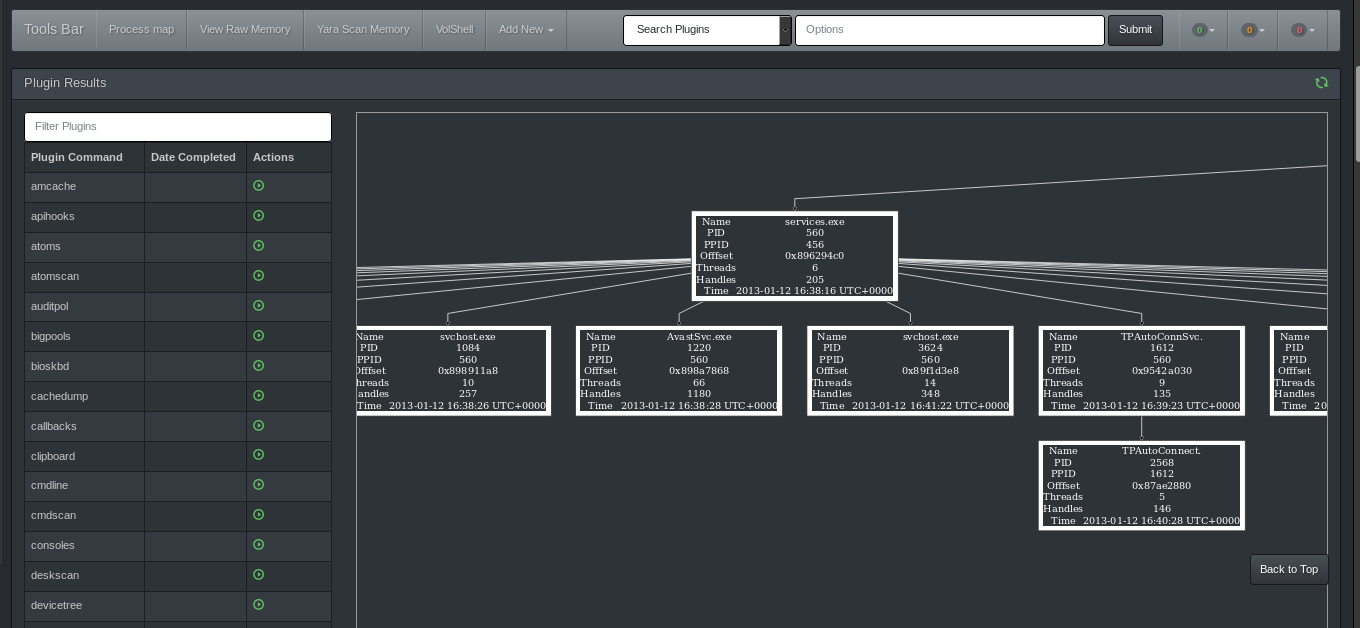

Это инструмент командной строки, но имеется и web интерфейс, который устанавливается отдельно. Фреймворк предустановлен в Kali linux и BlackArch.

Там же на Github доступно довольно не плохое wiki, правда полностью на инглише как и сам инструмент). Фреймворк позволяет исследовать данные в памяти Ram.

С помощью этого инструмента можно извлекать данные о запущенных процессах, списки открытых сетевых соединений и сокетов, библиотеки, модули ядра, какие были открыты файлы процессами.

Есть готовые образы для тестирования и обучения

Теперь не много расскажу о плагинах. Все перечислять не буду, места не хватит))

- imageinfo - данный плагин чаще всего используется для краткого описания образца памяти, идентификации операционной системы, пакета обновлений, архитектуры.

- envars - имя сеанса, имя компьютера, имя пользователя

- kdbgscan - в отличии от предыдущего плагина этот используется для более детального или даже более правильного анализа и определения

- PsList - используется для вывода списка процессов в системе,имя процесса, идентификатор процесса, идентификатор родительского процесса, количество потоков, количество дескрипторов и дату / время, когда процесс запускается и завершается

- dlllist - отображает загруженные DLL-файлы процесса

- dlldump - извлекает DLL из памяти процесса и позволяет выгрузить его для анализа

- cmdscan - это одна из самых мощных команд, используется для получения видимости действий злоумышленников в системе, независимо от того, открыли ли они cmd.exe через сеанс RDP или проксированный ввод / вывод в командную оболочку из сетевого бэкдора.

- ProcDump - позволяет выгрузить исполняемый файл процесса

- connections - просмотр TCP соединений на момент выгрузки памяти.Эта команда предназначена только для x86 и x64 для Windows XP и Windows 2003 Server.

- hashdump - извлекает и дешифрует учетные данные кэшированного домена, хранящиеся в реестре

- mbrparser - Сканирует и анализирует потенциальные записи главной загрузки (MBR).

Описания всех функций и плагинов есть в вики.

Установка и использование

С консольной версией все просто. Так как она предустановена у многих то просто вводим

volatility -hи смотрим справку по нашей тулзе

Теперь по гуи интерфейсу, для его работоспособности нужны docker и mangodb.

sudo apt-get install python-dev python-pip git libimage-exiftool-perl mongodb docker docker-containerd git clone https://github.com/kevthehermit/VolUtility.git cd VolUtility sudo pip install -r requirements.txt4 service mongodb start sudo docker-containerd run -d -p 27017:27017 --name vol-mongo mongo python manage.py -h python manage.py runserver

Идем в браузер по адресу 127.0.0.1:8000 Начинаем ковырять, изучать, пытаться анализировать.

Спасибо за прочтение!

Статья подготовлена каналом Guard Mind. Подписывайтесь!