Fake Captive Portal на Android для хищения конфиденциальных данных пользователей.

Life-HackВсем привет,

Хочу раскрыть ещё не особо заежженую тему для получения конфиденциальной информации в виде данных для авторизации в социальных сетях, почтовых ящиках и т.д. (Зависит от реализации и конечной цели).

Плюсы данной схемы:

- Не нужно таскать с собой громоздкой ноут.

- После настройки от вас никаких действий не требуется, просто ожидать пока жертвы будут вам сами сливать свои данные.

Какой будет результат: Беспроводная точка доступа с фейковой домашней страницей псевдо Captive Portal для входа в интернет с помощью авторизации через социальную сеть.

Википедия:

Captive portal — сетевой сервис, требующий от подключившегося к Сети пользователя выполнить некоторые действия для получения доступа в Интернет.

Нам потребуется:

- Телефон на Android OS с root доступом.

- Окружение Nethunter, так как в нём по умолчанию установлен сервер Apache2.

- Приложение для редактирования iptables

- Проводник с root доступом для редактирования системных директорий

И так приступим:

Шаг 1. Открываем приложение Nethunter, заходим в Kali Services, и запускаем Apache.

Убедимся что наш сервер запущен - заходим в браузер и переходим по локальному адресу 127.0.0.1, у наш должна отобразится страница приветствия Apache.

Шаг 2. Создание формы авторизации.

Либо сами создаёте если разбираетесь в html и php, либо используем исходники созданные мной которые я прикрепил. Берём исходники и перемещаем их в директорию нашего веб сервера, а именно:

/data/local/nhsystem/kali-armhf/var/www/html/

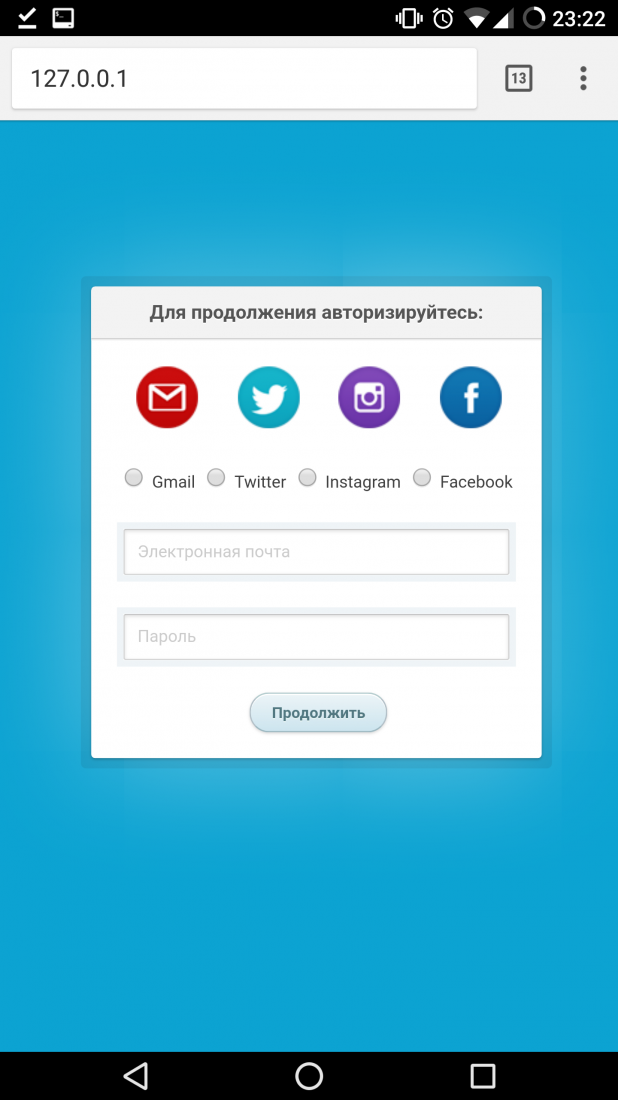

и соглашаемся на замену. Теперь убедимся что все удачно скопировалось, ещё раз переходим по локальному адресу 127.0.0.1, у нас теперь должна отобразится домашняя страница авторизации Captive Portal:

Шаг 3. Редактирование правил iptables.

Заходим в настройки телефона, открываем раздел "Беспроводные сети" -> "Режим модема" -> Настраиваем под себя точку доступа и запускаем.

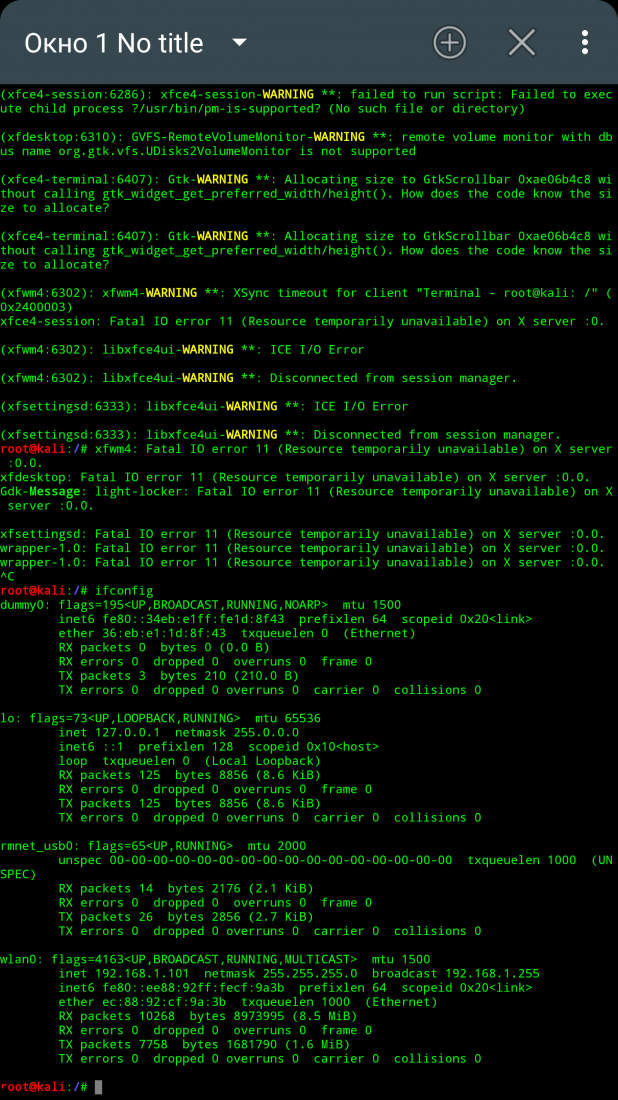

Теперь нам нужно узнать ip адрес нашей точки доступа и соответственно это будет адрес на который мы будем перенаправлять пользователей. Открываем приложение "Терминал" и в консоль пишем "ifconfig", находим имя наше сетевой карты "wlan0" и запоминаем наш ip адрес.

Далее скачиваем и устанавливаем приложение iptables2 с Play Market

Запускаем, и в поле ввода вставляем код предварительно заменив ip адрес на свой:

iptables -A FORWARD -p udp --dport 53 -j ACCEPT iptables -A FORWARD -p udp --sport 53 -j ACCEPT iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination 192.168.43.1 iptables -P FORWARD DROP

нажимаем "Execute".

Теперь у нас все настроено, проверяем работоспособность с другого устройства. Подключаемся к поднятой wi-fi сети, запускаем браузер, и в строку ввода пишем адрес любого сайта. Запрос должен перенаправлятся на наш сервер. Когда жертва заполнит данные логин пароль и нажмёт "продолжить", введенные им данные сохранятся в users.txt расположенном в директории нашего сервера:

/data/local/nhsystem/kali-armhf/var/www/html/

а жертва получит ответ:

Хочу ещё добавить: проект находится в стадии разработки, перенаправление пока что работает только для http, если пробовать перейти по https то страница будет недоступна (если кто знает как реализовать перенаправление https с помощью iptables напишите в коментах или в личку), так же планирую реализовать проверку введенных данных на почтовом сервере (если это возможно), ещё нужно привести в порядок форму авторизации, что б была более привлекательной на вид.

Всем спасибо за внимание.