Электронная армия Асада: кибер-атаки на сирийскую оппозицию и цифровое сопротивление

Xenia LotusЯ познакомилась с Бахром на летней школе по цифровой безопасности. Он покинул Сирию после того, как его двоюродный брат оказался в асадовской тюрьме. Бахр помогал налаживать интернет в освобождённых "автономных" зонах в Сирии. Теперь он участвует в разработке программного обеспечения для мониторинга интернет-цензуры и отслеживания так называемых "блэкаутов" в Сирии [blackout, shutdown - частичная или полная блокировка доступа к онлайн сервисам и приложениям, как правило, инициируемая государством]. C 2011 года сирийский интернет был отключен более 10 раз.

Почему “все сирийские оппозиционеры – хакеры”? Как работает цензура и слежка в асадовской Сирии? Как сирийцы изобретают альтернативные “интернеты” на отрезанных от магистральной связи территориях? Об этом постараюсь вкратце рассказать со слов Бахра.

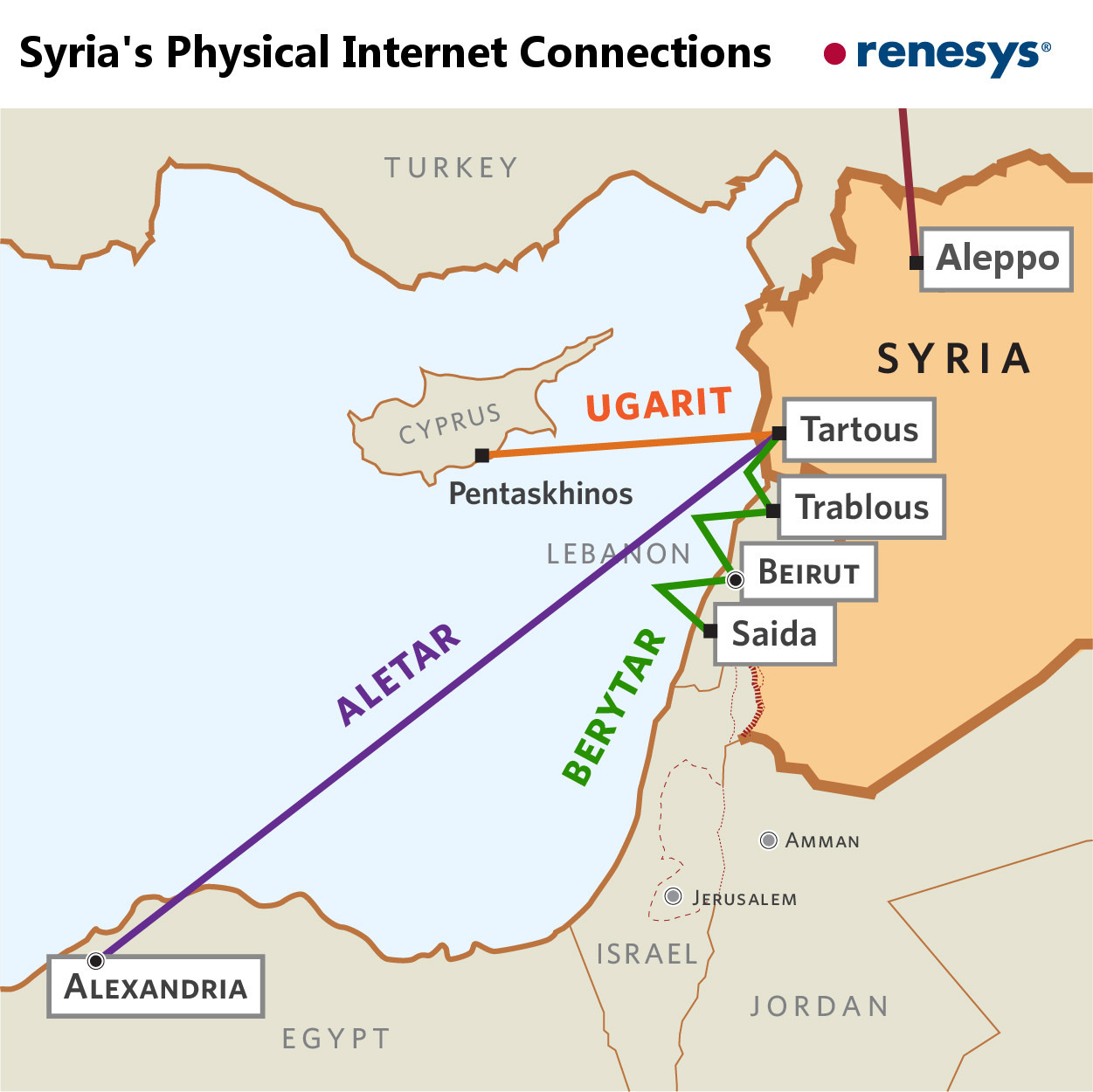

"Сирийский трафик идёт через четыре основные точки - Египет, Кипр, Турцию и Ливию. Но после начала конфликта наша инфраструктура была сильно повреждена: есть целые регионы, где никто не может ни с кем связаться. Если вдруг на освобождённых автономных территориях доступ к сети сохраняется, государство само отрубает там Интернет. Парадоксальным образом это играет нам на руку: в Сирии существует множество зон вне государственного контроля, где люди начинают разрабатывать и внедрять альтернативные технологии связи. Мы используем радиоволны, микроволны, спутниковую связь - в итоге много людей умеет своими руками налаживать связь, очень популярны мэш-сети. В Сирии все хакеры", - смеётся Бахр.

В контексте фрагментированной и децентрализованной интернет-инфраструктуры традиционные технологии слежки не работают. Правительству Асада приходится использовать другие методы контроля. Например, классический метод "state-in-the-middle", который заключается в подмене сертификата SSL на государственный SSL-сертификат и перехвате трафика. [Подробнее]. Похожий процесс уже запущен в Казахстане. В России о создании государственного удостоверяющего центра ещё в 2016 году говорил глава группы “Интернет плюс суверенитет” Илья Массух.

“SSL — от Secure Socket Layer — это стандартная интернет технология безопасности, которая используется, чтобы обеспечить зашифрованное соединение между веб-сервером (сайтом) и браузером. SSL сертификат позволяет нам использовать https протокол. Это безопасное соединение, которое гарантирует, что информация которая передается от вашего браузера на сервер остается приватной; то есть защищенной от хакеров или любого, кто хочет украсть информацию [например, от государства - X. L.]. Один из самых распространенных примеров использования SSL — это защита клиента во время онлайн транзакции (покупки товара, оплаты)”. [https://habrahabr.ru/company/tuthost/blog/150433/ ]

Ещё один инструмент асадовских кибер-атак на оппозицию – вирусы. С 2011 года на асадовский режим работает так называемая Syrian Electronic Army - целый отряд проасадовских хакров, придумывающих вредоносное программное обеспечение. Они успели взломать десятки компьютеров, принадлежавших оппозиции, завладеть скайп-аккаунтами, историей сообщений, контактами, именами, локациями, планами военных действий. За годы практики они эволюционировали до социальной инженерии и тонких таргетированных (целевых) вирусных атак. Например, для рассылки фишинга, вирусов, провокаций или ложной информации они использовали аккаунты арестованных активистов. Бахр рассказывает об одном из таких случаев:

"После 2011 года мы стали использовать секретные чаты и создавали группы в разных безопасных мессенджерах. Как правило, группы включали до 15 человек максимум. Важно было, чтобы в группе все друг друга знали, потому что если ты не знаешь человека лично, ты не можешь ему верить. В некоторых группах было всего 7 человек. И вот представь, что одного из группы задерживают, но никто не знает о том, что его задержали. От лица арестованного товарища продолжают поступать сообщения. В одном из них он зовёт нас на демонстрацию в таком-то месте в такое-то время. Так вот, на ту демонстрацию пошли все, кроме меня. И всех задержали".

Кроме классических силовых приёмов, включающих изъятие устройств, их взлом или вымогательство паролей под пытками (мои знакомые криптоанархисты называют это “терморектальным криптоанализом”), государство использует и психологические приёмы, учитывая особенности поведения населения в военное время. Так, с начала войны в Сирии стал развиваться институт “сватовства по скайпу”: вдовы и одинокие девушки знакомятся с солдатами или сопротивленцами через братьев, сестёр или друзей и общаются по видеочату в ожидании встречи или даже свадьбы. Правительство Асада использовало эту социальную практику для вылавливания активистов:

"Вскоре после первой истории с нашим групповым чатом я стал получать странные телефонные звонки. Однажды мне позвонила девушка с очень приятным голосом. Говорит - привет, как тебя зовут? Мол, я вдова, сижу одна дома, приходи ко мне, мне страшно. Я естественно не пошёл никуда, насторожился: нас ведь никто не свёл, она не упомянула ни одного общего знакомого. На следующий день я пошёл к двоюродному брату, он работал в телефонной компании. Я попросил его проверить номер, с которого пришёл звонок, а через три дня его арестовали. Его арестовали, потому что он искал телефон в базе, и когда он нашёл интересовавший меня номер, он позвонил мне и сказал, что такой номер не зарегистрирован ни на кого, и девушка была подставная. После этого за ним пришли, отвезли в тюрьму, там его избивали. Через пару дней в камеру ввели девушку, которая сказала: "Я и есть та самая подставная девушка".

Уязвимость при таких атаках усиливается ещё и за счёт того, что в казармах и на базах повстанцев, где есть хоть какой-то интернет, часто стоит один компьютер на 5-20 человек. Получая доступ к этому компьютеру, полиция может вытащить информацию обо всех сразу. Часто бойцы не соблюдают элементарных правил цифровой гигиены: многие участники сирийской оппозиции используют для координации группы в Facebook, незашифрованную почту и ненадёжные пароли, делятся фотографиями с поля боя по незащищённым каналам. Так называемые невесты вступают в беседу с бойцом, входят в доверие и отправляют ему селфи, за которым скрывается вирус.

“Удивительно, но Сирийские военные и повстанцы используют скайп для разговоров о войне, оружии и так далее. Мы пытались перейти на более надёжные приложения типа Signal. Но проблема в том, что в Сирии заблокирован доступ к Google Play. К сожалению, разработчики Signal сделали выбор в пользу “Google Play-only distribution”, что означает – никакой поддержки альтернативных фрисофтвер каналов для скачивания приложения (типа FDroid market, свободная версия Google Play). Мы пытались находить файлы apk чтобы скачать приложение напрямую, но боялись рассылки вирусов или apk, включающих в себя “бэкдоры” [уязвимости, превращающие приложение в постоянный источник слива информации]”.

Похожая атака кстати была применена российскими хакерами в Украине. Группа хакеров Fancy Bear распространяла заражённый apk-файл приложения X-Agent, используемого украинской артиллерией. Это позволило вычислять координаты воинских подразделений, а также получать доступ к другой ценной информации, обеспечивающей, например, доступ к контактам, текстовым сообщениям, журналам вызовов и передаваемым через интернет данным. Бахр поясняет:

“Недоступность Google Play в Сирии – последствие санкций США. Не уверен, что тот же Google хотел таких последствий… Для Google сирийский трафик выглядит как Турецкий, они не знают о сирийских пользователях и их нуждах. Вообще тот факт, что Signal нельзя скачать без зависимости от Google Play, означает, что Signal прежде всего рассчитан на страны первого мира и не подходит для пользователей из стран повышенного риска”.

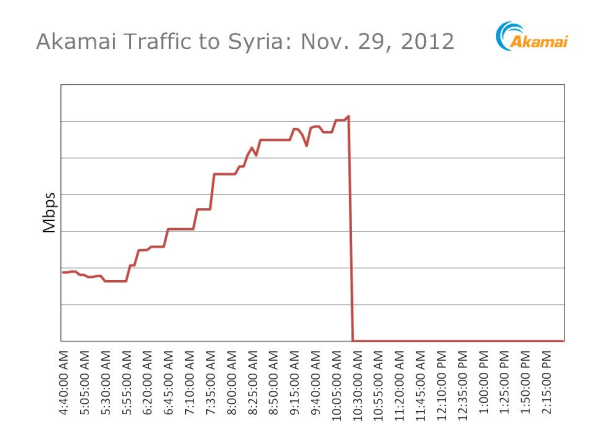

Как выяснили хактивисты из Telecomix, в 2011 году, в обход эмбарго, США поставляло в Сирию своё оборудование марки BlueCoat для блокировки и фильтрации интернет-трафика. 29 ноября 2012 года 92% сирийской сети были отключены на целый день. В Египте во время протестов против Мубарака власти также отключили интернет. В 2014 году Эдвард Сноуден заявил, что сирийский блэкаут 2012 года был “случайно инциирован NSA”.

Бахр критически оценивает ситуацию с цифровой безопасностью в Сирии и предупреждает, что идеального и абсолютно безопасного инструмента не существует:

“На данный момент у нас нет единого плана по тому, какими инструментами пользоваться для защиты от слежки. Приложения, которые подходят вам в России или в Европе, для нас всё равно недостаточно безопасны. Самое страшное – это логи, история переписки, социальные графы и метаданные: кто когда и с кем общался, сколько весили пересылаемые файлы… Геотеги на фотографиях тоже были причиной таргетированных артиллерийских атак на оппозицию”.

Мои интервью с разработчиками шифрованных мессенджеров, тренерами по цифровой безопасности и пользователями в рамках исследовательского проекта Nextleap.eu пока что подтверждают опасения Бахра. Существует огромный разрыв между тем, как криптографы представляют себе ситуацию высокого риска, и тем, в каком контексте, в каких социально-экономических и психологических условиях находятся пользователи. На выбор шифрованных инструментов часто влияют нетехнические факторы: “харизма” создателя мессенджера, его социальный капитал и репутация, страна, где стоят сервера и политика данной страны в области защиты персональных данных (а точнее представление пользователей об этой политике), и, наконец, забавные фичи, которые не имеют ничего общего с безопасностью, - например, стикеры. Большинство атак, которым подвергаются пользователи из категории высокого риска, не связано с взломом криптографического протокола или перехватом данных, но с захватом “клиента” (девайса пользователя – его ПК или телефона) и с уже упомянутым мною выше “терморектальным криптоанализом” - по-простому, давлением и пытками. Поэтому одна из главных рекомендаций тут:

Сейчас Бахр сотрудничает с проектом Verify Sy - это полезный ресурс для проверки фейкньюз о Сирии. Очень рекомендую ознакомиться с материалами о российской армии. Он также продолжает поддерживать товарищей в Сирии, помогающих развивать альтернативные средства связи, и регулярно публикует отчёты о цензуре, слежке и кибер-атаках асадовских хакеров.