DNS Leaks или почему простой VPN вас не защитит.

GrayHat

Слушая советы или читая мануалы по анонимности, вы наверняка читали, что VPN это хороший вариант. Но эти мануалы зачастую пишут те, кто хочет чтобы вас поймали, или вы отвлекали внимание правохранительных органов на себя и не рассказывают о подводных камнях данного выбора, а именно утечек DNS. IP то вы таким образом преобразите, трафик будет шифрован, но днс сервера вас все равно выдадут.

(VPN отличный, бюджетный вариант для тех, кто хочет недорого получить статический IP адрес и развернуть на нем домашний веб сервер, ftp либо что-то иное для своих целей. В месяц это обойдется рублей 300-600, а у провайдера это зачастую дороже и менее безопасно.)

При первой установке Kali, скорее всего возникнуть трудности с настройкой VPN.

Сделаем следующее:

nano /etc/NetworkManager/NetworkManager.conf

Изменим managed=true (там по умолчанию стоит false)

Установим пакеты:

apt-get inatall network-manager-openvpn-gnome network-manager-pptp network-manager-strongswan network-manager-vpnc network-manager-vpnc-gnome -y

В конце установки сетевой мэнеджер перезагрузится сам и будет готов к настройке.

Далее выбираем VPN провайдера, тут все на ваше усмотрение, можете проплатить, можете найти бесплатный, но главное проверенный(читаем отзывы, либо от проверенных источников). На видео я буду использовать бесплатный сервис в ознакомительных целях. Нам нужен openVPN.

Как скачаете файлы, разместите в удобном месте, например на рабочем столе, и можете подключить из графической оболочки в системе, либо из терминала.

Установка из терминала:

cd /root/Desktop

openvpn "имя файла" , дальше вводим логин и пароль.

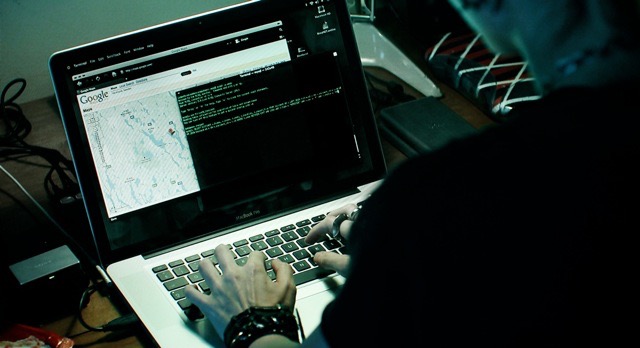

И все, соединение установилось. На этом этапе окрыленные начинащие киберпреступники открывают сайты с определением своего IP адреса и ловят эйфорию, когда убеждаются, что адрес сменился. Чувствуют себя в полной безопасности. А зря. Подобные конфигурации могут не выдержать DNS-leak теста.

Выполняем следующее:

nano /etc/resolv.conf

Этот файл создан сетевым мэнеджером по умолчанию и там указан ip первого прыжка(хопа), ближайшего роутера. И это не пубичный адрес, а тот, что в вашей сети. А мы не хотим использовать DNS сервер нашего провайдера!!! Комментируем эту строчку с IP-адресом. Т.е. вы понимаете, что DNS запросы формируются здесь, по этому адресу, вашего ближайшего роутера, а он в свою очередь направляет их вашему провайдеру, который записывает весь ваш трафик, который используется для разоблачения вашего местоположения, а этого нам надо избежать.

Идем гуглим OpenDns. www.opendns.com и там адреса умнейшего DNS сервера:))) а как написано на их сайте, так он еще и быстрейший)) можем конечно использовать google сервер 8.8.8.8 или 8.8.4.4 но это как пожелаете;) На сайте берем 2 адреса 208.67.222.222 и 208.67.220.220. Основной и резервный. и вписываем в наш файл resolv.conf

ctrl+o сохранить, ctrl+x выйти

Службу не перезагружаем. Идем на dns leak тест сайты и тестируем.

Вот и все;) Будьте внимательны и не забывайте о своей безопасности. Это самое главное.