Diploma

добрый день комиссия

меня зовут

мой научрук

тема моей дипломной

выбор данной темы обусловлен тем, что организации используют LAN

информация данной организации представляет ценность

конкуренты или просто злоумышленники способны подорвать деятельность организации

целью работы было

для этого были поставлены следующие задачи

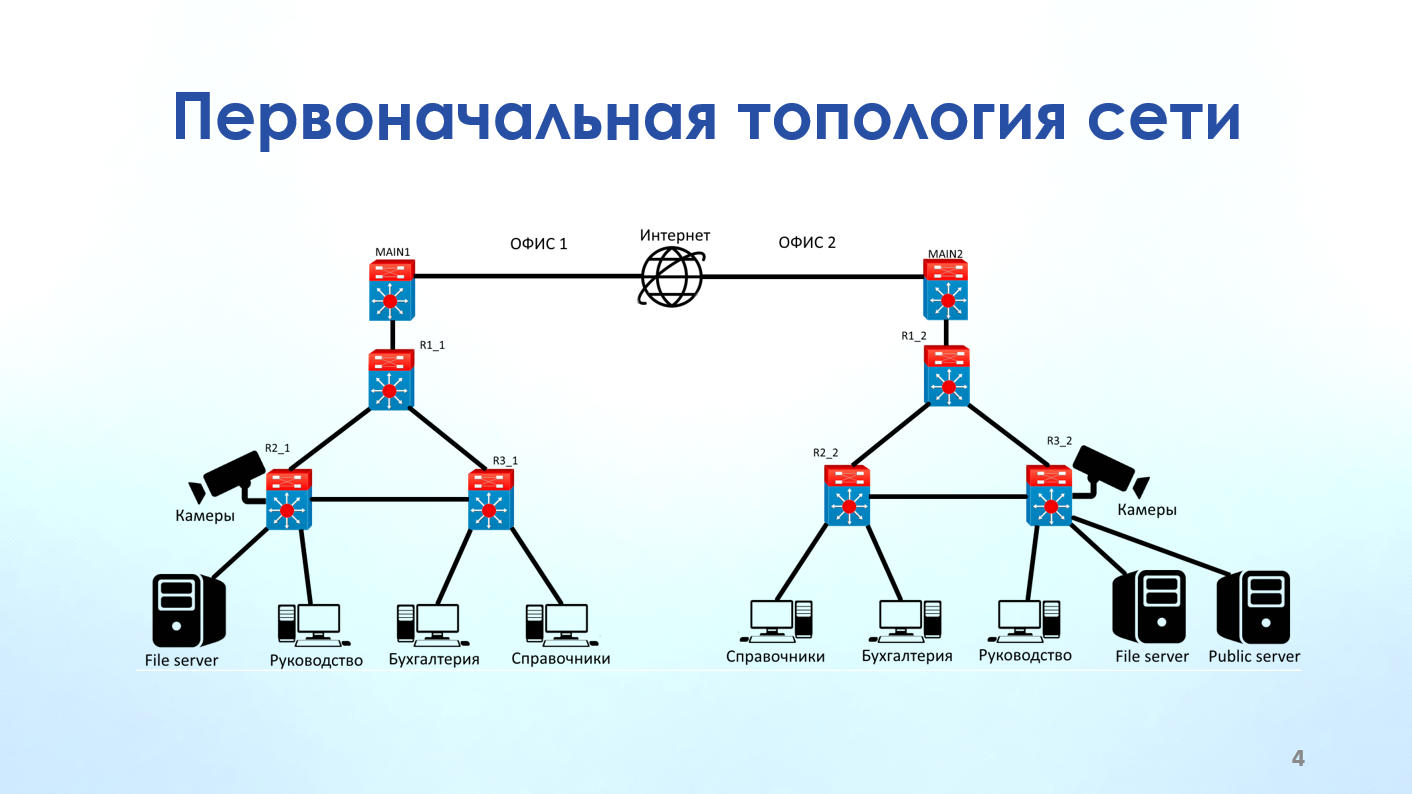

изначально имелось

был проведен анализ и выявлено

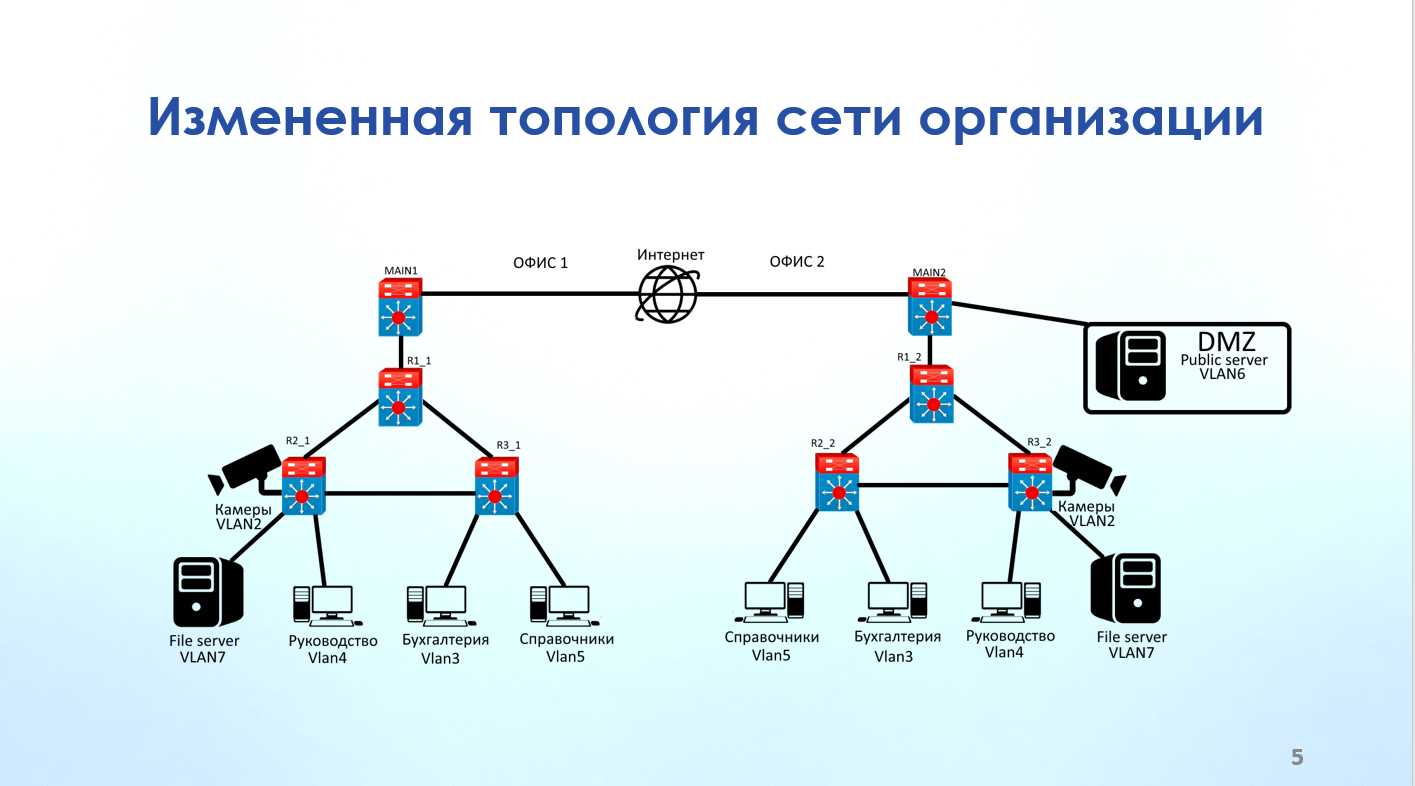

после была фундаментально изменена топология

добавили

сделали туннель

отделили

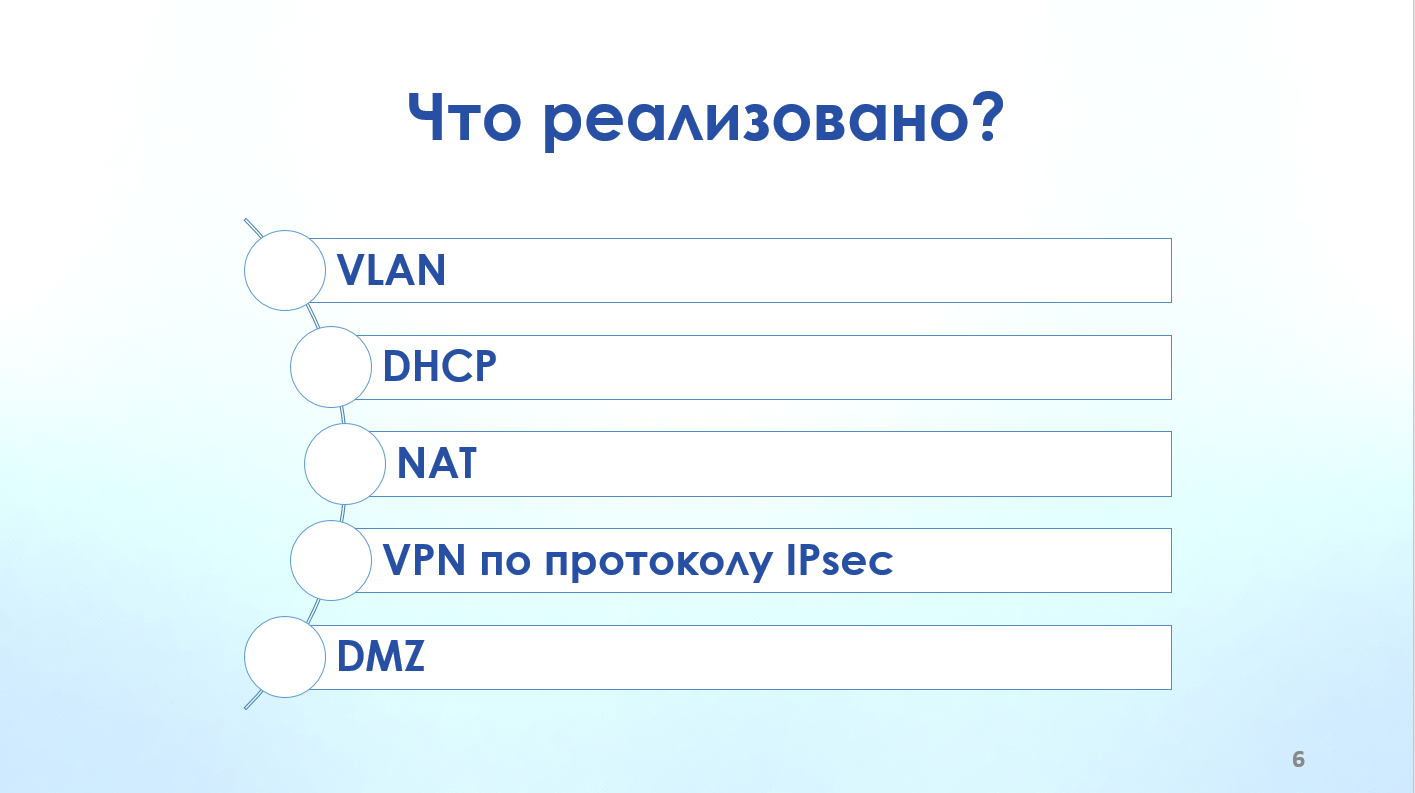

в нашей сети реализовано

-VLAN

Создали vlan на интерфейсах между R2_1 и R3_1 c соответствующими идентификаторами, для того чтобы между ними был транковый линк.

создали мосты для каждого VLAN и объединили ими соответствующие порты

Назначили IP-адреса, созданным ранее мостам, которые будут служить шлюзами для конечных хостов

-DHCP

Создали 3 DHCP-сервера для автоматической раздачи IP-адресов конечным узлам.

Выделили подсети и указали пулы адресов. В качестве шлюзов указали мосты.

-OSPF

На маршрутизаторе MAIN настроили перераспределение маршрута по умолчанию.

То есть маршруты по умолчанию будут направлены в сторону граничного маршрутизатора.

-Создали два правила NAT

Для туннеля из одного офиса в другой.

Второе для замены адреса отправителя пакета на адрес, выданный провайдером.

-Добавили политику безопасности IPsec для создания туннеля

Настроили Peer для установления соединения между демонами IKE. Это соединение будет использоваться для согласования ключей

-DMZ

{ возможные угрозы

MAC-spoofing

DHCP server spoofing

IP-spoofing

VLAN hopping

ARP-spoofing

Переполнение таблицы коммутации

}

Произведены настройки межсетевого экрана на граничащем маршрутизаторе:

1. Открыли доступ из локальной сети в глобальную.

2. Заблокировали новые соединения из глобальной сети.

3. Разрешили установленные и связанные соединения.

4. Заблокировали все не валидные соединения.

5. Заблокировали все адреса внутренней сети приходящие из глобальной сети.

6. Установили ограничение входящих соединений с лимитом в 200. В случае превышения этого ограничения, IP-адрес на сутки блокируется.

7. Настроили защиту от IP-spoffing.

8. Разрешили протоколы IPsec и UDP на портах.

9. Разрешили протокол ICMP.

10. Настроили защиту от UDP-flood DNS. Отбросили пакеты с портов.

11. Запретили всё остальное.

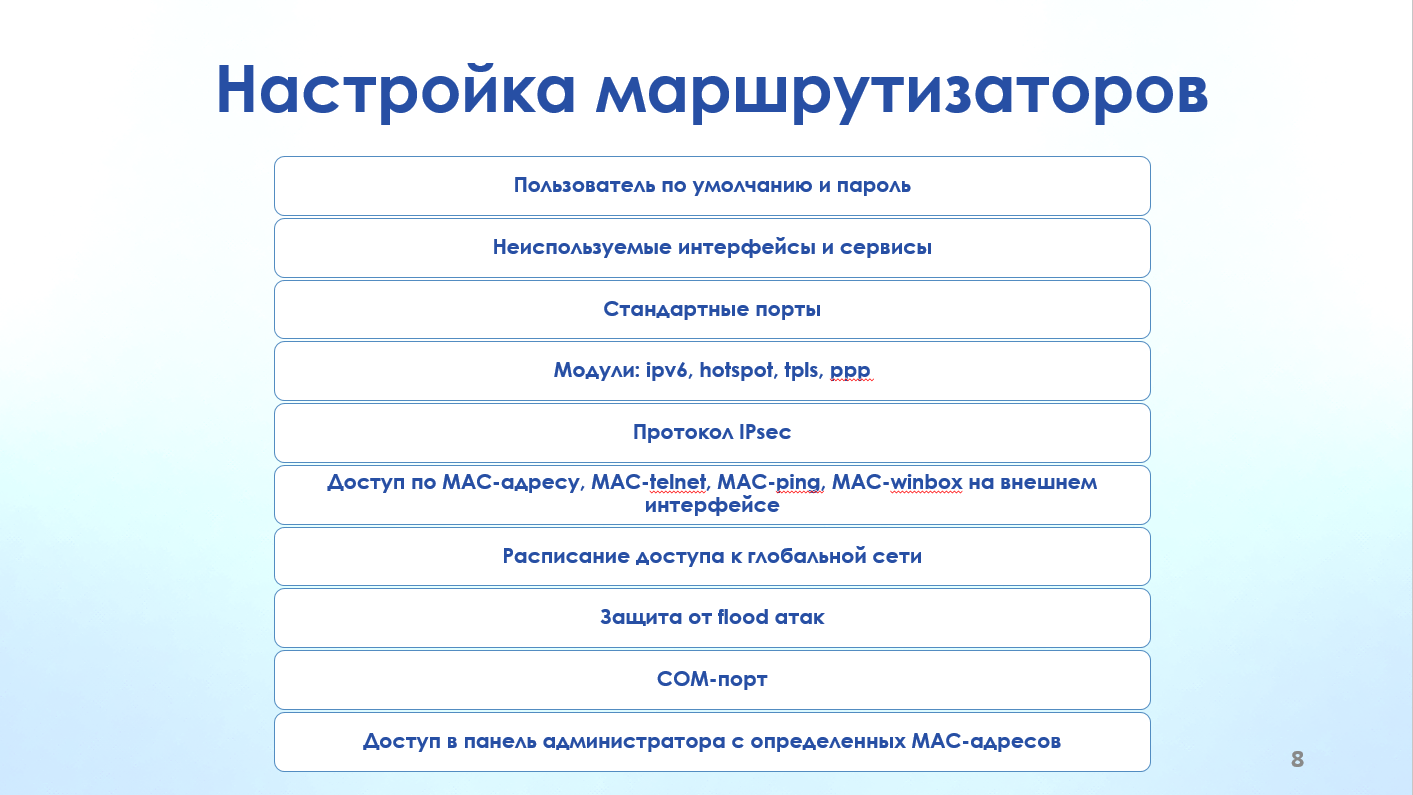

Реализована защита маршрутизаторов по следующими пунктами:

1. Удалили установленного по умолчанию администратора. Создали нового пользователя и установили пароль.

2. Отключили не используемые интерфейсы и не используемые сервисы.

3. Поменяли стандартные порты на ssh и winbox.

4. Отключили не используемые модули: ipv6, hotspot, tpls, ppp.

5. Отключили COM-порт.

6. Отключили доступ по MAC-адресу, MAC-telnet, MAC-ping, MAC-winbox на внешнем интерфейсе граничных маршрутизаторов.

7. Добавили расписание доступа для глобальной сети для узлов внутренней сети.

8. Включили встроенную функцию фильтрации от таких атак ICMP-flood, UPD-flood, TCP-SYN-flood. Установили порог пакетов в секунду 50, 500, 50 соответственно.

9. Разрешили протокол IPsec.

10. Разрешили доступ в панель администратора только с конкретных MAC-адресов.

11. Создали резервную копию.

в ходе выполнения работы были реализованы