DARK

DARK NET

Получаем легкие 12.000₽ за 5 минут — выплата 100%

Зарабатываем на ботах от 2000 рублей в неделю

Троянские программы - вредоносные программы, для активации которых, требуется запуск их пользователем или другой вредоносной программой. Сейчас я вам постараюсь рассказать про известные виды троянов. Будет интересно, поэтому.

Полетели

Данная статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления!

Все виды известных троянов

Получили они своё название от одноименного печально известного мифологического коня - вредоносный компонент проникает в систему под видом какой-либо полезной программы или утилиты.

Как правило, троянскую программу предлагают загрузить под видом законного приложения, однако вместо заявленной функциональности она делает то, что нужно злоумышленникам. И основная задача троянских программ состоит именно в различной деструктивной деятельности: от блокирования различных программ или установки рекламных баннеров до шифрования файлов и перехвата паролей к платёжным системам.

Современные троянские программы эволюционировали до таких сложных форм, как, например, бэкдор (перехватывает на компьютере административные функции операционной системы) и загрузчик (устанавливает на компьютер жертвы вредоносный код).

Эти весьма опасные приложения могут выполнять следующие несанкционированные пользователем действия:

- удаление данных

- блокирование данных

- изменение данных

- копирование данных

- замедление работы компьютеров и компьютерных сетей.

Далее мы рассмотрим классификацию троянских программ по типу действий, выполняемых ими на компьютере, подробнее.

ArcBomb

Эти троянские программы представляют собой архивы, специально сформированные таким образом, чтобы вызывать при попытке распаковать данные нештатное поведение архиваторов, - зависание или существенное замедление работы компьютера или заполнение диска большим количеством «пустых» данных.

Встречаются три вида подобных троянских архивов:

- содержащие некорректный заголовок архива или испорченные данные внутри архива - всё это может привести к сбою в работе конкретного архиватора или алгоритма распаковки при разборе содержимого архива;

- содержащие объект значительных размеров, состоящий из повторяющихся данных, - это позволяет запаковать его в архив небольшого размера (например, 5 ГБайт данных упаковываются в RAR-архив размером 200 Кбайт);

- содержащие одинаковые объекты - огромное количество одинаковых объектов в архиве. Также практически не сказывается на размере архива при использовании специальных методов (например, существуют приемы упаковки 10 тыс. одинаковых объектов в RAR- архив размером 30 Кбайт).

Backdoor

Троянская программа типа Backdoor предоставляет злоумышленникам возможность удалённого управления зараженными компьютерами. Заразив компьютер, злоумышленники могут удалённо выполнять на нем любые действия, включая отправку, получение, открытие и удаление файлов, отображение данных и перезагрузку. В зависимости от функциональных особенностей конкретного бэкдора, взломщик может устанавливать и запускать на компьютере жертвы любое программное обеспечение, сохранять все нажатия клавиш, загружать и сохранять любые файлы, включать микрофон или камеру. Бэкдоры часто используются для объединения группы компьютеров-жертв в ботнет (зомби-сеть) для использования в криминальных целях.

Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают сетевые черви. Отличает такие бэкдоры от червей то, что они распространяются по сети не самопроизвольно (как черви), а только по специальной команде разработчика.

Banker

Банковские трояны предназначены для кражи учётных данных систем интернет-банкинга, электронных платежей и банковских (как кредитных, так и дебетовых) карт.

Clicker

Такие троянские программы разрабатываются для неинициированного пользователем обращения с заражённого компьютера к тем или иным интернет-ресурсам (обычно, к веб-страницам). Достигается это либо посылкой соответствующих команд браузеру, либо заменой системных объектов, в которых указаны «стандартные» адреса интернет-ресурсов (например, файла hosts в операционной системе Windows).

Злоумышленники могут преследовать при этом следующие цели:

- рост посещаемости каких-либо сайтов с целью увеличения показов рекламы;

- организация DoS-атаки (см. далее) на какой-либо сервер;

- привлечение потенциальных жертв для заражения вирусами или троянскими программами.

DoS

Троянские программы типа DoS предназначены для проведения атак типа «отказ в обслуживании» (Denial of Service) на целевые веб-адреса. При такой атаке с заражённых компьютеров системе с определенным адресом отправляется большое количество запросов, что может вызвать ее перегрузку и привести к отказу в обслуживании запросов реальных посетителей.

Часто для проведения успешной DoS-атаки злоумышленники предварительно заражают «троянами» этого вида множество компьютеров (например, путём массированной спам-рассылки), после чего каждый из зараженных компьютеров атакует заданную жертву. Такая атака носит название DDoS (Distributed Denial of Service, распределённый отказ в обслуживании).

Downloader

Троянские программы типа Downloader способны загружать и устанавливать на компьютер жертвы новые версии вредоносных программ, включая троянские и рекламные. Загруженные из интернета программы потом либо запускаются, либо регистрируются трояном на автозагрузку.

Такой вид деструктивных программ в последнее время стал часто использоваться для первоначального заражения компьютеров посетителей инфицированных веб-страниц, содержащих эксплойты.

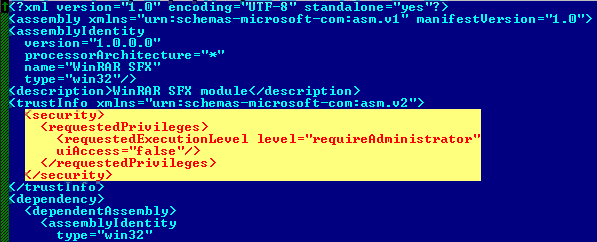

Dropper

Эти программы используются взломщиками для скрытой установки троянских программ и/или внедрения вирусов, находящихся в теле троянов такого типа, а также для предотвращения обнаружения вредоносных программ, поскольку не каждая антивирусная программа способна выявить все компоненты подобных троянских программ.

После сохранения вредоносной программы типа Dropper на диске (часто в системном каталоге Windows) происходит её выполнение, причём обычно без каких-либо сообщений (либо с ложными сообщениями об ошибке в архиве, неверной версии операционной системы и др.).

В результате злоумышленники достигают двух целей:

- скрытной инсталляции троянских программ и вирусов;

- защиты от обнаружения деструктивных программ антивирусами, поскольку, как уже отмечалось, не все они в состоянии проверить все компоненты внутри таких троянов.

Exploit

Эксплойты - это программы с данными или кодом, эксплуатирующие с заведомо деструктивной целью уязвимость (или несколько уязвимостей) в работающих на компьютере приложениях. Злоумышленники обычно используют эксплойты для проникновения на компьютер жертвы с целью последующего внедрения вредоносного кода (например, заражения всех посетителей взломанного веб-сайта вредоносной программой).

Эксплойты интенсивно используются и червями для проникновения на компьютер без ведома администратора. Широко известны и так называемые программы Nuker, которые отправляют на локальный или удаленный компьютер специальным образом сформированные запросы, в результате чего система прекращает свою работу.

FakeAV

Программы типа FakeAV имитируют работу антивирусного программного обеспечения. С их помощью злоумышленники пытаются вымогать у пользователя деньги в обмен на обещание обнаружения и удаления несуществующих угроз, о которых они ему сообщают.

GameThief

Игровые трояны крадут информацию об учетных записях участников сетевых игр и передают ее злоумышленнику.

IM

Троянские программы типа IM крадут логины и пароли к программам мгновенного обмена сообщениями, таким как ICQ, MSN Messenger, Skype и др., и передают эту информацию злоумышленнику. Для передачи данных могут быть использованы электронная почта, протокол FTP, веб-запросы и другие методы.

Rootkit

Руткиты - это программы, предназначенные для сокрытия в системе определенных объектов или действий. Часто основная их цель — предотвратить обнаружение вредоносных программ, чтобы увеличить время их работы на зараженном компьютере. Сам по себе руткит ничего вредоносного не делает, но в подавляющем большинстве случаев используется вредоносными программами для увеличения собственного времени жизни в пораженных системах из-за затрудненности своего обнаружения. Сокрытию, как правило, подвергаются ключи реестра (например, отвечающие за автозапуск вредоносных объектов), объекты и процессы в памяти зараженного компьютера, деструктивная сетевая активность. Это становится возможным благодаря тесной интеграции руткита с операционной системой. А некоторые руткиты (так называемые буткиты) могут начать свою работу даже прежде, чем загрузится операционная система. Однако, как бы ни развивался этот тип троянских программ, сложные современные антивирусные программы способны обнаружить и обезвредить практически все существующие разновидности руткитов.

Принцип действия Троянов

Все "Троянские кони" имеют две части: клиент и сервер. Клиент осуществляет управление серверной частью программы по протоколу TCP/IP. Клиент может иметь графический интерфейс и содержать в себе набор команд для удалённого администрирования.

Серверная часть программы - устанавливается на компьютере жертвы и не содержит графического интерфейса. Серверная часть предназначена для обработки (выполнения) команд от клиентской части и передаче запрашиваемых данных злоумышленнику. После попадания в систему и захвата контроля, серверная часть трояна прослушивает определённый порт, периодически проверяя соединение с интернетом и если соединение активно, она ждёт команд от клиентской части.

Злоумышленник при помощи клиента пингует определённый порт инфицированного узла (компьютера жертвы). Если серверная часть была установлена, то она ответит подтверждением на пинг о готовности работать, причём при подтверждении серверная часть сообщит взломщику IP-адрес компьютера и его сетевое имя, после чего соединение считается установленным. Как только с Сервером произошло соединение, Клиент может отправлять на него команды, которые Сервер будет исполнять на машине-жертве. Также многие трояны соединяются с компьютером атакующей стороны, который установлен на приём соединений, вместо того, чтобы атакующая сторона сама пыталась соединиться с жертвой

Симптомы заражения

- появление в реестре автозапуска новых приложений

- показ фальшивой закачки видеопрограмм, игр, порно-роликов и порносайтов, которые вы не закачивали и не посещали;

- создание снимков экрана;

- открывание и закрывание консоли CD-ROM;

- проигрывание звуков и/или изображений, демонстрация фотоснимков

- перезапуск компьютера во время старта инфицированной программы;

- случайное и/или беспорядочное отключение компьютера.

Методы удаления

Поскольку трояны обладают множеством видов и форм, не существует единого метода их удаления. Наиболее простое решение заключается в очистке папки Temporary Internet Files или нахождении вредоносного файла и удаление его вручную (рекомендуется Безопасный Режим). В принципе, антивирусные программы способны обнаруживать и удалять трояны автоматически.

Если антивирус не способен отыскать троян, загрузка ОС с альтернативного источника может дать возможность антивирусной программе обнаружить троян и удалить его. Чрезвычайно важно для обеспечения большей точности обнаружения регулярное обновление антивирусной базы данных.

Маскировка

Многие трояны могут находиться на компьютере пользователя без его ведома. Иногда трояны прописываются в Реестре, что приводит к их автоматическому запуску при старте Windows. Также трояны могут комбинироваться с легитимными файлами. Когда пользователь открывает такой файл или запускает приложение, троян запускается так-же.

Защита

Троянцы названы так потому, что им требуется ваше разрешение на запуск на вашем компьютере - либо когда вы запускаете программу самостоятельно, либо когда вы открываете документ или изображение, которое затем запускает программу.

Исходя из этого, первая и лучшая защита от троянов - никогда не открывать вложение электронной почты и не запускать программу, если вы не уверены на все 100% в источнике файлов, скачанных из одноранговых программ или с веб-сайтов. Но в сегодняшнем взаимосвязанном мире такое редко возможно, поэтому нужно принять несколько конкретных мер безопасности.

- всегда обновляйте программное обеспечение. Это вдвойне актуально для важных программ, таких как ваша операционная система и браузер. Хакеры используют известные бреши в системе защиты в этих типах программ, и через них засылают на ваш компьютер троянцев, которые делают так свою черную работу. Производитель ПО, как правило, выпускает исправления для этих уязвимостей, но они не принесут вам никакой пользы, если вы не будете поддерживать последнюю версию программного обеспечения на вашем устройстве. Чтобы ваше интернет-соединение было максимально безопасным, всегда должен быть включен сетевой экран. Как программные, так и аппаратные сетевые экраны отлично справляются с фильтрацией вредоносного трафика и часто могут предотвратить загрузку троянских программ на ваш компьютер.

- чтобы полностью обезопасить себя, следует установить антивирус или утилиту для удаления троянских программ. Это ПО (при условии того, что оно регулярно обновляется) сканирует вашу систему на наличие троянцев и автоматически проверяет любую программу или файл, которые вы исполняете, чтобы обеспечить его безопасность. В Интернете есть бесплатные утилиты для удаления троянских программ, но мало какие из них регулярно обновляются, а некоторые даже сами являются троянцами.

Заключение

Следуя нескольким простым правилам безопасного поведения в Интернете и используя надежное защитное решение, вы можете быть уверены, что ваш компьютер защищен от подавляющего большинства троянских и других вредоносных программ.

Другие наши статьи

Получаем 100₽ на покупку товаров

Как сделать смертельный яд из лекарств?

Полный разбор банковской карты от А до Я

Мои проекты

💲 Фармим Бабло - канал где ты начнёшь зарабатывать прямо сейчас

🦋Фармим Халяву - канал в котором собрана вся халява интернета