Часть 2

Вот и вторая часть. Гибридная атака - это достаточно сложный способ взлома паролей. Иногда его называют: "Hybrid". Если по сути, то это атака с помощью словаря и добавлением комбинаций, сгенерированных по определенному образцу.

Например.

Изначальные данные: combination.txt |?|e|?e|?

Вариации паролей:

combi => combiAbcd, comBcde, comCefg

nat => natiAbcd, natBcde, natCdef

ion=> ionAbcd, ionBcde, ionCdef

Примечание: эта комбинация не совсем точна и приведена для наглядности сути Hybrid.

Гибридная атака

Она требует большей находчивости, но когда пароль подобран, находка становится похожей по ценности на золотой слиток. Особую эйфорию получаешь от просмотра расшифрованных паролей в терминале.

Для атаки подойдёт словарик Google - 10000 и маска:)

Для первого примера будем использовать тот же словарь 10 тысяч наиболее часто попадающихся слов в основе базы для создания кандидатов для перебора. Дальше нужно будет воспользоваться пакетом утилит PACK (Password Analysis and Сrасking Кit) и словарем hаshеsоrg251015.tхt сайта weakpass.com.

Советую именно этот словарь из-за хорошего рейтинга успешности и сравнительно небольшого размера. Мы будем рассматривать словарь hashesorg и по итогам анализа сгенерируем маски на основе базы наиболее часто встречаемых паролей, ограниченных специальным набором знаков. Эти маски постоянно будут использоваться в начале и в конце базовых слов из словарей google-10000.txt

Примeр

Для начала сгенерируем статистику по маскам на основе passworld длинной 5-6 cимвoлoв и зaпишeм результаты в oтдeльный файл (учитывайте, пожалуйста, что процесс гeнeрирования мoжeт зaнять некоторое время).

python statsgen.py hashesorg251015.txt --minlength=5 --maxlength=6 --hiderare -o hashesorg_5or6.masks

Пocле пpeoбpaзyeм мacки в формат Hashcat (файл .hcmasks) для дальнейшего иcпoльзoвaния в гибpидныx атаках.

python maskgen.py hashesorg_5or6.masks --optindex -o hashesorg_5or6.hcmask

Далее в режиме 6 в качестве параметров:

1)указать словарь

2)набор масок

Алгоритм сортировки:

1) возьмите первую маску и комбинируйте с каждым словом из словарика

2) тоже самое со второй

3) и третьей

4) и четвертой

5) продолжайте в том же духе, пока не закончится весь список масок.

Некоторые атаки могут быть ничтожно короткими, а некоторые нет:)

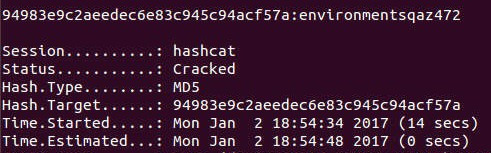

Тестить будем, подбирая пароль: «environmentsqaz472»

Подбор занял 20 минут. Сначала сняли маску

?l?l?l?d?d?d, а потом и сам пароль (14 мин:)

А теперь рассмотрим атаку с помощью другой боевой единицы: "Rockyou+ Rockyou-1-60.hcmask"

Сейчас нужен наборчик масок, идущий в комплекте с утилитой Hashcat, сгенерированный на базе паролей Rockyou.

Этот набор разбит на части, которые с ростом диапазона номеров параллельно увеличиваются в размерах.

Размер, как я думаю, множится из-за % паролей, на основе которых сгенерирована определенная порция масок.

Нужный нам файл - rockyou-1-60.hcmask

Маски там актуальные, зарекомендовавшие себя с хорошей стороны при гибридных разбоях:) этот набор будем смешивать с паролями из Rockyou.

С остальными словарями будьте внимательны и не используйте тяжёлые файлы. Потому что это будет занимать огромнейшее количество времени. Я обычно юзаю словари до 500 мб (могу даже более маленькие) и кидаю маски в начале и конце слов.

Возьмём пароль: "nastya**!" из словарика Rockyou плюсуем рондомную (почти) дату "1998" (имя очень популярно). Так вот. Пароль будет таким 1998nastya**!

Во время теста маски будут комбинироваться с каждым элементом словарика Rockyou.

Сколько потребуется времени, чтобы подобрать пароль 1998nastya**!

Подбор. Прошло буквально несколько минут подбора, а у нас уже дело дошло до маски

?d?d?d?d. Вот так) как видите гибридная атака достаточно эффективна и цель этого примера достигнута.

В файле rockyou-1-60.hcmask содержится 836 масок, созданных на основе наиболее встречаемых passworld словаря rockyou.txt

Возможно, так получилось, что вам мало этого набора, в комплектации с Hashcat существуют все маски, созданные на базе остальных паролей.

Теперь займёмся созданием новенького словарика и набора масок.

Словарик будет создавать, содержащий элементы не более пяти символов, потому что среднее английское слово состоит из 4.79 символов.

Для генерации словаря возьмём базу файла rockyou.txt. Каждый элемент которого будет обрезан на первые 5 символов. Потом удалим дубликаты, и итоговый список рассортируем и поместим в файл first5 dict.txt. Этот словарик занял около 18 МБ,

чего достаточно мало для быстренькой атаки через MD5, но достаточно для менее быстрого хеша.

Первые 5 символов + маска.

Пример

cut -c 1-5 rockyou.txt | sort -u > first5_dict.txt

Мы будем перебирать элементы словаря

first5_dict.txt и маски из файла rockyou-1-60, идущий в наборе с Hashcat. Некоторые кандидаты будут меньше 12 символов, но мы также можем использовать маски менее 7 символов и сделать новый файл с дополнением расширения .hcmask. Теперь рондомно берём пароль Alty5 из first5_dict.txt и добавим такую же последовательность 9402847 цифр.

Полученный пароль: "Alty59402847"

Эта атака наиболее эффективна для любителей паролей, в которых распространённое слово сочетается с цифрам в целях рандомизации.

Этот и подобные пароли подбираются в течение 30 минут.

Двенадцати символьный пароль. Атака с помощью масок .

Да, возможно, сегодня это несколько не актуально, но это до сих пор эффективно.

Для начала нужно знать

Особая профитность получается при использовании утилиты PACK. Атака passworld зашифрованный специальным алгоритмом хеширования. Это может длиться весь день, учитывая скорость вычислительных машин. Введя команду hashcat -b -m #type прямо в терминале, вы узнаете скорость перебора.

Создание масок для 12-15 символьных паролей с PACK.

1) нужен rockyou.txt

По результатам тестирования выяснилось, что скорость перебора - 76,000,000,000 ключей в секунду. Далее создаем набор масок на базе словаря rockyou.txt при помощи утилиты PACK.

Пример

python statsgen.py rockyou.txt -o rockyou.masks

Теперь создаем файл hcmask, при помощи которого часть паролей длиной 12-15 символов будут перебираться в течение 1 дня (86400 секунд).

Процедура подбора паролей по маске

Затем мы можем запустить серию атак по маскам, используя файл rockyou_12-15.hcmask, для перебора хешей md5. Промежуточные переборы будут завершаться спустя 1 день.

Пример

hashcat -a 3 -m 0 hash.txt rockyou_12-15.hcmask

Заключение

Как вы могли убедиться, пароли длиной 12 символов не являются настолько неуязвимыми. Требуется лишь немного хитрости и творчества для выработки правильной стратегии перебора. Кроме того, не думайте, что если пароль более 11 символов, то ваш любимый онлай-сервис захеширует все правильно.

Я надеюсь, что примеры выше убедили вас, что нужно использовать пароли несколько сложнее, чем просто комбинация случайных слов в нижнем регистре.

«Успешный кибер-генерал перед началом проникновения в систему выполняет множество вычислений в терминале»