Подробное описание бесплатных модулей в Maltego.Часть 2

overbafer121.Digital Shadows

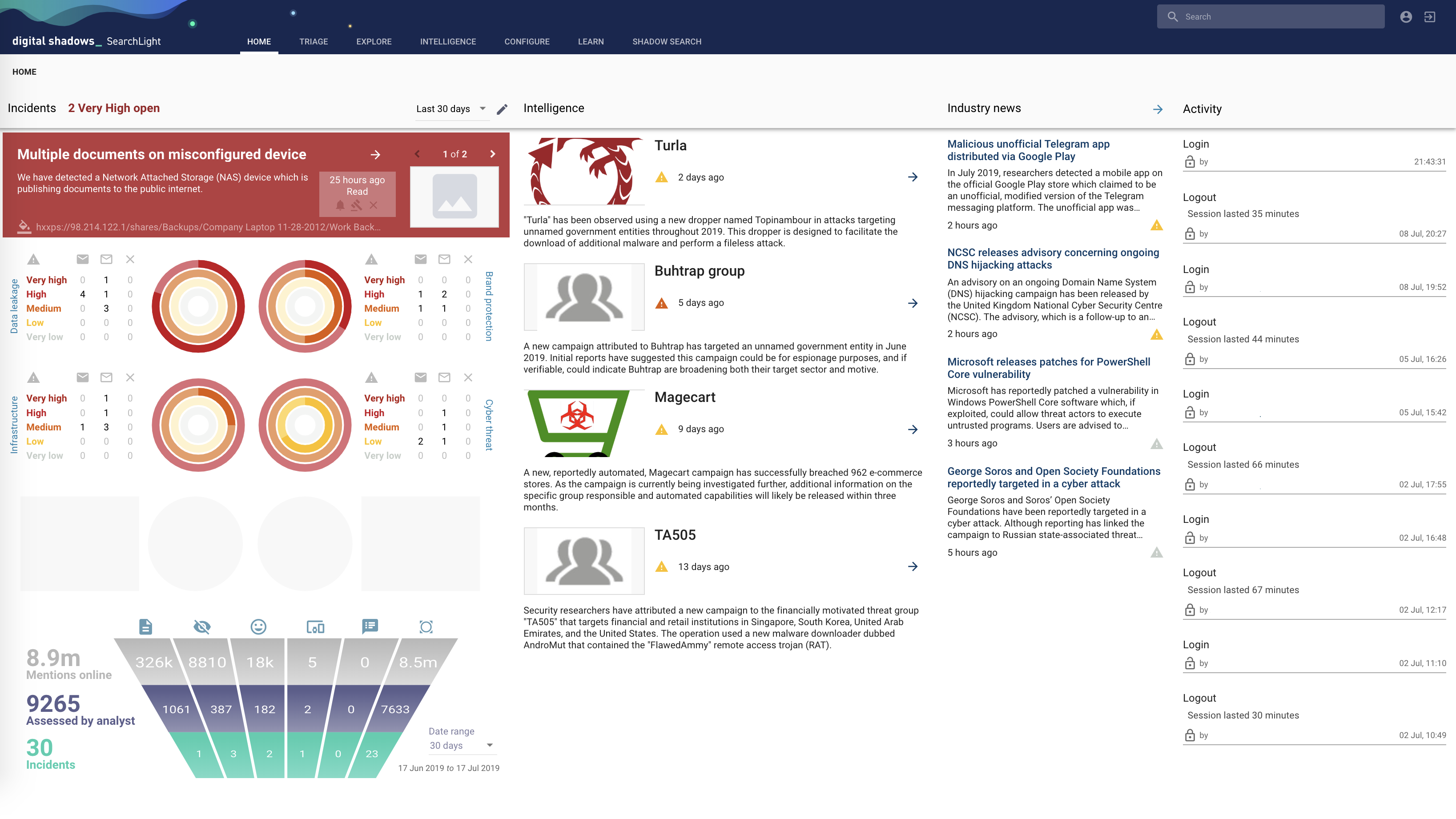

Digital Shadow's Threat Intelligences имеет широкий набор источников, таких как темная сеть и криминальные форумы, социальные сети, техническая информация и многое другое.

С помощью этих преобразований следователи могут запрашивать базу данных разведки киберугроз Digital Shadows и обращаться ко всем объектам, поддерживаемым базой данных, для расследования и изучения объектов, связанных с инцидентами, таких как субъекты, кампании, события и TTP.

Преимущества

С помощью 80+ преобразований исследователи могут запрашивать и визуализировать разведывательные данные на основе более чем 100 миллионов источников данных на 27 языках.

Сделайте сводку от сущностей, чтобы изучить данные цифровых теней и наметить отношения между сущностями, чтобы лучше понять угрозы, нацеленные на вашу организацию.

Выполните анализ конкретного субъекта, кампании, события или ключевого слова, чтобы лучше понять ландшафт их угроз.

Запрашивайте темную сеть и текстовый поиск IRC для анализа данных из Tor, I2P, криминальных сайтов и разговоров в IRC

Digital Shadows способна обнаружить и погасить фишинговые домены, поддельные аккаунты в социальных сетях; найти скомпрометированные учетные данные сотрудников и утекшие данные, выявить информацию о готовящихся кибератаках на компанию, постоянно отслеживать публичный периметр организации и даже регулярно анализировать мобильные приложения в песочнице.

Выявление цифровых рисков

Каждая компания в процессе своей деятельности обрастает цепочками связей с клиентами и партнерами, и данные, которые она стремится защитить, становятся все более уязвимыми, их количество только растёт.

Чтобы начать управлять этими рисками, компания должна начать смотреть за пределы своего периметра, контролировать его и получать оперативную информацию об изменениях.

Data Loss Detection (чувствительные документы, доступны сотрудников, техническая информация, интеллектуальную собственность).

Представьте, что ваша интеллектуальная собственность была раскрыта в Интернете или в GitHub репозиторий случайно попал внутренний конфиденциальный код. Злоумышленники могут использовать эти данные для запуска более целенаправленных кибератак.

Online Brand Security (фишинговые домены и профили в соцсетях, имитирующее компанию мобильное ПО).

Поскольку сейчас трудно найти компанию без социальной сети или подобной платформы для взаимодействия с потенциальными клиентами, злоумышленники пытаются выдать себя за бренд компании. Киберпреступники делают это путем регистрации поддельных доменов, учетных записей социальных сетей и мобильных приложений. В случае успеха фишинга / мошенничества, это может повлиять на доход, лояльность и доверие клиентов.

Attack Surface Reduction (уязвимые сервисы на периметре с Интернетом, открытые порты, проблемные сертификаты).

По мере роста ИТ-инфраструктуры продолжает расти поверхность атаки, количество информационных объектов. Рано или поздно внутренние системы могут оказаться случайно опубликованы во внешнем мире, например, база данных.

DS_ оповестит о проблемах раньше, чем ими сможет воспользоваться атакующий, выделит наиболее приоритетные, аналитики порекомендуют дальнейшие действия и тут же можно будет сделать takedown.

Интерфейс DS_

Можно использовать непосредственно веб-интерфейс решения или воспользоваться API.

Как можно заметить, аналитическая сводка представлена в виде воронки, начиная от количества упоминаний и заканчивая реальными инцидентами полученных из разных источников.

Многие используют решение как википедию с информацией об активных атакующих, проводимых ими кампаниях и событиях в сфере ИБ.

Digital Shadows легко интегрировать в любую внешнюю систему. Поддерживаются как уведомления, так и REST API для интеграции в свою систему. Можно назвать IBM QRadar, ArcSight, Demisto, Anomali и другие.

22.FireEye ISIGHT Intelligence

С помощью FireEye Transforms следователи могут искать в хранилищах FireEye iSIGHT Intelligence отчеты, соответствующие индикаторам в их среде, связанные отчеты и индикаторы.

Преимущества

Выполняйте мощный визуальный анализ ссылок на основе интеллекта FireEye, доступ к которому осуществляется через FireEye iSIGHT API, и получайте информацию о взаимосвязях между различными объектами

23.Host.io

Host.io - один из самых обширных поставщиков данных домена и API в отрасли. За считанные секунды можно получить список исходящих ссылок, обратных ссылок и более подробную информацию о данном домене.

Host.io собирает данные о каждом известном доменном имени от каждого TLD и обновляет их каждый месяц. Их данные включают записи DNS и данные веб-сайтов для каждого из доменов. Они обрабатывают терабайты данных и суммируют их для получения окончательных результатов.

С помощью этих преобразований исследователи могут дополнять домены исходящими и обратными ссылками, информацией DNS, местоположением и т. д.

24.IPInfo

С помощью IPinfo можно точно определять местонахождение пользователей, настраивать их взаимодействие, предотвращать мошенничество, обеспечивать соблюдение требований и многое другое. Быстро, точно и с 2013 года доверяют более 100000 компаний и разработчиков.

С помощью этих преобразований исследователи могут дополнять IP-адреса информацией о домене и ASN, точном местонахождении, обнаруживать операторов связи и интернет-провайдеров, определять VPN, пользователей Tor и многое другое.

25.Kaspersky Lab

Kaspersky Transforms позволяет исследователям проверять URL-адреса, хеш-коды файлов и IP-адреса по каналам аналитики угроз от «Лаборатории Касперского». Преобразования могут определять категорию объекта, а также предоставлять дополнительную информацию (действенный контекст), которая может быть получена при реализации определенной политики безопасности.

Преимущества

Преобразования можно запускать на разных объектах, включая IP-адреса, хэши, домены и URL-адреса. Преобразования предоставляют информацию об объектах, содержащихся в каналах данных об угрозах.

Следователи могут запрашивать различные потоки данных об угрозах, поступающих от «Лаборатории Касперского» о вредоносных программах, фишинге и командном управлении ботнетами. вредоносный хеш, мобильный вредоносный хеш, троян P-SMS, репутация IP и мобильный ботнет

Приоритетные пользователи:

Команды аналитики угроз

Аналитики безопасности

Команды реагирования на инциденты

26.Palo Alto Networks AutoFocus

AutoFocus - это облачная служба анализа угроз, которая сопоставляет данные об угрозах из немедленных сетевых, отраслевых и глобальных информационных источников.

С помощью Auto Focus Transforms следователи могут анализировать данные, к которым осуществляется доступ через AutoFocus, для визуализации связей между угрозами в наблюдаемой среде.

27.Pipl

Механизм разрешения идентификационных данных Pipl объединяет мировые личные, профессиональные и социальные данные о личности, чтобы дать аналитикам и следователям непревзойденный глобальный индекс, превышающий 3 миллиарда онлайн-идентификаций. Используя данные Pipl, следователи могут:

Быстро находить интересных людей

Раскрывать ассоциации между людьми, адресами, телефонами и социальными ручками

Определять достоверность источников, свидетелей или подозреваемых

Отслеживать изменения в исторической информации о личности

Связать личную, профессиональную и социальную информацию

С помощью нового коннектора Pipl для Maltego исследователи могут запрашивать ПОИСК Pipl и API данных для доступа к более чем 3 миллиардам онлайн-идентификаторов, которые имеют перекрестные ссылки и индексируются для обеспечения точности и скорости. Вы сократите время разрешения дел, открывая новые возможности, на обнаружение которых уйдут недели или месяцы с использованием традиционных инструментов и источников.

Преимущества интеграции

Сокращенное время разрешения дела

Множественные типы данных, включая электронную почту, мобильные устройства, социальные сети и глобальную информацию.

Обширные профили предметов

Непревзойденный глобальный охват

Приоритетные пользователи:

Страхование и расследование финансового мошенничества

Государственные органы

Правоохранительные органы

Юридические Фирмы

Журналисты-расследователи

28.Social Links PRO

С помощью данного расширения для Maltego (именно коммерческой версии) вы можете искать информацию в более чем 50 социальных сетях, базах данных и источниках Dark Net. Вам доступно более 700 методов поиска информации, усиленных возможностями по визуальному распознаванию лиц и поиску с геопривязкой.

То есть дополнение действует на «территории» таких социальных сетей, как: Facebook, Instagram, LinkedIn, Twitter, Skype, ВКонтакте, Одноклассники, YouTube. И даже распространяется на мессенджеры (например, Telegram, Signal). А ещё тут:

- Поиск по Dark Net — это более 30 форумов без регистрации и СМС;

- базы данных с открытым доступом: Companies House, Companies OC, Google Companies, OCCRP, Offshores;

- доступна интеграция с различными API других поисковых систем: Pipl, Bitcoinwhoswho, Securitytrails, Censys, Shodan, ZoomEye и др.

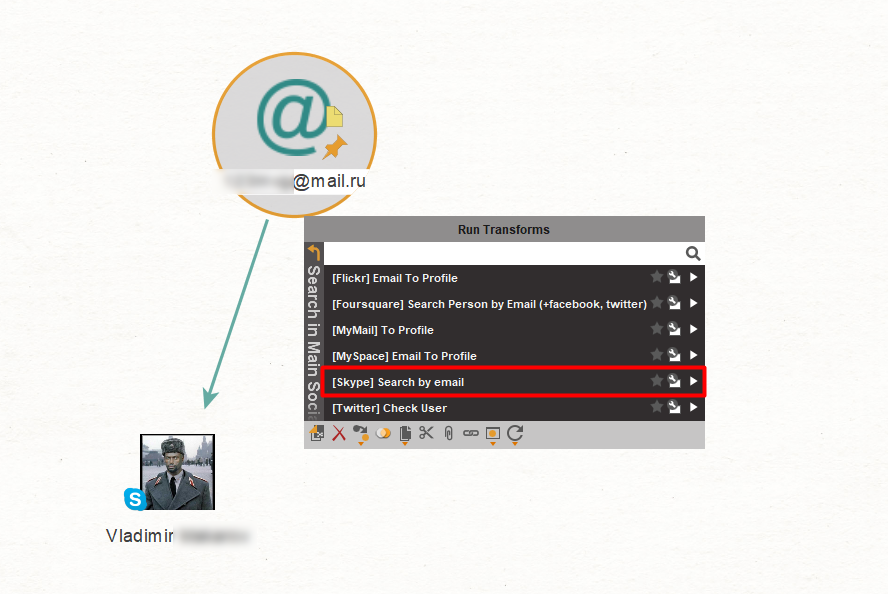

Для начала посмотрим, что может показать Social Links если, мы знаем только почту человека, и сможем ли мы сразу найти его в Facebook.

С ходу, разумеется, найти профиль по одному лишь e-mail не вышло. Оно и понятно. Адрес почты скрыт настройками приватности Facebook.

Многие, кто занимался OSINT более 1 раза, согласятся, что искать информацию на человека, который хотя бы несколько лет следует базовым принципам цифровой гигиены – то еще занятие. Но, как говорится, чем выше сложность, тем больше интерес)

Первый результат был получен от Transform, который конвертирует e-mail в профиль Skype. Попадание 100% — Скайп найден.

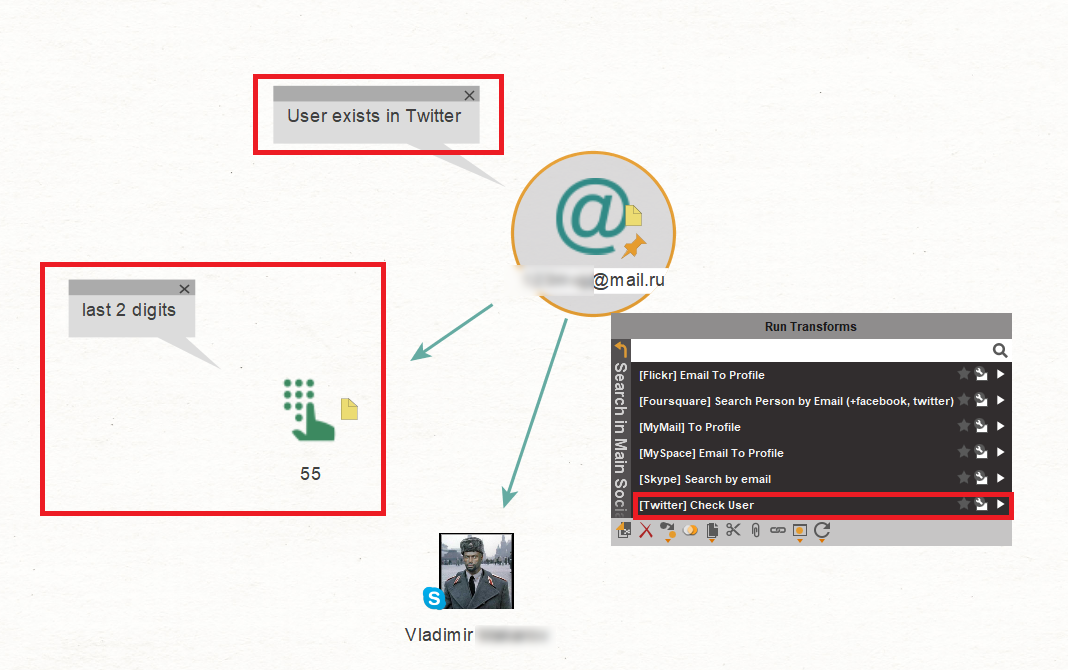

Второе «полупопадание» прилетело от Transform, который проверяет наличие юзера в Twitter. Тут идет сбор данных через страничку восстановления пароля. В итоге Twitter спалил что он в принципе есть, а также показал две последние цифры номера телефона. Не густо, но все же плюс.

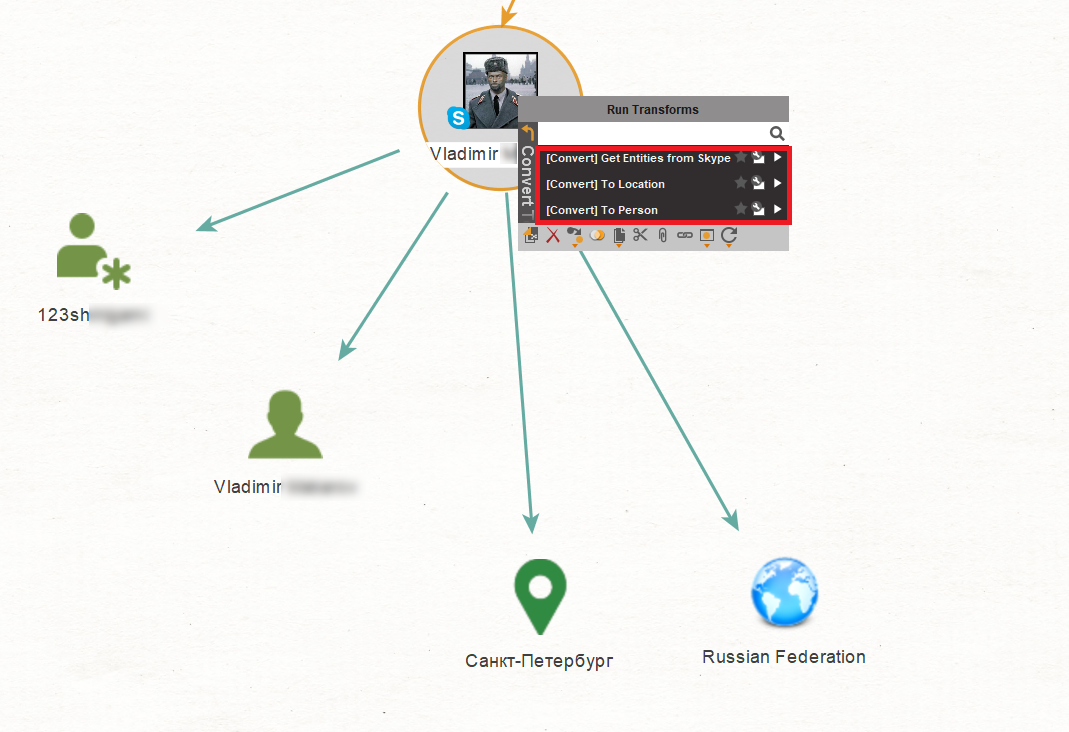

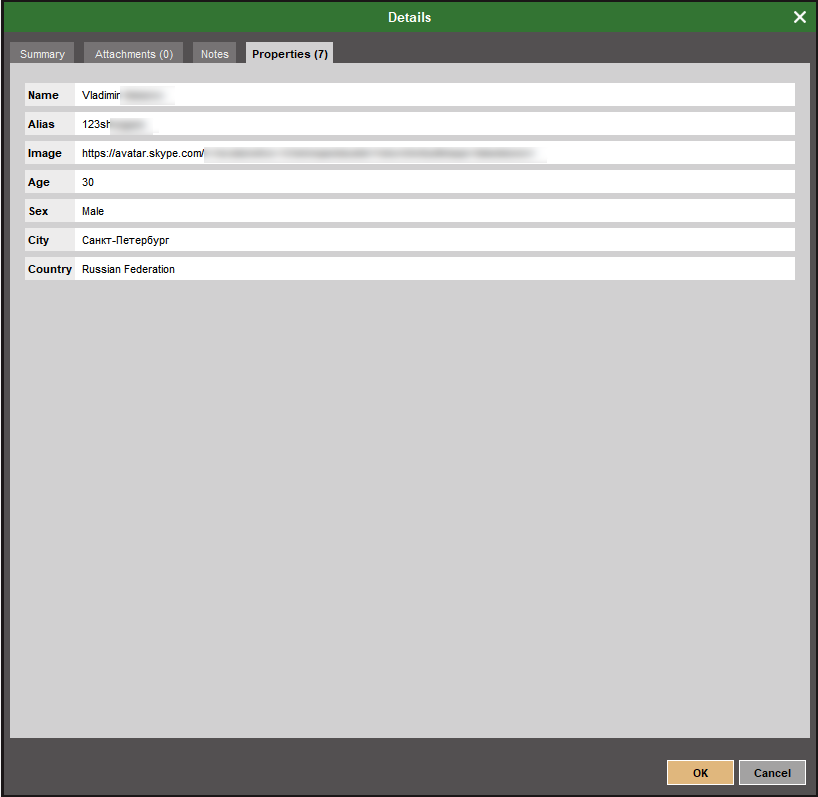

Теперь давайте попытаемся выгрузить максимум информации из профиля Skype. С помощью 3-х Transforms мы конвертировали информацию из профиля Skype в Entities, с которыми теперь можем дальше работать. Также всю информацию о профиле мы можем посмотреть на вкладке Properties в свойствах Entitie.

И тут внимание привлекает Entitie формата Alias… Все люди ленивые в той или иной степени. Как многие из вас уже догадались, Alias – это никнейм или применительно к соцсети Facebook – ID.

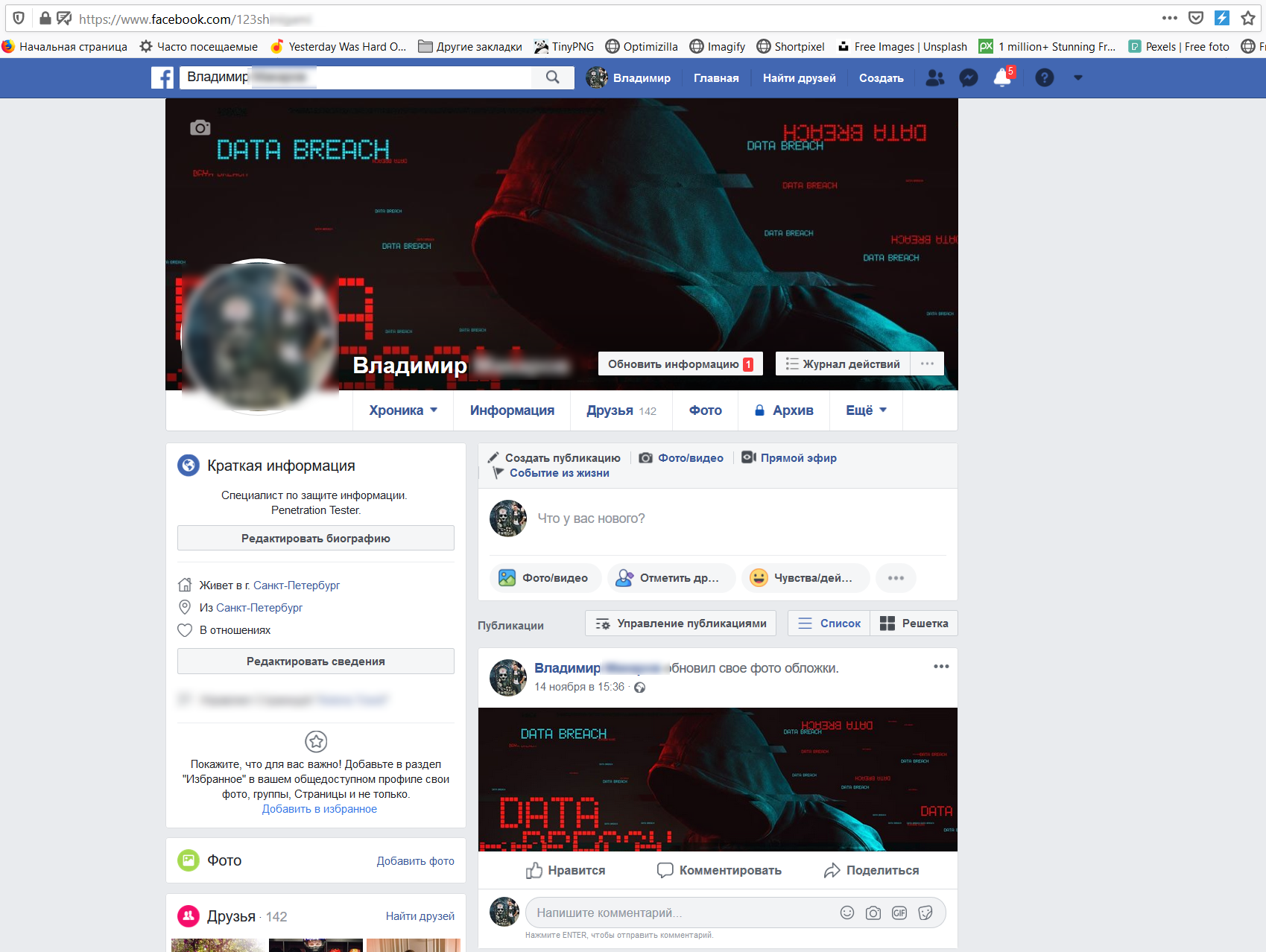

Запустив Transform – [Facebook] Get Profile, Maltego был найден профиль в Facebook.

Для тех, кто не понял, что произошло, поясню: Skype и Facebook ID одинаковы. Это одна из базовых методик OSINT, при которой мы имеем предположительный никнейм или список никнеймов, связанных с человеком, и проверяем все популярные сервисы на наличие пользователей с теми же самыми никами. С высокой долей вероятности мы найдем соответствия и как итог – профили пользователя в разных соцсетях.

29.ThreatConnect

Платформа ThreatConnect обеспечивает аналитику из разнообразного набора источников данных, таких как данные с открытым исходным кодом из каналов OSINT, блогов или RSS-каналов; или индикаторы, отправленные из потока данных об угрозах, предоставленного ISAC или Premium Provider. Преобразования ThreatConnect позволяют интегрировать данные из ThreatConnect с возможностями Maltego.

Имея более 100 преобразований для запроса и просмотра данных ThreatConnect, исследователи могут легко моделировать угрозы и взаимосвязи между вредоносным ПО, доменами, IP-адресами и другими индикаторами с инцидентами, в которых они наблюдались, угрозами, с которыми они связаны, или противниками.

Преимущества

Визуализируйте взаимосвязь между инцидентами, угрозами, противниками и индикаторами

Выявите взаимосвязь между вашими личными данными в ThreatConnect и данными сообщества

Используйте атрибуты, принадлежащие индикаторам и угрозам, для создания графиков Maltego без потери каких-либо контекстных данных в ThreatConnect

Сводка из данных ThreatConnect и внешних источников данных с открытым исходным кодом с использованием других наборов преобразований в Maltego

30.VirusTotal Public API

VirusTotal - это бесплатный сервис, который анализирует файлы и URL-адреса на наличие вирусов, червей, троянов и других видов вредоносного контента.

Запросите публичный API VirusTotal для получения информации об IP-адресах, хэшах, доменах и URL-адресах.

Преимущества

Находите хэши, которые были загружены с домена или IP-адреса или с ними связывались, или домены и IP-адреса, с которыми хеш-код взаимодействовал.

Визуализируйте действенные IOC вредоносного ПО

31.MalNet with ProofPoint

MalNet с ProofPoint объединяет самую обширную в отрасли информацию об угрозах вредоносного ПО от Proofpoint с анализом ссылок от Maltego.

С помощью этих преобразований следователи могут выявлять и визуализировать соединения с вредоносными программами для ускорения расследования, реагирования и защиты от вредоносных программ. Сопоставьте IOC, даты кампании, IDS с хэш-связями вредоносных программ, идентификацию инфраструктуры C2 и многое другое.

Преимущества

Более 100 преобразований позволяют визуализировать обнаружение точек происхождения, скрытых каналов, наборов эксплойтов, хэшей вредоносных программ, систем управления командами и т. Д.

Свяжите конкретные кампании атак с миллиардами доступных индивидуальных индикаторов

Визуализируйте связи с вредоносными программами и кампании в тысячи записей

Приоритетные пользователи:

Правоохранительные органы

Ответственные за инциденты

Аналитики угроз

Команды MSSP

Команды SOC

Команды аналитики угроз

32.PassiveTotal

RiskIQ PassiveTotal ускоряет расследования, связывая артефакты индикаторов внутренней активности, событий и инцидентов компрометации (IOC) с тем, что происходит за пределами межсетевого экрана - внешними угрозами, злоумышленниками и связанной с ними инфраструктурой.

Этот набор преобразований основан на API PassiveTotal и включает ряд полезных фильтров для улучшения поиска аналитиков. Исследователи могут запрашивать данные об источнике и аккаунте PassiveTotal.

Преимущества

Благодаря более чем 100 преобразований возможны запросы к таким объектам, как домен, IPv4-адрес, URL-адрес, электронная почта, сертификаты SSL и многие другие.

Сводка и поиск по обширному количеству доступных наборов данных в Интернете - записи WHOIS, разрешения IP, данные DNS, данные сертификатов SSL или другие аналитические данные с открытым исходным кодом.

33.Recorded Future Inc.

С помощью Recorded Future Maltego Transforms объедините аналитику угроз в реальном времени из всей сети и других открытых или конфиденциальных источников данных в расследования Maltego. Преобразования не только позволяют аналитикам безопасности обнаруживать и проверять известные IOC, но также обогащают и добавляют контекст исследуемым индикаторам угроз.

Преимущества

С помощью сводных отчетов Intelligence от Recorded Future можно напрямую извлекать наиболее важные объекты, не углубляясь в подробную информацию на уровне документов. Это позволяет быстрее привлекать связанные сущности к расследованиям, проверять их на наличие попаданий в другие источники технической информации и фокусировать расследования на этих интересных совпадениях из нескольких источников.

Recorded Future добавляет обширный интеллект к объектам, возвращаемым Maltego Transforms, таким как IP-адреса, домены, хэши и сводные списки, связанные с инфраструктурой, вредоносным ПО или уязвимостями CVE.

С более чем 100 преобразованиями вы получите полное представление о том, что известно об участниках угроз, включая известные наборы эксплойтов, уязвимости и другие связанные с ними TTP.

34.Social Links CE

Social Links CE - это бесплатный плагин для получения данных из ZoomEye, Shodan, SecurityTrails, Censys, Rosette, Skype, Documentcloud, собственной базы данных Social Links, поиска компаний (Offshores, CompaniesHouse) и т. д.

35.ThreatCrowd

Threat Crowd является частью открытого сообщества Threat Intelligence, которое обеспечивает глобальное сотрудничество и обмен киберугрозами. Пользователи делятся IP-адресами или веб-сайтами, с которых исходят атаки, или ищут конкретные угрозы, чтобы узнать, предоставил ли кто-либо из разведывательного сообщества информацию о них и определил ли их как вредоносные.

Преимущества

Расширение доменов и IP-адресов до исторических разрешений DNS и подключения вредоносных программ

Обогащайте хэши вредоносных программ MD5 для управления доменами и IP-адресами

Добавьте имена обнаруженных вредоносных программ к MD5-хэшам образцов вредоносных программ.

36.Wayback Machine

The Wayback Machine - это цифровой архив Всемирной паутины, основанный некоммерческой организацией Internet Archive, расположенной в Сан-Франциско. Это позволяет пользователю «вернуться в прошлое» и увидеть, как веб-сайты выглядели в прошлом.

Преобразования Wayback Machine позволяют просматривать снимки и архивное содержимое сотен миллиардов веб-сайтов за многие годы. Обнаруживайте удаленные страницы, скрытые файлы, измененный контент и многое другое.

Чтобы узнать больше, посетите страницу элементов Transform Hub на главной веб-странице Maltego.

Wayback Machine использует протокол Memento

37.MaxMind

MaxMind - один из ведущих поставщиков средств IP-аналитики и обнаружения онлайн-мошенничества. MaxMind предоставляет интеллектуальную IP-информацию через свой бренд GeoIP. Более 5000 компаний используют данные GeoIP, чтобы определять местонахождение своих посетителей в Интернете и показывать им релевантный контент и рекламу, обеспечивать соблюдение цифровых прав и эффективно направлять интернет-трафик. Компании могут получить дополнительную информацию о скорости подключения своих клиентов, интернет-провайдерах и многом другом, используя данные GeoIP.

Этот набор преобразований основан на API MaxMind Precision Services и включает ряд преобразований для получения данных о местоположении и владении IP-адресами.

Преимущества

С помощью этих преобразований исследователи могут сопоставить IP-адреса с физическими местоположениями.

38.PeopleMon

Позволяет искать данные пользователей по базам InGrav PeopleMon, также работает через API, для получения ключа, нужно зарегистрироваться на https://maltego.peoplemon.com/, и ключ будет отправлен на электронную почту. Для бесплатного тарифа есть лимит на 100 запросов.

Используя Maltego Transforms, следователи могут искать и получать доступ к миллиардам профилей, включая семью, родственников, адреса, фотографии, контактную информацию, электронную почту, данные социальных сетей, данные о взломах и т. д. Данные собираются из различных источников и готовы к использованию.

39.Shodan

Shodan - это поисковая система для устройств IoT. Он сканирует Интернет в поисках общедоступных устройств, концентрируясь на системах SCADA (диспетчерский контроль и сбор данных). Для каждого устройства Shodan хранит программное обеспечение, которое оно запускает, включая версию, операционную систему, имена хостов, местоположение и многое другое. Обработанные каналы данных также доступны через общедоступный веб-сайт поисковой системы. Shodan Transforms помогает исследователю получить доступ к этой информации об устройствах и системах Интернета вещей.

Shodan обходится без записей DNS и напрямую опрашивает сетевые узлы, отправляя им серии запросов на все порты в разных диапазонах IР-адресов.

Поисковик Shodan

Теневой аналог Гугла помогает оценивать уровень распространения тех или иных устройств, операционных систем и веб-инструментов, а также выяснять текущий уровень проникновения интернета в любые регионы — от квартала до континента. Возможности поисковой системы Shodan постоянно расширяются, и некоторые из них становятся сюрпризом даже для его создателя.

Преимущества

С помощью 20+ преобразований исследователи могут находить информацию, относящуюся к конкретным компьютерам, с помощью различных фильтров, например Информация об IP, сетевые блоки, услуги / порт, доменные запросы.

40.SocialNet

С помощью SocialNet Transforms следователи могут сопоставить связи в социальных сетях с данными из более чем 90 социальных сетей и искать данные о взломах для расследования OSINT.

Преимущества

Поиск, визуализация сетей злоумышленников и составление схем сложных преступных операций

Подключайте, разрешайте и проверяйте псевдонимы социальных сетей с личными данными

С более чем 1000 преобразований исследователи могут запрашивать по адресу электронной почты, псевдониму, номеру телефона или имени, чтобы визуализировать 1: 1 корреляции, отношения и сети в тысячах записей.

41.ThreatGRID by Malformity Labs

ThreatGRID - это единое решение для анализа вредоносных программ и анализа угроз. ThreatGRID обеспечивает безопасный краудсорсинг больших объемов вредоносного ПО и выполняет расширенный анализ в облаке, чтобы определить ключевые поведенческие индикаторы, позволяющие исправить ситуацию практически в реальном времени. ThreatGRID дает специалистам по безопасности непрерывный анализ угроз в реальном времени, обогащенный глобальным и историческим контекстом, для предотвращения атак в будущем.

В 2019 году компания Cisco Systems приобрела ThreatGRID.

42.ZeroFOX Transforms

Злоумышленники превращают приложения, которые ваш бизнес использует в оружие, для взаимодействия и привлечения клиентов. Запатентованная ZeroFOX технология SaaS выявляет, анализирует и устраняет достоверные угрозы в социальной и цифровой среде, включая общедоступные приложения, такие как LinkedIn, Facebook, Slack, Twitter, HipChat, Instagram, Pastebin, YouTube, магазины мобильных приложений, глубокую и темную сеть, домены. и более.

ZeroFOX Transforms для Maltego позволяет аналитикам отслеживать и отображать вредоносную активность, нацеленную на бренды, руководителей и клиентов.

Преимущества интеграции

Более 40 преобразований позволяют искать и обогащать контекст кибератак, исходящих из социальных сетей и цифровых каналов.

Визуализируйте входящие угрозы с помощью предупреждений ZeroFOX на широком спектре цифровых поверхностей, включая Интернет, социальные сети, глубокую и темную сеть, мобильные приложения, домены, торговые площадки и т. Д.

Изучите активность вашего цифрового следа, чтобы выявить и проанализировать преступников, нацеленных на ваш бренд и руководителей

43.Orbis - Bureau van Dijk

Orbis располагает информацией о более чем 365 миллионах компаний по всему миру. Это ресурс данных о компаниях. Благодаря Orbis вы сможете без труда сравнивать компании из разных стран. Используйте Orbis для поиска, анализа и сравнения компаний — это поможет вам принимать оптимальные решения и повысить эффективности работы.

Мы не просто предоставляем информацию, мы тщательно отбираем разнообразные данные, обрабатываем, дополняем и стандартизируем их для максимальной полноты, эффективности и простоты использования. Для создания Orbis мы используем данные, полученные от более чем 160 отдельных провайдеров, и из сотен наших собственных источников.

Orbis от Bureau van Dijk’s является частью Premium Data Integrations / предложений Maltego.

Orbis от Бюро ван Дейка - наиболее полный источник данных, содержащий информацию о более чем 375 миллионах компаний по всему миру, которую можно использовать для сравнения компаний, независимо от того, зарегистрированы они на бирже или являются частными. Он собирает и обрабатывает разнообразную информацию из более чем 180 отдельных источников данных.

С новым соединителем Bureau van Dijk Connector для Maltego следователи могут объединить исследовательские возможности Maltego, чтобы легко визуализировать и отображать сложные взаимосвязи с данными Orbis, чтобы помочь следователям в выполнении:

Оценка корпоративных рисков

Юридическая проверка

Уголовные и финансовые расследования

Преимущества интеграции:

Получите быстрое понимание и легко визуализируйте корпоративные структуры и иерархии

Сравните компании в любой точке мира и найдите компании, используя сопоставимые данные

Получите доступ к связанным сделкам M&A, слухам и многому другому

Объедините данные Orbis с другими сторонними источниками данных, доступными на Transform Hub, и с внутренними данными, чтобы получить полное представление обо всех их исследованиях.

Приоритетные пользователи:

Финансовые учреждения

Государственные учреждения

Группы по расследованию мошенничества

Разведывательные агентства

Правоохранительные органы

44.PhoneSearch

Веб-сайт PhoneSearch.us обычно используется правоохранительными органами США для поиска телефонных номеров по вопросам, связанным со сроками.

С помощью этих преобразований следователи могут собирать информацию (США и Канада), обнаруживать данные, не найденные в Интернете по бесплатным поисковым запросам, реальным именам, ссылкам в социальных сетях, находить связанных лиц, адреса и многое другое за несколько кликов.

Преимущества

Мощный набор преобразований, обеспечивающий превосходные результаты по телефонным номерам, номерам сотовых телефонов, поиску имен, адресам электронной почты и т. Д., Что позволяет быстро охватить большую часть населения США.

45.Silobreaker

Silobreaker - это онлайн-платформа для анализа разведданных. Silobreaker получает данные на 17 языках из почти миллиона открытых, закрытых и внутренних источников.

Silobreaker предлагает исчерпывающий набор преобразований Maltego, позволяющий пользователям обогатить контекст своего поиска дополнительной информацией из Silobreaker.

Исследователи могут использовать эти преобразования для обогащения индикаторов и контекстуализации, расследования вредоносных программ, субъектов угроз, методов атак, стран и целей, проведения исследований репутационного риска, т.е. перекрестных ссылок на активы с индивидуализированными условиями поиска, чтобы найти негативную рекламу, действующего лица и провести расследование во всех источники в темной сети и проводят расследование физической безопасности.

Преимущества

С более чем 20 преобразованиями пользователи могут запрашивать более миллиона открытых источников, включая новости, блоги, каналы, форумы и прошлые сайты.

46.SSL Certificate Transforms

С помощью преобразования SSL-сертификатов пользователи получают доступ к поиску сертификатов Live и Cert Spotter.

Получение сертификатов в реальном времени позволяет напрямую запрашивать доменное имя или DNS-имя для сертификатов SSL, которые могут быть расширены на другие сайты, для которых сертификаты действительны, а также другие метаданные.

Cert Spotter - это монитор журнала прозрачности сертификата от SSLMate, который предупреждает вас, когда сертификат SSL / TLS выдается для одного из ваших доменов. Эти преобразования предлагают только запросы к API; запрос новых мониторов и предупреждений из этих преобразований невозможен.

Мониторинг потенциально вредоносной активности в вашем домене может помочь вам определить, когда злоумышленники пытаются:

перенаправлять посетителей на их вредоносные сайты

служить вредоносным ПО от вашего имени

выдавать себя за свой сайт

Преимущества

Выявление потенциально вредоносной активности в вашем домене, такой как сертификаты, выданные скомпрометированным DNS, сертификаты, выпущенные для заброшенного поддомена, сертификаты, выпущенные скомпрометированным центром сертификации, и сертификаты, выпущенные с нарушением корпоративной политики.

47.ThreatMiner

ThreatMiner.org разработан, чтобы освободить аналитиков от сбора данных и предоставить аналитикам портал, на котором они могут выполнять свои задачи, от чтения отчетов до сводки и обогащения данных. Основное внимание ThreatMiner уделяется не только индикаторам взлома (IoC), но и предоставлению аналитикам контекстной информации, связанной с IoC, на которое они обращают внимание.

48.ZETAlytics Massive Passive

Zetalytics Transforms предоставляет исследователям доступ к сводным таблицам и данным, которые включают миллиарды записей для исторических доменов, адресов электронной почты, IP-адресов и серверов имен. Вот некоторые примеры.

Исторические отношения IP <-> имени хоста

Исторические отношения soa_email, ip и домена whois электронной почты

Хэши вредоносных программ <-> Домены

Списки поддоменов на домен

Сервер имен <-> Домены

Сервер имен <-> IP / CIDR

ZETAlytics позволяет находить историю изменения IP адресов, искать связи между IP и доменами, электронными почтами и доменами, NS и доменами, а также искать регистрационные данные, в том числе учитывая историю изменений.

Преимущества

Более 40 преобразований позволяют запрашивать базу данных Zetalytics, отображать и визуализировать отношения между различными субъектами угроз и известными партнерами.