Блокировка мессенджера. В чём обвиняют Telegram?

Медуза Горгона

Основных обвинений против Telegram и его основателя несколько:

- Протокол шифрования MTProto не соответствует принятым стандартам криптографии.

- Оконечное шифрование (e2e) не включено по умолчанию.

- Не обновляется исходный код мессенджера, а серверная часть протокола закрыта для экспертов.

- Дуров не по делу «гонит» на конкурентов WhatsApp и Signal.

По сути, все обвинения экспертов сводятся к одному — шифрование Telegram ненадёжно, потому приложение не должно позиционировать себя как безопасное.

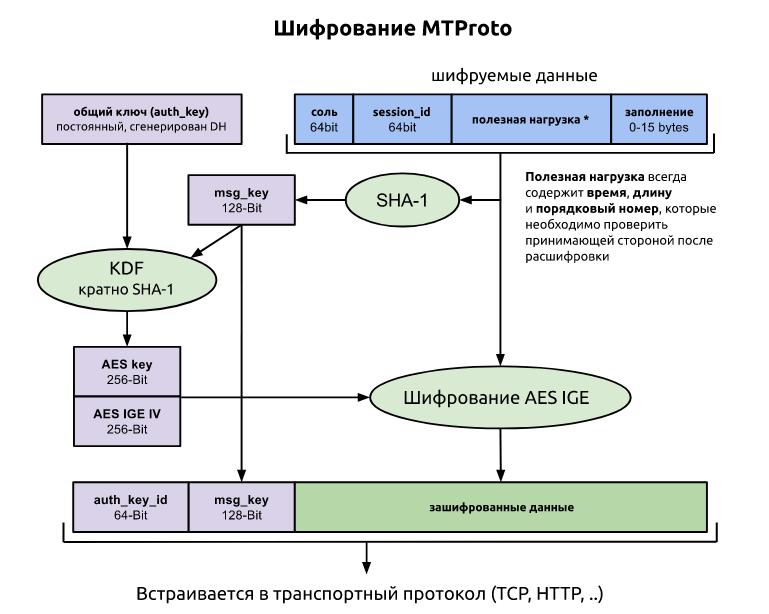

О протоколе MTProto

По странной «случайности» самые ярые обвинители Telegram входят в группу экспертов, которые или принимали участие в создании протокола шифрования Signal, или являются его сторонниками. С самого начала запуска мессенджера они формируют — и не безуспешно — среди представителей IT-отрасли представление о ненадёжности «доморощенного» шифрования Telegram.

Удивительно, но обвинения выстраиваются не на анализе и проверке протокола MTProto, а, главным образом, на том, что его разработал математик, а не специалист по криптографии. Они недоумевают: зачем приложение использует свой протокол шифрования, когда есть утверждённые для безопасных продуктов.

Напомним, что никто так и не получил 300 тысяч долларов за взлом шифрования Telegram. Известные случаи якобы хака приложения представляют собой эксплуатацию уязвимостей устройств и недостатков служебных протоколов SS7, используемых в сетях связи. Об одной уязвимости мы недавно опубликовали статью.

В FAQ Telegram о протоколе MTProto говорится так:

В то время как другие способы достижения тех же криптографических целей, несомненно, существует, мы считаем, что нынешнее решение является как надёжным, так и преуспевающим в нашей второстепенной задаче — превосходстве над незащищёнными мессенджерами в плане скорости доставки и стабильности.

Важную роль в безопасности Telegram играют ключи шифрования по так называемому протоколу Диффи — Хеллмана. После соединения по e2ee генерируется графический ключ. Его идентичность проверяется участниками секретного чата. Совпадение подтверждает, что чат безопасен.

Странные оценки безопасности EFFF

С 2014 года безопасность Telegram ни раз оценивалась специалистами правозащитной организации Electronic Frontier Foundation (EFF). Среди мессенджеров в рейтинге безопасности приложение Дурова занимает отнюдь не последнее место.

Однако с данными в таблице не всё так просто. Эксперты далеко не объективны, и вот почему.

Таблица утверждает, что провайдер/компания WhatsApp не могут перехватывать и читать сообщения пользователей. Но около полугода назад журналисты The Guardian рассказали о новом исследовании криптографа Тобиаса Боелтера, которое показало, что компания способна читать сообщения из-за того способа, каким WhatsApp реализовал свой протокол шифрования end-to-end.

Суть в том, что WhatsApp может генерировать новый ключ шифрования, не уведомляя об этом отправителя и получателя сообщений. Благодаря этому, компания практически воспроизводит атаку «человек посередине» (англ. Man in the middle), получая доступ к секретным сообщениям своих клиентов. Иначе говоря, с сервера приложения силовым ведомствам США легко получить переписку любого пользователя.

Если WhatsApp попросят правительственные ведомства раскрывать записи сообщений, то он сможет предоставлять доступ, в связи с изменением ключей. (Тобиас Боелтер)

Материнская компания Facebook такое поведение WhatsApp с обменом ключами называет «приемлемым компромиссом для удобства пользователей, когда им приходится менять телефон или SIM - карту».

Более чем странное рассуждение, если учесть, что шифрование e2ee подразумевает обмен ключами именно для того, чтобы участники могли убедиться в конфиденциальности их общения. По замыслу оконечное шифрование не включает вмешательство третьего лица для «удобства» коммуникации. Иначе, что это за шифрование?

Добавьте резервное копирование сообщений, шифруемое опять-таки ключом известным WhatsApp, и от хваленного шифрования ничего не остаётся.

И последняя новость, все данные WatsApp будут перемещены на серверы Facebook. Ну а насчет «приватности» этой компании уже слагают легенды.

Мы к тому, что Whatsapp использует один и тот же протокол с Signal, разработанный одной и той же компанией Open Whisper Systems. Говорят, бэкдор не присущ Signal. Но вопрос остаётся — как опытные, именитые криптографы могли пропустить такую дыру, которая превращает конфиденциальность мессенджера в банальный обман?

Оконечное шифрование (e2ee) не включено по умолчанию

Пожалуй, самое распространённое обвинение Telegram — оконечное шифрование не стоит в настройках по умолчанию. Причину понять несложно, если иметь в виду, что приложение выполняет функции:

— социальной платформы, охватывая практически все стороны жизни;

— сервиса с широким спектром услуг;

— площадки для бизнеса;

— источника информации без цензуры;

— лаборатории для раскрытия творческого потенциала (каналы, боты, стикеры).

При этом мессенджер остаётся лёгким, быстрым, что опять-таки выгодно отличает его от конкурентов.

Соответственно, скорее закономерность, нежели упущение, что секретный режим не включён по умолчанию. В противном случае, многие из его социальных преимуществ, а также работа с облаком и кроссплаформенность были бы не доступны. Единственное, что стоило бы добавить, так это уведомление пользователя при регистрации о наличии различных режимов и их преимуществах.

Но самое главное — мессенджер остаётся безопасным: все сообщения пользователей всегда зашифрованы.

Каждый из режимов работы — секретный и обычный — имеет свой слой шифрования: секретный — end-to-end или клиент-сервер-клиент и обычный — сервер-сервер. При секретном режиме никакие данные не оставляют следов на серверах:их нельзя переслать, но можно запрограммировать на самоуничтожение. Если говорить об обычных чатах, то серверы сохраняют их историю и книгу контактов, но вся информация по-прежнему остаётся зашифрованной и недоступной третьим лицам.

Способствует этому распределённая сеть серверов, которые компания арендует по всему миру. Причём ключи шифрования и сама информация пользователей сохраняются отдельно, в разных юрисдикциях.

Что это даёт?

Очень многое.

Во-первых, могут быть сняты все обвинения, что сотрудники компании читают серверные данные пользователей. Во-вторых, эти данные недоступны властям, так как получить доступ к личным данным гражданина они смогут только при наличии очень серьёзных оснований. Потребуются решения судов сразу нескольких юрисдикций: страны-обвинителя; страны, где расположены серверы с данными пользователя; страны, на серверах которой хранится пароль шифрования.

Политика безопасности Telegram также включает 2FA. Это метод идентификации пользователя и дополнительная мера безопасности для защиты аккаунта от несанкционированного доступа. Однако сами пользователи часто легкомысленно пренебрегают двухфакторной аутентификацией, облегчая доступ к своим данным для властей и злоумышленников.

Команда Telegram не остановилась на достигнутом и продолжает искать пути, чтобы добавить секретность в обычные чаты.

Почему не обновляются исходный код Telegram?

Эксперты, мягко говоря, лукавят, утверждая, что невозможно проверить надёжность кода Telegram в виду его закрытости. Все необходимые данные для анализа протокола есть в открытом доступе. Лицензирование по GNU GPL 2.0 даёт возможность любому пользователю свободно изучать исходный код, модифицировать его и использовать.

Следует учитывать, что часть новой технологии всегда будет проприетарной для компании. От соблюдения этого правила зависит успех развития продукта.

Проприетарный — основанный на частной собственности и на идее коммерческого использования авторских и иных прав

Посчитайте — сколько WhatsApp и другие мессенджеры-конкуренты позаимствовали идей, функций Telegram? Прикиньте, какое число неофициальных клиентов растёт за счёт труда разработчиков Дурова? А после легче будет принять одну простую истину: если компания нацелена на развитие и первенство в отрасли, то в условиях жёсткой конкуренции она не просто имеет право, но обязана оставлять самые важные наработки для себя или задерживать публикацию обновлений исходного кода на какое-то время.

С последним замечанием некоторые не согласятся, но в it-отрасли задержка публикации исходного кода не редкость.

Так, тот же Wire открыл серверную часть кода только в марте этого года после независимого аудита протокола Proteus и Cryptobox API

И наконец, протокол Signal, не считая его исходного кода, по сути не документирован. Периодичность обновлений исходного кода Signal также не блещет регулярностью.

Если сравнить время публикации исходников Telegram для Android и Telegram для OS X, то разницы в периодичности публикаций с Signal не заметите.

Конечно, сами клиенты обновляются значительно чаще, чем исходники, но это право — компания не обязана раскрывать всю информацию, все исходные коды.

Потом, при обновлении клиентов практически неизбежны баги, связанные с ошибками кода. Тестирование не всегда их выявляет. Требуется какое-то время, чтобы при максимальной нагрузке они были обнаружены и исправлены.

А теперь вопрос на засыпку — кому еще, кроме разработчиков и экспертов по безопасности интересны обновления исходного кода?

Из недавнего твита Павла Дурова:

Во время недельного визита команды Telegram в США в прошлом году наших разработчиков дважды пытались подкупить сотрудники американских правительственных ведомств. Плюс к этому давление на меня со стороны ФБР.

В общем, всё сложно в мире тотального контроля и ограничений.

Кто на кого «гонит»?

Всё становится очевидным, если внимательно присмотреться к публикациям о Telegram, комментариям экспертов, время от времени появляющимся фейковым новостям о якобы взломах мессенджера. Выходит наоборот — не Дуров «гонит», а на Telegram идут бесконечные атаки конкурентов.

По-большому счёту, дело не столько в самом мессенджере — в конце концов, специалисты сумели бы оценить годную технологию — сколько в том, что разработчики Telegram из России.

Таков неизбежный результат промывания мозгов, когда политики десятилетиями противопоставляют одну страну другой, когда людей делят не по достижениям, а по принадлежности к стране-союзнику или враждебной стране.

Ох, уж этот дряхлый, но всё еще рабочий метод управления — «разделяй и властвуй».

Дуров не нужен властям в России. Он их пугает своими принципами, свободомыслием и авторитетом среди молодёжи. За несколько лет социальные технологи много сделали, чтобы развенчать образ тотема Рунета. Некоторые сегодня так и думают, что Паша Дуров мечтал продать свою долю ВКонтакте, чтобы свалить за границу и основать Telegram. Вот вам пример промывки мозгов.

А вы знаете, как было на самом деле?...

Также и Запад относится с подозрением к нероссийскому проекту Telegram. Конкурентам это на руку. Они имеют несравнимо больше ресурсов для информационных атак, чем маленькая компания.

Так что, наезд Дурова на Signal и штатовских экспертов в Twitter — всего лишь ответ основателя Telegram на постоянную дискредитацию его проекта. Войнушка затеяна не Дуровым, как многие ошибочно считают.

Относительно предположения Дурова о возможном бэкдоре в Signal — поживём, посмотрим.

На сегодняшний день Signal считается самым безопасным мессенджером. В октябре прошлого года Международной ассоциацией криптологических исследований был представлен доклад «Формальный анализ безопасности протокола Signal» о результатах аудита, проведенного группой исследователей из Великобритании, Австралии и Канады. Они сообщили, что им не удалось обнаружить заметных уязвимостей.

Скорее всего, для развенчания всякого рода слухов Telegram также стоит заказать подобную экспертизу, и проверить устойчивость приложения перед различными угрозами в контексте сети полностью контролируемой противником.

Итог

До сих пор никаких доказательств «плохого» шифрования Telegram нет. Есть фейковые публикации и комментарии в социальных сетях на эту тему. Но если вдруг такая уязвимость найдётся, то она сразу будет озвучена на профильных конференциях.