Bat Rabbit: Новый вирус вымогатель

Fake System

В числе пострадавших от деятельности вымогателя оказались российские информационные агентства «Интерфакс» и «Фонтанка», министерство инфраструктуры Украины, Государственная авиационная служба Украины, компьютерная система киевского метро, а также аэропорт города «Одесса». Я думаю, список пострадавших от вируса в ближайшее время будет стремительно пополняться.

Распространение Bad Rabbit

Изначально Бэд Рэбит распространялся через фальшивые пакеты обновления Flash используя социальную инженерию. Также инструментарий шифровальщика способен заражать компьютеры в локальной сети через SMB.

Это может объяснить, почему он так быстро распространился по нескольким организациям за такое небольшое время.

Как работает Bad Rabbit

Вирус использует утилиту Mimikatz (перехват паролей для открытых сессий) для извлечения учетных данных из памяти локального компьютера, а также ищет активные учетные записи администратора. Он пытается получить доступ к серверам и рабочим станциям в локальной сети используя SMB и WebDAV.

Поведение вымогателя Bad Rabbit очень похоже на своих предшественников Petya и NotPetya. Сначала он шифрует файлы на компьютере пользователя, а затем заменяет MBR (Master Boot Record).

Как только Bad Rabbit выполнил свою работу, он перезагружает компьютер жертвы и отображает требование об оплате. Баннер почти идентичен тому, который злоумышлении использовали в июньской вспышке вымогателя NotPetya, но несмотря на это, сам код BadRabbit во многом отличается. Специалисты компании Intezer утверждают, что существует только 13% повторного использования кода между Bad Rabbit и NotPetya.

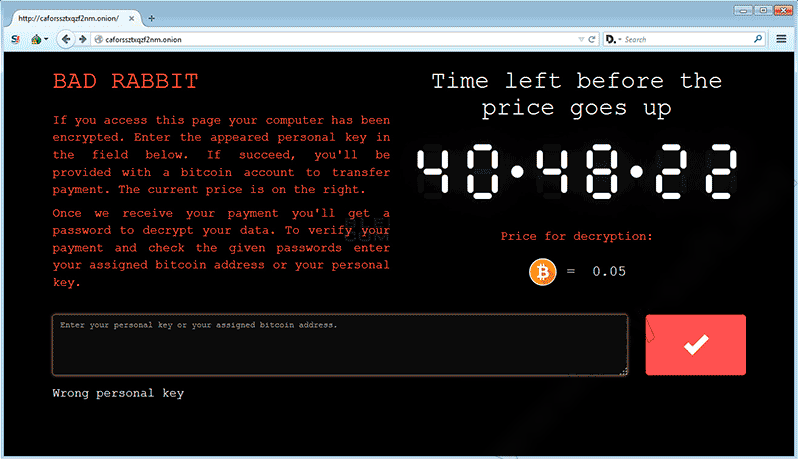

После заражения компьютера и завершения шифрования файлов, Bad Rabbit отправляет жертву на сайт Tor. Для расшифровки данных хакеры требуют заплатить 0,05 биткойн (около 280 долларов США). После истечении 40 часов плата увеличивается.

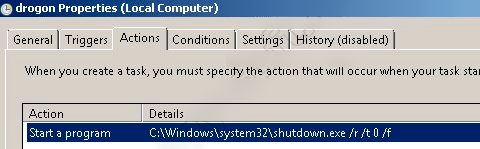

Ransomware Bad Rabbit основан на утилите шифрования DiskCryptor. Зловред запускает три запланированные задачи под названием Дрогон, Рагаль и Визирион (имя трех драконов из сериала «Игра престолов»).

Это не первый случай упоминания сериала вымогательским ПО. Один из сценариев, криптовымогателя Locky содержал что-то подобное.

Как себя ведет BadRabbit

1. Во время запуска вируса, на диске компьютера появляется файл динамической библиотеки C:\Windows\infpub.dat, который запускается через rundll32.

2. После этого файл infpub.dat устанавливает в системе исполняемый файл C:\Windows\dispci.exe и создает задание планировщика для его запуска.

3. Теперь создается еще одно задание планировщика, на это раз для перезагрузки компьютера.

Файлы криптовымогателя

C:\Windows\infpub.dat

C:\Windows\System32\Tasks\drogon

C:\Windows\System32\Tasks\rhaegal

C:\Windows\cscc.dat

C:\Windows\dispci.exe

Шифрование файлов:

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab

.cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu

.doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe

.jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm

.odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

Изменение реестра:

HKLM\SYSTEM\CurrentControlSet\services\cscc

HKLM\SYSTEM\CurrentControlSet\services\cscc\Type 1

HKLM\SYSTEM\CurrentControlSet\services\cscc\Start 0

HKLM\SYSTEM\CurrentControlSet\services\cscc\ErrorControl 3

HKLM\SYSTEM\CurrentControlSet\services\cscc\ImagePath cscc.dat

HKLM\SYSTEM\CurrentControlSet\services\cscc\DisplayName Windows Client Side Caching DDriver

HKLM\SYSTEM\CurrentControlSet\services\cscc\Group Filter

HKLM\SYSTEM\CurrentControlSet\services\cscc\DependOnService FltMgr

HKLM\SYSTEM\CurrentControlSet\services\cscc\WOW64 1

Как защититься от BadRabbit

- Необходимо создать в папке C:\Windows\ файл infpub.dat и в свойствах файла отметить галочку «Только для чтения».

- Мониторить создания новых заданий в планировщике (EventID 106).

- Ограничить использование программ для запрета запуска следующих файлов (по имени и хэшу):

install_flash_player.exe

630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

c:\windows\infpub.dat

579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648

c:\windows\dispci.exe

8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

cscc.dat (x86/x64)

x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806

x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

Рекомендации по защите от Bad Rabbit

- Не устанавливать предлагаемое на сайтах обновление Flash. Еще лучше полностью его удалить.

- Не отключать UAC.

- Защитить MBR (ссылка выше).

- Обновить Windows и установленные программы защиты (антивирусы, брандмауэры и т.д.).

- Сделать резервные копии операционной системы.

- Хранить важные данные на съемном носителе без постоянного подключения к компьютеру.

- Проверять все скаченные файлы и программы онлайн антивирусом, и перед установкой на компьютер тестировать с помощью виртуальной машины (например Virt-Manager).