Атака ресурса с WhatWaf

@webware

Добрый вечер,Уважаемые Друзья,Форумчане и Дорогие Гости.

Долго меня терзали мучения по-поводу появившихся новинок из инструментария.

Но как верно говорится,что если чем-то не устроил авторский труд-пройди мимо.

Поэтому,ранее планируемого обзора нового сканера уязвимостей ,не будет.

А хочу обратить ваш взор к такому интересному инструменту ,как WhatWaf.

Своим появлением он обязан всё тому же автору Zeus-scanner.

И дополняет неплохой своеобразный арсенал.

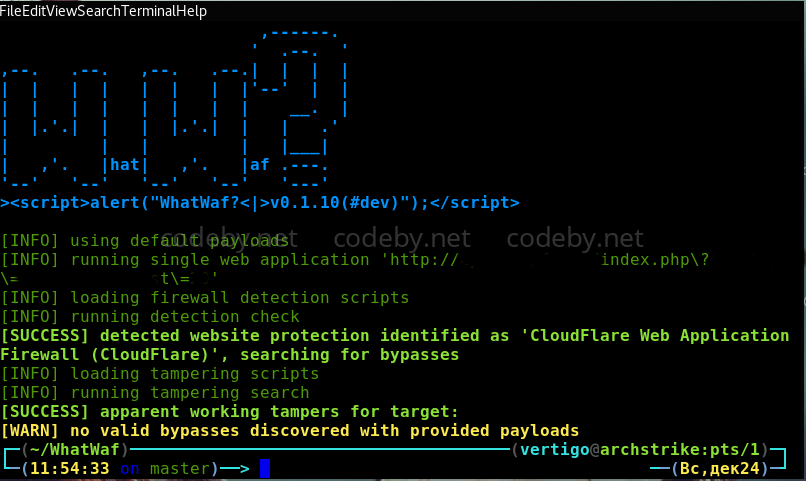

В его задачу входит обнаружение и обход Waf-защиты ресурса и поиск решений для этого.

Как известно,что если сканер уязвимостей указывает на таковую,это не значит,что она имеется.

А если и присутствует,то его могли дополнительно защитить .

И такой козырь сработает,если бы не утилиты подобные Whatwaf и способности других программ.

Совокупные методы автоматизации позволяют обойти защиты.

Утилита способна распознать более 40 видов брандмауэров и предложить более 20 способов обхода.

Whatwaf способен работать с соксами tor,

Принцип действия основан на стандартных видах запросов,таких,как SELECT * FROM

Отлично справляется он и с параметром UNION,правда любезно может предложить вам вручную проявить сообразительность.

Автор обзора,Администрация ресурса предупреждают,что инструмент рассматривается исключительно в рамках ознакомления и изучения проблем безопасности.

Запрещается применение инструмента в незаконных целях.

Как скачать и установить:

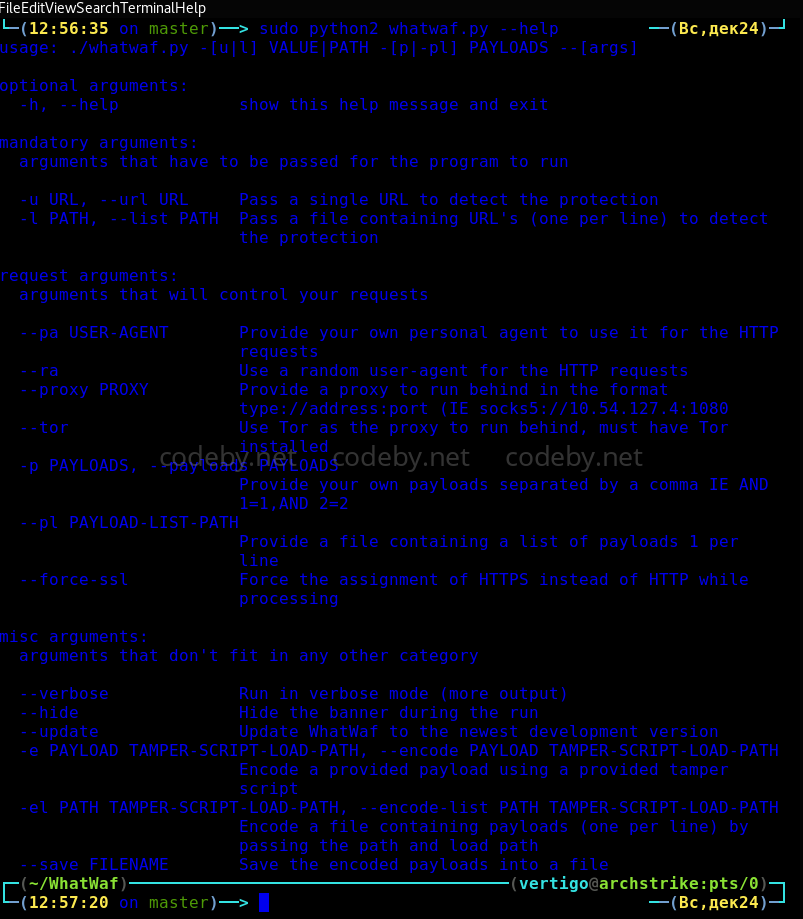

# git clone https://github.com/ekultek/whatwaf.git # cd WhatWaf # chmod +x whatwaf.py # pip2 install -r requirements.txt # python2 whatwaf.py --help (команда запуска)

Опции можно также посмотреть на скрине:

Как пользоваться:

Самый распространённый алгоритм без наворотов такой :

# python2 whatwaf.py -u "сюда ставим адрес с уязвимым параметром"

Если просто ввести URL ресурса,то ничего толкового не выйдет,или в уязвимости с числовым параметром ошибочно указать кавычку.

Затем,если защита waf присутствует,инструмент её постарается обнаружить (в редких случаях угадывает даже название).

И в заключении даст рекомедации для обхода.

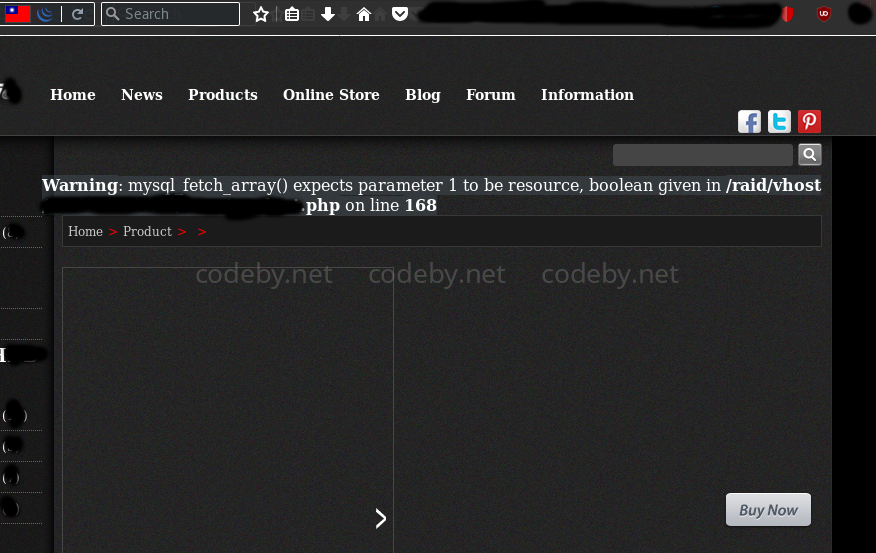

Используя перечисленные whatwaf варианты обхода,у меня получилось вывести ошибку числового входящего параметра.

Тестируемый ресурс жив и здоров,работает,не обрушен,вреда не нанесено (надо уважать труд,ломать-не строить).

В заключении обзора,тем ,кто так и не смог подружиться с Zeus-scanner для дальнейшей работы с WhatWaf,могу порекомендовать замечательный V3n0M.

Этот страшный инструмент был описан уже нашими Форумчанами @Z3T и @Inject0r.

Но повторюсь-придерживайтесь этики и норм морали.

Благодарю всех за внимание,желаю отменного настроения и до новых встреч.