Анонимность в сети. Tor&VPN. Whonix! Часть 4!

BezLich

Для краткости далее я буду писать везде VPN, вы уже знаете плюсы и минусы VPN, SSH, Proxy.

Мы рассмотрим два варианта подключений:

- сначала VPN, потом Tor;

- сначала Tor, а потом VPN.

- Для начала давайте определимся с некоторыми постулатами:

- 1. Сеть Tor обеспечивает высокий уровень анонимности клиента при соблюдении всех обязательных правил её использования. Это факт: реальных атак в паблике на саму сеть, ещё не было.

- 2. Доверенный VPN-(SSH)-сервер обеспечивает конфиденциальность передаваемых данных между собой и клиентом.

- Таким образом, для удобства в рамках данной статьи мы подразумеваем, что Tor обеспечивает анонимность клиента, а VPN — конфиденциальность передаваемых данных.

- Tor через VPN. Сначала VPN, потом Tor

- VPN-сервер при такой схеме является постоянным входным узлом, после него шифрованный траффик отправляется уже в сеть Tor. На практике схема реализуется просто: сначала производится подключение к VPN-серверу, далее запускается Tor-браузер, который автоматически настроит нужную маршрутизацию через VPN-тоннель.

- Использование такой схемы позволяет скрыть сам факт использования Tor от нашего Интернет-провайдера. Также мы будем закрыты от входного узла Тора, который будет видеть адрес VPN-сервера. А в случае теоретической компрометации Tor, нас защитит рубеж VPN, который, разумеется, не хранит никаких логов.

- Использование вместо VPN прокси-сервера, лишено смысла: без шифрования, обеспечиваемого VPN, мы не получим каких-либо значимых плюсов в такой схеме.

- Стоит отметить, что специально для обхода запрета Tor интернет-провайдерами придумали так называемые bridges (мосты).

- Мосты – это такие узлы сети Tor, которые не занесены в центральный каталог Tor, то есть не видны, а следовательно, труднее обнаруживаются.

- Несколько мостов может дать нам сам сайт Tor по адресу.

- Можно также получить адреса мостов по почте, отправив на адрес bridges@torproject.org или bridges@bridges.torproject.org письмо с текстом: «get bridges». Обязательно отправлять это письмо с почты от gmail.com или yahoo.com

- В ответ мы получим письмо с их адресами:

- «Here are your bridge relays:

- bridge 60.16.182.53:9001

- bridge 87.237.118.139:444

- bridge 60.63.97.221:443»

- Эти адреса нужно будет указать в настройках Vidalia – прокси-сервера Tor.

- Иногда происходит так, что и мосты блокируются. Для обхода этого в Tor введены так называемые «obfuscated bridges». Не вдаваясь в подробности, их труднее обнаружить. Чтобы к ним подключиться, надо, например, скачать,Pluggable Transports Tor Browser Bundle.

- Плюсысхемы:мы скроем от Интернет-провайдера сам факт использования Tor (или подключимся к Tor, если его блокирует провайдер). Однако, для этого существуют специальные мосты;

- скроем от входного узла Tor свой ip-адрес, заменив его адресом VPN-сервера, однако это не самое эффективное повышение анонимности;

- в случае теоретической компрометации Tor, останемся за VPN-сервером.

- Минусысхемы:мы должны доверять VPN-серверу при отсутствии каких-либо значимых плюсов такого подхода.

- VPN через Tor. Сначала Tor, потом VPN

- В таком случае VPN-сервер является постоянным выходным узлом в сеть Интернет.

- Подобная схема подключения может использоваться для обхода блокировки узлов Tor внешними ресурсами, плюс она должна защитить наш траффик от прослушивания на выходном узле Tor.

- Существует немало технических сложностей в установлении такого подключения, например, вы же помните, что цепочка Tor обновляется раз в 10 минут или то, что Tor не пропускает UDP? Самый жизнеспособный вариант практической реализации это использование двух виртуальных машин (об этом чуть ниже).

- Важно также отметить, что любой выходной узел легко выделит клиента в общем потоке, так как большинство пользователей идут на разные ресурсы, а при использовании подобной схемы клиент идёт всегда на один и тот же VPN-сервер.

- Естественно, что использование обычных прокси-серверов после Tor не имеет особого смысла, так как траффик до прокси не шифруется.

- Плюсысхемы:защита от прослушивания траффика на выходном узле Tor, однако сами разработчики Tor рекомендуют использовать шифрование на прикладном уровне, например, https;

- защита от блокирования адресов Tor внешними ресурсами.

- Минусысхемы:сложная реализация схемы;

- мы должны доверять выходному VPN-серверу.

Концепция Whonix

- Существует множество дистрибутивов ОС, основной целью которых является обеспечение анонимности и защиты клиента в Интернете, например,Tails и Liberte и другие. Однако наиболее технологичным, постоянно развивающимся и эффективным решением, реализующим самые передовые техники по обеспечению безопасности и анонимности, является дистрибутив ОС Whonix.

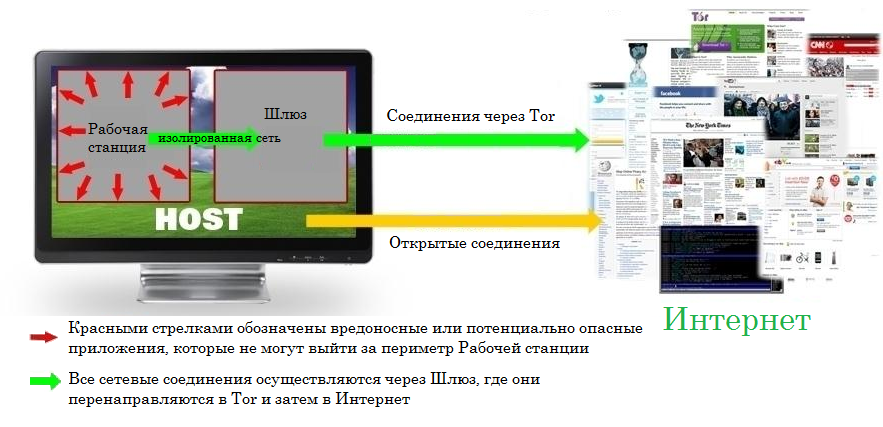

- Дистрибутив состоит из двух виртуальных машин Debian на VirtualBox, одна из которых является шлюзом, отправляющим весь траффик в сеть Tor, а другая – изолированной рабочей станцией, подключающейся только к шлюзу. Whonix реализует в себе механизм так называемого изолирующего прокси-сервера. Существует также вариант физического разделения шлюза и рабочей станции.

- Так как рабочая станция не знает свой внешний ip-адрес в Интернете, это позволяет нейтрализовать множество уязвимостей, например, если вредоносное ПО получит root-доступ к рабочей станции, у него не будет возможности узнать реальный ip-адрес. Вот схема работы Whonix, взятая с его официального сайта.

- ОС Whonix, как утверждают разработчики, успешно прошла все возможные тесты на утечки. Даже такие приложения как Skype, BitTorrent, Flash, Java, известные своими особенностями выходить в открытый Интернет в обход Tor, также были успешно протестированы на предмет отсутствия утечек деанонимизирующих данных.

- ОС Whonix реализует много полезных механизмов анонимности, наиболее важные:весь траффик любых приложений идёт через сеть Tor;

- для защиты от профилирования траффика ОС Whonix реализует концепцию изоляции потоков. Предустановленные в Whonix приложения настроены на использование отдельного Socks-порта, а так как каждый Socks-порт использует отдельную цепочку узлов в сети Tor, то профилирование невозможно;

- обеспечивается безопасный хостинг сервисов «Tor Hidden services». Даже, если злоумышленник взломает web-сервер, то он не сможет украсть закрытый ключ «Hidden»-сервиса, так как ключ хранится на Whonix-шлюзе;

- Whonix защищен от DNS-утечек, так как в своей архитектуре использует принцип изолированного прокси. Все DNS-запросы перенаправляются на DnsPort Tor’а;

- Whonix поддерживает «obfuscated bridges», рассмотренные ранее;

- применяется технология «Protocol-Leak-Protection and Fingerprinting-Protection». Это снижает риск идентификации клиента через создание цифрового отпечатка браузера или системы путем использования наиболее часто применяемых значений, например, имя пользователя – «user», временная зона – UTC и т.д.;

- есть возможность туннелировать другие анонимные сети: Freenet, I2P, JAP, Retroshare через Tor, или работать с каждой такой сетью напрямую. Более подробные данные об особенностях таких подключений находятся по ссылке;

- важно отметить, что в Whonix протестированы, документированы и, главное, работают (!) все схемы комбинирования VPN/SSH/Proxy с Tor. Более подробную информацию об этом можно получить по ссылке;

- ОС Whonix – это полностью открытый проект, использующий свободное ПО.

- Однако стоит отметить, что ОС Whonix имеет и свои недостатки: более сложная настройка, чем Tails или Liberte;

- требуются две виртуальные машины или отдельное физическое оборудование;

- требует повышенного внимания к обслуживанию. Надо следить за тремя ОС вместо одной, хранить пароли, и обновлять ОС;

- в Whonix кнопка «New Identity» в Tor не работает. Дело в том, что Tor-браузер и сам Tor изолированы по разным машинам, следовательно, кнопка «New Identity» не имеет доступа к управлению Tor. Чтобы использовать новую цепочку узлов, нужно закрыть браузер, изменить цепочку с помощью Arm, панели управления Тор, аналога Vidalia в Tor Browser, и запустить браузер снова.

- Проект Whonix развивается отдельно от проекта Tor и иных приложений, входящих в его состав, следовательно Whonix не защитит от уязвимостей в самой сети Tor или, например, 0-day-уязвимости в межсетевом экране, Iptables.

- Безопасность работы Whonix можно описать цитатой из его wiki: «And no, Whonix does not claim to protect from very powerful adversaries, to be a perfectly secure system, to provide strong anonymity, or to provide protection from three-letter agencies or government surveillance and such».

- Если вас ищут ведомства «их трёх букв», вас найдут

- Вопрос дружбы Tor и VPN — неоднозначный. Споры на форумах по этой теме не утихают. Я приведу некоторые наиболее интересные из них: раздел о Tor и VPN с официальной страницы проекта Tor;

- раздел форума дистрибутива Tails по проблеме VPN/Tor с мнениями разработчиков Tails. Сам форум сейчас уже закрыт, но Гугл сохранил кеш обсуждения.

⚡️Читайте самые интересные материалы про безопасность на канале BezLich ⚡️