Анонимность и безопасность в сети.

2109

План "курса":

- Начало: выбор ОС;

- Интернет: протоколы, адреса, типы соединений;

- "Подставное лицо": какой прокси-сервер выбрать;

- Анонимные ОС: обзор:

Whonix,

TAILS.

Не думаю, что ты хоть раз видел хакера, который будет орудовать на Windows или на MacOS. И правильно, ведь таких нет.

На данный момент самой безопасной ОС является Linux, если речь идёт о рядовом пользователе, а не о самом разыскиваемом киберпреступнике в мире или о тестировщике вредоносного программного ПО. Ведь, на линукс пишется мало вирусов, линукс не такая протекаемая, как окна и не отслеживает все действия пользователя вдоль и поперёк, в отличие от мака.

Да, представь, Windows - это не лучший выбор. И тем более MacOS. Хоть мак и славится своей безопасностью, вспомни инцидент с Эдвардом Сноуденом, раскрывшим правду об АНБ и проекте PRISM по собираниию информации о пользователях, в котором также приняла участие компания Apple.

Если тебе кажется, что окна - это удобная система и тебе будет тяжело с ней попрощаться ради неудобной линукс, то я тебя поправлю: линукс - такая же удобная система, в которой есть всё необходимое для работы на компьютере. Также можно установить линукс на свой компьютер в качестве второй ОС. Но лично я бы выбрал вариант с полным переходом на линукс.

Мы рассмотрим только нужные для курса протоколы. Канальные протоколы типа PPP (Point-to-Point Protocol) и PPTP (Point-to-Point Tunneling Protocol) - протоколы для соединения компьютера с сервером - мы рассматривать не будем, ибо они никак не помогут тебе разобраться в анонимности. Упоминул я их, потому что они фундаментальные, и ты просто должен их знать.

А рассмотрим мы протоколы TCP, UDP, HTTP, HTTPS, IPv4 и DNS.

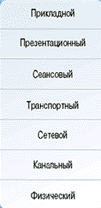

Вообще, иерархия протоколов такова:

Так вот, протокол HTTP - это прикладной протокол для передачи данных. Заметь, что в начале любых сайтов написано вот это: "http://" - это означает, что "общение" твоего компьютера с сайтом происходит как раз по этому протоколу. Сейчас, уже почти все сайты перешли на HTTPS - это тот же протокол HTTP, но данные в нём зашифрованы с помощью криптографических протоколов SSL и TLS. При условии, что сертификат сайта не подделанный, и ему доверяют, этот протокол предотвращает атаку man-in-the-middle (перехват трафика) и сниффинг (чтение трафика).

Протокол IPv4 (Internet Protocol Virsion 4)- это протокол, созданный для того, чтобы можно было обращаться к определённым адресам. Без него мы бы не смогли сёрфить в интернете, потому что компьютер элементарно не смог бы подключиться к нужному серверу, ведь он не знал бы его ip-адрес.

IPv4 использует в виде адреса четыре числа (и обеспечивает адресами 4 294 967 296 узлов. Да-да, миллиарда уже мало), а более новый протокол IPv6 позволит обеспечить адресами намного больше узлов сети. "Благодаря" этим протоколам сайтам в сети известен твой ip-адрес, но его легко можно скрыть - с помощью прокси-сервера, например. Но об этом чуть позже.

Протокол DNS (Domain Name System) - это протокол, который помогает тебе найти нужный тебе сервер, просто проанализировав доменное имя, которое ты ввёл. Да, понимаю, сейчас объясню на примере, так будет легче для понимания.

Допустим, ты ввёл в адресной строке свой любимый сайт Porn776.net, ip-адрес сервера которого - 123.123.123.123. Тебе легче ввести вместо этих чисел просто название сайта, верно? Так вот, DNS как раз-таки анализирует доменное имя, которое ты ввёл, и выдаёт тебе соответствующий по базе данных сайт, ip которого соответствует введённому тобой доменному имени.

Транспортные протоколы TCP (Transmission Control Protocol) и UDP (User Datagram Protocol) отвечают за передачу пакетов. Отличие их в том, что TCP нумерует эти пакеты и препятствует их спутыванию и повреждению, а UDP этого не делает, засчёт чего передаёт пакеты более быстро. Второй протокол подходит для просмотра видео, например. TCP использует в качестве "пункта назначения" ip-адреса.

Кратко: прокси-сервер - это сервер посредник. То есть трафик идёт через этот сервер, и внешнему миру виден не твой ip, а ip этого сервера. Грубо говоря. Ниже - более подробно.

Сервер - это компьютер, обрабатывающий сигналы от других компьютеров. Является также местом для хранения информации. Любой сайт в сети находится на сервере - логично, мы совершаем какие-либо действия на сайте, и информация на этом сайте где-то должна храниться.

Буду лаконичен:

- http-прокси;

2. https-прокси;

3. SOCKS-прокси;

Не побоюсь приплести в этот список три системы анонимизации:

- SSH-туннель;

- TOR:

- I2P.

Протоколы HTTP и HTTPS мы разобрали, пришло время и для протокола SOCKS.

SOCKS («SOCKet Secure») — сетевой протокол, который позволяет пересылать пакеты от клиента к серверу через прокси-сервер прозрачно (незаметно для них) и таким образом использовать сервисы за межсетевыми экранами (фаерволами).

Прокси сравним между собой для наглядности.

Шифрование трафика: https;

Скрытие ip: http (начиная с анонимных. А есть прозрачные, анонимные и элитные), https (тот же расклад), SOCKS4, SOCKS5.

Снаружи не видно, что используется прокси: SOCKS5.

Теперь рассмотрим другие методы скрытия ip.

Великий и ужасный TOR - система из трёх прокси-серверов, именуемых охранной (guard), релейной (middle) и выходной (exit) нодами. Трафик шифруется тремя слоями, и каждый узел (нода - узел) расшифровывает свой слой. Таким образом, exit-нода отправляет трафик в сеть в чистом, незашифрованном виде, что позволяет сниффать трафик и проводить MITM-атаки. Если оператор exit-ноды логирует трафик, то все пароли и подобную важную информацию он может использовать в неочнь благих для тебя целей. А стать оператором exit-ноды может любой: достаточно подправить парочку файликов в папке ТОРа. ТОР невероятно хорошо скроет твой ip, но имеет некоторые уязвимости, поэтому лучше после выходной ноды подключаться к SSH-туннелю. (exit-ноды Тора находятся в открытом списке, поэтому их ip блокируют многие сайты. Можно использовать мосты - сервера, ip которых не очень публикуются - для скрытия факта использования тора для внешнего мира или для провайдера (если через них входить в сеть тор).)

SSH (Secure Shell) - протокол, с помощью которого можно безопасно передавать любые незашифрованные данные. Этот протокол позволяет соединить два узла, шифруя передаваемый между ними трафик. Также Ssh можно использовать в качестве прокси - тогда подключаемый по ssh хост будет выступать в качестве Socks-прокси. Ssh также называют "VPN для бедных", ведь, по сути, VPN - это сеть узлов, а Ssh соединяет только два узла. Поднятие собственного VPN через VPS-server aka Dedicated Server (удалённый компьютер, можно сказать) как раз заключается в установке ssh-туннеля между хостовой машиной и vps-сервером. Для качественного перенаправления трафика советуется настроить соединение типа TOR+SSH (если говорить про браузер Sphere - об этом позже).

I2P (Invisible Internet Project) - анонимная оверлейная сеть. IP-адрес узла определить сложно или невозможно.

Мощно, правда? Но это только на первый взгляд. I2p - это на самом деле очень мощная анонимизационная система, но она анонимна только не выходя в интернет. Она анонимна лишь внутри своей сети. Как сказали создатели i2p: "Если Вам нужна анонимность - используйте TOR".

Whonix - дистрибутив Linux на основе Debian. Операционная система, состоящая из двух виртуальных машин: шлюза (Whonix-Gateway) и рабочей станции (Whonix-Workstation).

Виртуальная машина - это программа, имитирующая работу компьютера. На виртуальную машину ставится своя операционная система и в ней работаешь, словно на компьютере. С программной точки зрения так и есть.

Вся работа происходит на рабочей станции, поэтому на сайте производителя можно скачать текстовую версию шлюза и графическую версию рабочей станции для улучшения производительности хостовой машины.

Хостовая машина (в данном случае) - физический компьютер. Вообще хост - это компьютер или сервер, подключённый к локальной или глобальной сети.

Путь трафика из рабочей станции только на шлюз, путь трафика из шлюза в сеть - только через тор. Любые утечки исключаются, ибо трафик просто физически не может выскользнуть из рабочей станции, ведь рабочая станция и шлюз соединены по протоколу ethernet, и это прописано в настройках виртуальных машин в VirtualBox.

VirtualBox - программа для создания виртуальных машин.

Даже в случае компрометации системы вредоносной программой, злоумышленник не сможет заполучить твой ip- и DNS-адреса.

В чём суть утечки DNS? Как мы обсуждали ранее, DNS преобразует доменное имя в ip искомого сервера. То есть хост обращается к ближайшему DNS-серверу. Если у тебя испанский ip, а обращение идёт к российскому DNS-серверу, то можно считать, что произошла утечка твоего примерного местоположения по DNS.

Система Whonix не ограничивает тебя в плане использования исключительно данной рабочей станции. Ты также можешь использовать свою виртуальную машину в качестве её. Но анонимность чуть-чуть теряется, поэтому советуется использовать заводской дистрибутив.

Несколько советов по настройке: добавь русский язык - зайди в некое менб "Пуск" (снизу слева), набери в поиске "keyboard", выбери эту утилиту, перейди в "layout", добавь язык Russian и не забудь выбрать способ смены раскладки.

TAILS (The Amnesic Incognito Live System) - ОС на основе Debian.

Особенности ОС заключаются в том, что весь трафик машины заворачивается в ТОР, подменяется MAC-адрес устройства, ОС не оставляет никаких следов на машине, на которой использовалась, ибо запускается с внешнего носителя и загружается в оперативную память компьютера.

MAC-адрес - идентификационный номер компьютера (в данном контексте. MAC-адрес может принадлежать и, например, роутеру).

Исходя из названия системы, можно понять, что она забывает все свои предыдущие действия. И это так. После перезагрузки, TAILS полностью обнуляется, удаляя все следы своего использования.

Конечно, можно настроить Persistent Volume ("сохранение настроек"), но тогда теряется главная соль ОС - её заметание следов.

Минус TAILS в том, что в случае компрометации системы, злоумышленник может узнать и ip, и MAC-адрес устройства, и скачанные файлы. Эта уязвимость нейтрализуется тем, что система каждый раз при перезагрузке будет обнуляться.

Должен заметить, этой системой пользуются журналисты, и её использует Эдвард Сноуден.

Выбирай сам: ОС, которая спасёт тебя от активной деанонимизации, но её следы трудно не заметить на машине, или ОС, которой пользуются журналисты для редкой отправки секретных документаций и не предназначенная для постоянной работы, но следы её полностью стираются с машины. Даже при Persistent Volume данные сохраняются на флешке, но никак не на жёстком диске компьютера.

Не буду рассматривать такие ОС, как OS Qubes (система, которая открывает все процессы в изолированном режиме путём запуска их в отдельных виртуальных машинах: вредоносные программы становятся пустышками, ведь они не могут повлиять на какие-либо файлы в системе) или Линукс Кодачи, ибо эти ОС не такие анонимные, как упомянутые выше. OS Qubes вообще не шифрует трафик, она скорее безопасная, нежели анонимная. В Линукс Кодачи для анонимизации трафика используется VPN, а он, в свою очередь, сдаст тебя ментам при первом же обращении таковых. Мало ли, может ты не просто аноним, а киберпреступник? Так вот, мой друг с криминальными наклонностями, знай, что

VPN-сервисы - это не блюстители анонимности. Это в первую очередь бизнесмены, которые не будут рисковать своим хлебом, и при обращении правоохранительных органов сдадут все твои логи (историю), а зная твой ip, менты, считай, уже пришли к тебе. Так что выбирай, децентрализованный ТОР, трафик которого блокируют сайты, или же ВПН, трафик которого не блокают, но который сдаст тебя при первой же возможности.

В качестве браузера устанавливай Sphere Browser. Она подменит useragent твоей ОС, useragent любого известного браузера, подменит разрешение экрана, подменит canvas fingerprint (шрифт, размер букв, цветопередача монитора. Позволяет определить твой браузер, монитор, ОС), audio fingerprint (отпечаток твоей аудиосистемы) и многое другое. Она шифрует файлы cookies по стандарту шифрования AES-256, блокирует протокол WebRTC, API WebGL, подменяет язык, часовой пояс.

WebRTC - протокол, который соединяется с сервером напрямую без прокси, чтобы данные загружались быстрее. Само собой, выставляет на показ твой ip. WebGL палит характеристики твоего монитора (WebGL - это контекст элемента Canvas HTML, который обеспечивает API 3D графики без использования плагинов). API - описание способов, которыми одна компьютерная программа может взаимодействовать с другой программой.

Бесплатная версия отличается от платной тем, что в платной ты сам выбираешь нужные параметры, а в бесплатной всё даётся случайным образом. Ниже ссылка на бесплатную.

Ссылки:

TAILS: https://tails.boum.org/;

Whonix: https://www.whonix.org;

VirtualBox: https://www.virtualbox.org;

Sphere Browser: https://sphere.tenebris.cc.

ПАМЯТКА АНОНИМУ (при работе анонимно в Darknet'е или просто в Clearnet'е, но всё же анонимно):

1. Не заходи на аккаунты, на которые заходил со своего ip. Если ты заходил в свой ВК со своего ip, а тут вдруг включил VPN и зашёл с немецкого, то со стороны будет очевидно, что за этими ip-адресами находится один и тот же человек.

2. Javascript, flash должны быть отключены при работе в интернете. Через них могут сработать вредоносные скрипты (программы, если очень грубо). Также забудь про java и ActiveX. В Sphere всё это отключено (кроме javascript), так что можешь не беспокоиться. Лучше пользуйся Sphere, установленной на Whonix. Так ты будешь максимально анонимен. (А если ещё в Сферу ssh добавить...)

3. Не выдавай себя в реальной жизни. Относи свой ноутбук в ремонт (если на диске что-то серьёзное, вытаскивай его или закриптуй перед тем, как отнести ноутбук в сервис), проси переустановить ОС, если тебе это вдруг понадобилось, не умничай в беседах про компьютерную безопасность - так ты будешь вызывать меньше подозрений у всех. Короче, не подавай признаков хакера. А ты ведь не хочешь, чтобы Большой Брат думал, что ты знаешь, как скрыться от его глаз? Не глупи.

4. Сам не говори, кто ты и где ты. Техника техникой, но если ты сам скажешь своё местоположение (или свой телефон, или имя - какие-либо свои данные), то никакая техника не поможет. Думай своей головой и никому ничего в интернете не сообщай.

5. Следи за речью. Постарайся в общении с человеком в интернете не разговаривать так, как ты разговариваешь в жизни. Стиль речи - это достаточно узнаваемая черта. И про голосовые забудь. По голосу вообще можно узнать о человеке вплоть до его интересов.

6. Заклеевай камеру на девайсах и поменьше разговаривай рядом с ними. Злоумышленник, который получил удалённый доступ к твоему компьютеру, - например, с помощью ратника (RAT - Remote Administration Tool, вирус для удалённого управления компьютером), -запросто сможет следить за твоей жизнью через камеру и записывать твои разговоры через микрофон. Кстати, дяди из правоохранительных органов тоже обладают такой возможностью.

7. Не отправляй никому фотографии в виде файла и в целом аккуратно отправляй файлы. Про открытие неизвестных файлов говорить не буду, очевидно, что это надо делать осторожно. Но вот про отправку знают не все. Чем это опасно? Это опасно тем, что, отправляя свои файлы, ты можешь оправить и их метаданные (информация об информации, грубо говоря), а это может сказать об устройстве, на котором этот файл был создан, времени, когда он был создан, и даже с какого ip. А зная твой ip-адрес, злоумышленник может даже в твой компьютер проникнуть, просканируя твой ip сканером уязвимостей на наличие открытых портов.

8. Пользуйся антивирусом и обновляй свою операционную систему. Это обезопасит тебя от незамеченных тобой угроз и конкретно может спасти от взлома по wi-fi. Антивирус выбирай с умом - некоторые антивирусы были замечены в секретной отправке данных своим создателям. Конкретно в этом был замешан антивирус Касперского, один из мощнейших антивирусов. Помни: безопасность - не всегда анонимность.

9. Будь параноиком. Всех мер предосторожности не перечислишь, но если ты действительно хочешь оставить свои данные при себе, ты всегда сначала семь раз подумаешь, прежде чем что-либо сделать.

Весь материал предоставлен в ознакомительных целях и не призывает к действию.