По-настоящему ли анонимен TOR?

@ITSAFELY

Здравствуйте, сегодня хотелось бы затронуть такую тему, как анонимность в популярном браузере, используемом много для чего незаконного. Речь идет, конечно же, о браузере TOR.

Он действительно помогает скрыть реальный IP и обойти всяческие ограничения, а также скрывает DNS и много какой персональной информации об используемой системе. С помощью него еще можно заходить на .onion сайты. Но кто-то занимается откровенной чернухой через него, думая, что он как за каменной стеной, просто используя этот браузер, давайте разберемся, а так ли это на самом деле?

Схема работы довольно проста: пакеты в сети тор преодолевают большой путь от клиента до конечного сервера, ведь тор добавляет много посредников, чтобы создать условия, при которых вычислить трафик было максимально сложно. Но насколько анонимен пользователь внутри самой сети TOR?

Работает это все примерно так: в сети есть несколько типов узлов - хранные узлы, промежуточные узлы и выходные узлы. Запрос от клиента идет на охранный узел, через который трафик идет на промежуточный узел, и только после этого он попадает на выходной узел, который уже и "общается" с интернетом. Благодаря подобным маршрутам отслеживание владельцев пакетов становится крайне сложным: каждый узел имеет информацию только о том, откуда пришли данные и куда их надо направить. Ни один из участников банально не имеет информации для деанонимизациии пользователя. "Бутылочное горлышко" системы, то есть ее слабое место - это выходная нода. Она является доверенной, и даже если на всех остальных узлах даные зашифрованы и не могут быть прочитаны посредником, в случае, если целевой протокол не предусматривает шифрование трафика (http, ftp, telnet и т.п.), то выходная нода может встать по середине и мониторить или подменять трафик. По этой причине не советуют качать файлы с помощью TOR: они могут быть модифицированы выходной нодой. Хотя если смотреть на всю систему, как на единое целое, угроз для анонимости, по-крайней мере, очевидных, здесь нет.

Хотя, вы думаете, выходная нода - это самое слабое место? На самом деле нет. Хотя я и написал, что это так, все же, нельзя сказать, что это верно на 100%. Как и в любой другой системе, всегда самое слабое место - это пользователь. Как бы хорошо любое средство анонимизации не старалось скрыть информацию о вас, любая оплошность, допущенная пользователем, может стать серьезной угрозой анонимности. Например, по ошибке можно машинально ввести куда-то свой реальный e-mail. Даже если заметить эту ошибку до отправки формы, на странице может находиться скрипт, который служит для проверки e-mail по базе сайта, отправляя содержимое формы на сервер при любом его изменении. В таком случае анонимность при продолжении использования этой конфигурации сети уже под очевидным сомнением. Случайно открытая в обычном браузере onion-ссылка, затерявшаяся в истории браузера, и тому подобные вещи при детальном изучении компьютера на предмет странностей, могут раскрыть факт использования тора на компьютере, а в зависимости от содержания сайта, раскроют ещё немало интересной информации.

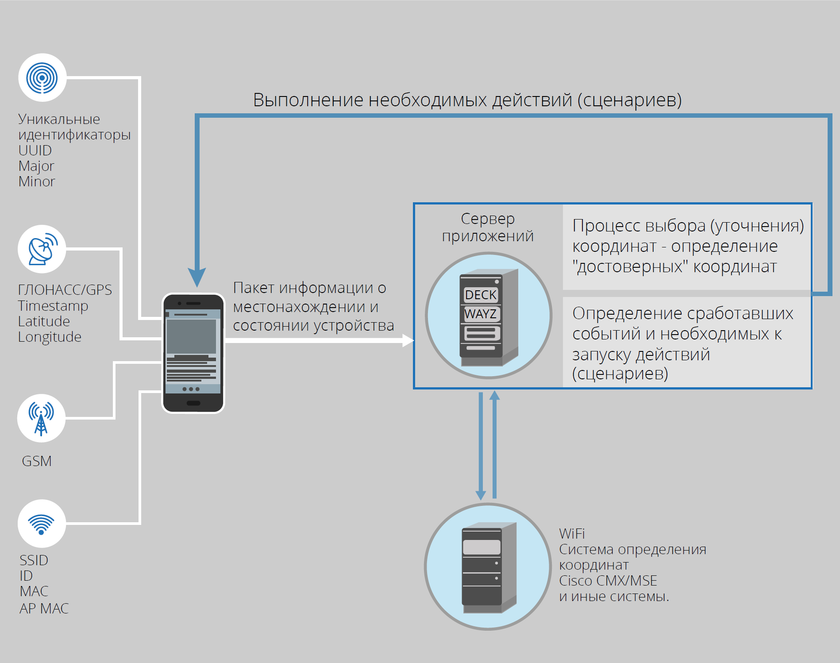

Ладно, с неосторожностью и человеческим фактором разобрались. Но если вы бдительны? Всегда все тщательно проверяете и стараетесь не ошибаться, и, предположим, что у вас это даже получается, то есть ли чего бояться вам? Да. На сервере определить факт использования тор не составит труда, но это ещё не значит, что после этого пользователь будет как на ладони. Многие сервисы, например, так любимый мошенниками в последнее время Авито, даже не дадут вам зайти на их сайт с IP-адрса TOR. Анонимность не в этом. Анонимность обеспечивается трудностью определения уникальных данных пользователя. Но в случае их обнаружения, они могут выдать человека и без необходимости вылавливать личные данные от самого пользователя. Очевидно, что если зайти, например, на форум через Tor, но использовать данные своей основной учетной записи, то никакой анонимности Tor вам дать не сможет. Даже если в учетной записи не использовались персональные данные, у администрации скорее всего ведется лог, где указано кто и под каким ip что делал. Стоит туда просочиться вашему реальному ip или другим персональным данным, и анонимности наступает конец. Опять все упирается в человеческий фактор. Но помимо таких очевидных признаков, если ещё не мало менее очевидных. Таковыми служат уникальные идентификаторы системы.

Это (уникальные идентификаторы системы) - серьезная угроза анонимности. Но что это за идентификаторы-то такие? Серди них системное время, часовой пояс, установленные плагины и тому подобное. Tor, как транспорт для трафика, не стремиться сокрыть подобные данные о клиенте. Он построен на основе Firefox и настроен таким образом, чтобы не выдавать лишней информации. Насколько он хорош в этом? На самом деле там продуманы многие мелочи, что делает процесс идентификации пользователя кране сложной задачей.

Но сложной, к сожалению, не означает "невозможной". Вот некоторые хитроумные техники для трекинга пользователей, которые сработают даже в Торе:

- CPU benchmark - название говорит само за себя. Это запуск трудоемких/ресурсоемких операций в браузере и измерение времени их выполнения. Разные компьютеры имеют разное железо, настройки производительности и т.п., поэтому результаты на разных машинах могут сильно отличаться.

- getClientRects - с помощью этой функции можно узнать данные, которые зависят от многих настроек браузера и системы. Но в силу унифицированности настроек Tor Browser эффективность этого метода в нём ниже, чем в обычных браузерах.

Размер окна в TOR при запуске фиксирован, и это не просто так, потому что размер экрана так же может служить инструментом для отслеживания браузера. Tor с нестандартным разрешением сильно выделяется, поэтому лучше всегда оставлять стандартное разрешение. Помимо использования технических параметров для слежки могут отмечаться и поведенческие особенности. Например, характерные черты в перемещении курсора. Такой анализ вряд ли можно производить автоматически, но экспертный взгляд может выявить и это. И да, сайты умеют отслеживать ваш курсор. Бывало такое, что вы резко тянетесь к списку вкладок сверху, чтобы закрыть вкладку, на которой вы находитесь, а на сайте сразу же поялялось модальное окно со скидкой/каким-либо бонусом? Так вот это достигается за счет трекинга курсора. Итак, уникальные параметры есть, но в действительности процес поиска по ним сложный и требует много данных. В конечном счёте все будет зависеть от того, как усердно будут искать человека с того конца провода. Каждый уникальный параметр по отдельности имеет низкую точность при идентификации пользователя, но в комбинации могут достигаться высокие показатели узнаваемости. Зачастую при детальном изучении нетрудно идентифицировать все действия одного пользователя, даже если использовались разные акканты и менял выходные ноды TOR. Главный вопрос, а сложно ли связать эти данные с конкретным человеком? Это уже зависит от осторожности пользователя. Про основные методы утечки личных данных я сказал, надо просто быть аккуратным и не выдавать себя самому, а сеть тор достаточно надежно спрячет вас. Если используете форумы и различные сайты, где общаетесь, и не хотите, чтобы об этом узнал кто-то вне сети Tor - придумайте совершенно новую манеру письма, перемещения курсора и сделайте "себя", свою вторую личность, максимально уникальной.

Что хотелось бы сказать, подводя итоги? Как и всегда, никакая система не будет идеальна из-за пользователя. Да, браузер хорошо выполняет свою задачу по скрытию трафика и его маршрутизации, но вычислить пользователя все равно можно. Очень сложно, но можно. Система сама выдает пользователя, и ни один браузер этого не исправит. И, конечно же, личные данные. Оставите их на самом анонимном ресурсе хоть с лучшим шифрованием трафика и с полностью нового анонимного устройства, выбросив его после этого, но вы все равно будете как на ладони. Уникальные черты есть во всем. В каждом движении мыши. Но с этим можно бороться: поставьте виртуальную систему, ограничив ей производительность (или даже купите сервер, зашифровав подключение к нему), искусственно замедлите курсор мыши и придайте ему плавности, используйте VPN перед Тором и разработайте новую манеру письма и общения. Да, это необходимо только если вы занимаетесь чем-то, за что по-настоящему будете интересны ля людей в погонах. Но тогда анонимность будет близка к степени невозможности обнаружения. Не паранойте, используйте анонимность, и удачи в работе, спасибо за прочтение, скоро увидимся!