Shodan - поисковик для хакера

https://t.me/w2hackЧто такое Shodan?

Shodan - это специальная поисковая система, которую можно использовать для нахождения подключенных к интернету устройств и точной информации о различных веб-сайтах. При помощи Shodan можно узнать, какую операционную систему использует то или иное устройство, или найти местные FTP с открытым анонимным доступом. Shodan можно использовать как Google, только Shodan индексирует метаданные серверов. Для достижения лучших результатов, следует использовать фильтры в строчном формате.

Shodan это своего рода «черный» Google, позволяющий искать серверы, веб-камеры, принтеры, роутеры и самую разную технику, которая подключена к Интернету и составляет его часть.

Сервис Shodan работает 24 часа в сутки 7 дней в неделю, собирая информацию о 500 млн подключенных устройствах в сети Интрнет на всех контетнетах ежемесячно.С помощью простого поискового запрос сервис позволяет найти Бесчисленные светофоры, камеры безопасности, домашние системы автоматизации, системы отопления – все это подключено к Интернету и легко обнаруживается. Есть даже кейсы, когда пользователи Shodan нашли системы управления аквапарка, газовой станцией, охладителя вина в отеле и крематория. А пециалисты по кибербезопасности с помощью Shodan в своем время обнаруживали в сети командно-контрольные системы ядерных электростанций и ускорителя атомных частиц. И особенно примечателен в Shodan с его пугающими возможностями тот факт, что очень немногие из упомянутых систем имеют хоть какую-то систему безопасности.

Как работает Shodan?

Если сделать простой поиск по запросу «default password», можно найти бесконечное число принтеров, серверов и систем управления с логином «admin» и паролем «1234». Еще больше подключенных систем вообще не имеют реквизитов доступа – к ним можно подключиться с помощью любого браузера.

Shodan и возможности удаленного подключения к устройствам видео-регистрации

Знаменитый поисковый сервис Shodan не так давно запустил раздел, позволяющий пользователям просматривать изображения с уязвимых подключенных к интернету веб-камер. За короткое время работы в кадр уже попали плантации конопли, задние дворы банков, детские спальни, кухни, гостиные, бассейны, школы и колледжи, лаборатории, магазины.

Shodan ищет подключенные к сети устройства с открытыми портами. Если подключиться к порту можно без пароля и он транслирует видео, то робот делает скриншот и двигается дальше. Помимо вопросов о правомерности подобных действий со стороны администрации Shodan, новый раздел проекта подчеркивает сегодняшний уровень безопасности Интернета Вещей.

Исследователь информационной безопасности Дэн Тентлер в разговоре с изданием Ars Technica сказал, что с помощью Shodan теперь можно увидеть «все, о чем только можно подумать».

Уязвимость камер заключается в том, что они используют для передачи видео протокол RTSP (Real Time Streaming Protocol) без надлежащей аутентификации. В итоге изображение с этих устройств доступно любому, кто к ним подключится.

По оценкам Тентлера, в настоящий момент число таких незащищенных веб-камер исчисляется миллионами.

Shodan опрашивает порты устройств и на основе полученных ответных баннеров делает выводы об устройствах и сервисах. Поисковик платный, годовая подписка обойдется в 20$, однако, попробовать его в действии можно и за так: после бесплатной регистрации доступно 50 результатов поиска. Историю создания и биографию автора найдете сами, если будет интересно, а пока перейдем к делу.

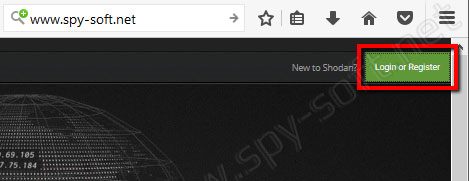

Регистрация в Shodan

Знакомство с Шодан начинается с регистрации. Взглянуть на базовые возможности можно и не регистрируясь, но самые интересные функции открываются после хотя бы бесплатной регистрации. Кроме бесплатной существует и платная регистрация, но об этом позже.

Итак, переходим на официальный сайт Shodan. Следует помнить, что официальный сайт находится по адресу shodan.io. Доменная зона не com и не net, а именно io!

Сразу идем регистрироваться нажав в левом верхнем углу на зеленую кнопку «Login or Register» (Зайти или зарегистрироваться).

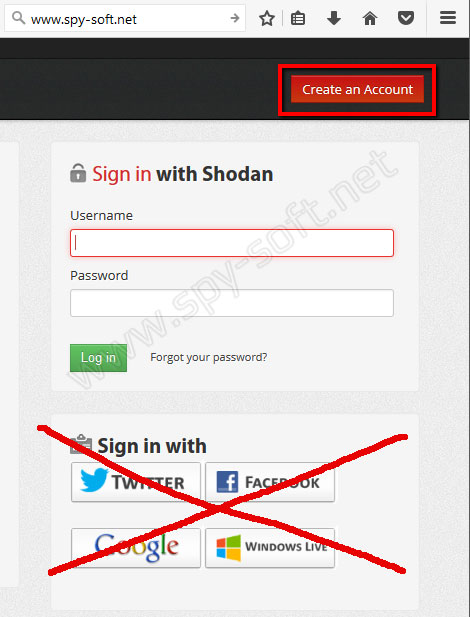

В появившемся окне вам предлагают авторизоваться с помощью существующего аккаунта поисковика или сделать это используя аккаунты социальных сетей. Друзья мои, как я уже неоднократно говорил авторизация на сайтах с помощью социальных сетей вещь нездоровая. Я не советую это делать ни на каких сайтах, а на подобных сервисах не рекомендую это делать категорически. При всем моем уважении к разработчикам.

Поэтому нажимаем на кнопку «Create an Account» (Создать аккаунт).

На странице создания аккаунта заполняем все необходимые поля и нажимаем на кнопку «I Accept…».

Практика

Результаты поиска можно фильтровать с помощью следующих конструкций:

· country: страна, в формате RU, UK, US и т.д., например: nginx country:RU

· city: город, например: nginx city:«Moscow» country:RU

· os: операционная система, например: microsoft-iis os:«windows 2003»

· port: порт в формате 21, 80, 443 и тд, например: proftpd port:21

· hostname: позволяет искать с учетом домена, например: nginx hostname:.de

Пример 1: Устройства Cisco

Для того, чтобы понять первый пример необходимо вспомнить, как основные коды HTTP-ответов:

· 200 OK Request succeeded;

· 301 MovedPermanently Assigned a new permanentURI;

· 302 FoundResides under a different URI;

· 401 Unauthorized Request requires authentication;

· 403 ForbiddenRequest is denied regardlessof authentication.

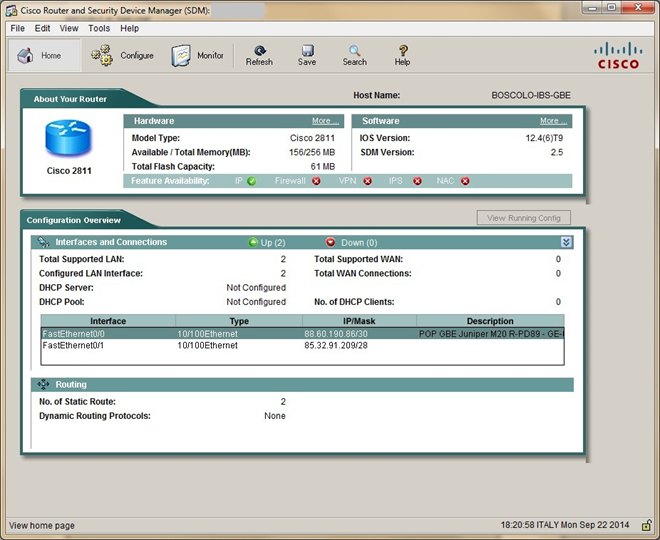

В данном примере мы попробуем найти устройства-cisco с web-интерфейсом для доступа к которым не требуется авторизация.

Для начала посмотрим, как выглядит типичный «401 Unauthorized» баннер устройства-cisco, если в строке поиска мы введем просто «cisco»:

HTTP/1.0 401 Unauthorized

Date: Thu, 20 Oct 1994 05:18:36 GMT

Server: cisco-IOS

Connection: close

Accept-Ranges: none

WWW-Authenticate: Basic realm=«level_15_access»

Обратите внимание, что строка «WWW-Authenticate: Basic realm=»level_15_access" указывает на необходимость ввести логин и пароль.

В свою очередь, устройство авторизация в котором не требуется, вернет нам баннер со статусом 200 (для этого в строке поиска вбиваем «200 cisco», еще строка Last-Modified — верный признак, что это «наш клиент»:

HTTP/1.0 200 OK

Date: Mon, 08 Sep 2014 22:28:16 GMT

Server: cisco-IOS

Connection: close

Transfer-Encoding: chunked

Content-Type: text/html

Expires: Mon, 08 Sep 2014 22:28:16 GMT

Last-Modified: Mon, 08 Sep 2014 22:28:16 GMT

Cache-Control: no-store, no-cache, must-revalidate

Accept-Ranges: none

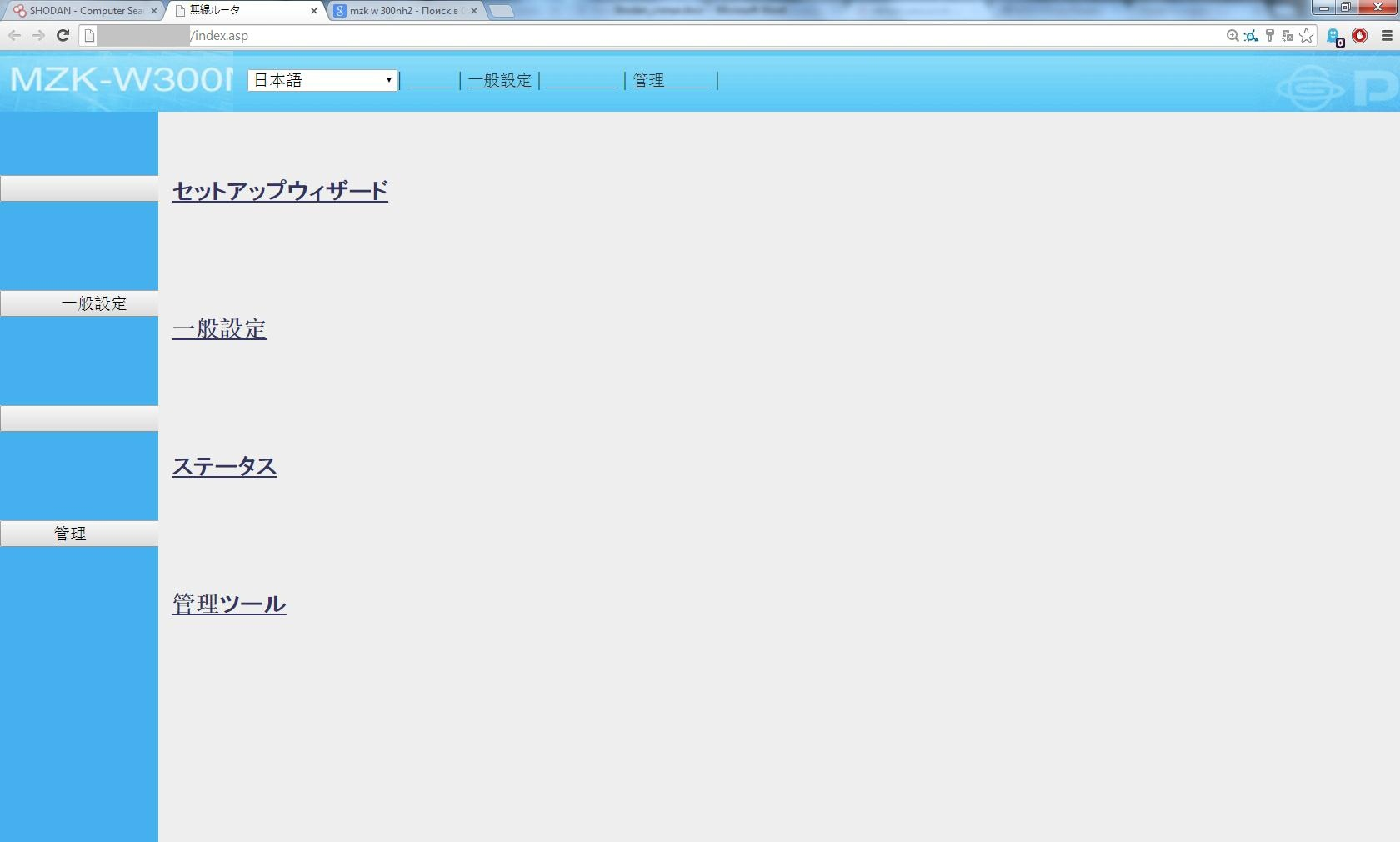

Достаточно перейти по ссылке ip-адрес:80 и мы попадаем в web-консоль управления устройством. Я скачал Cisco SDM для удобства.

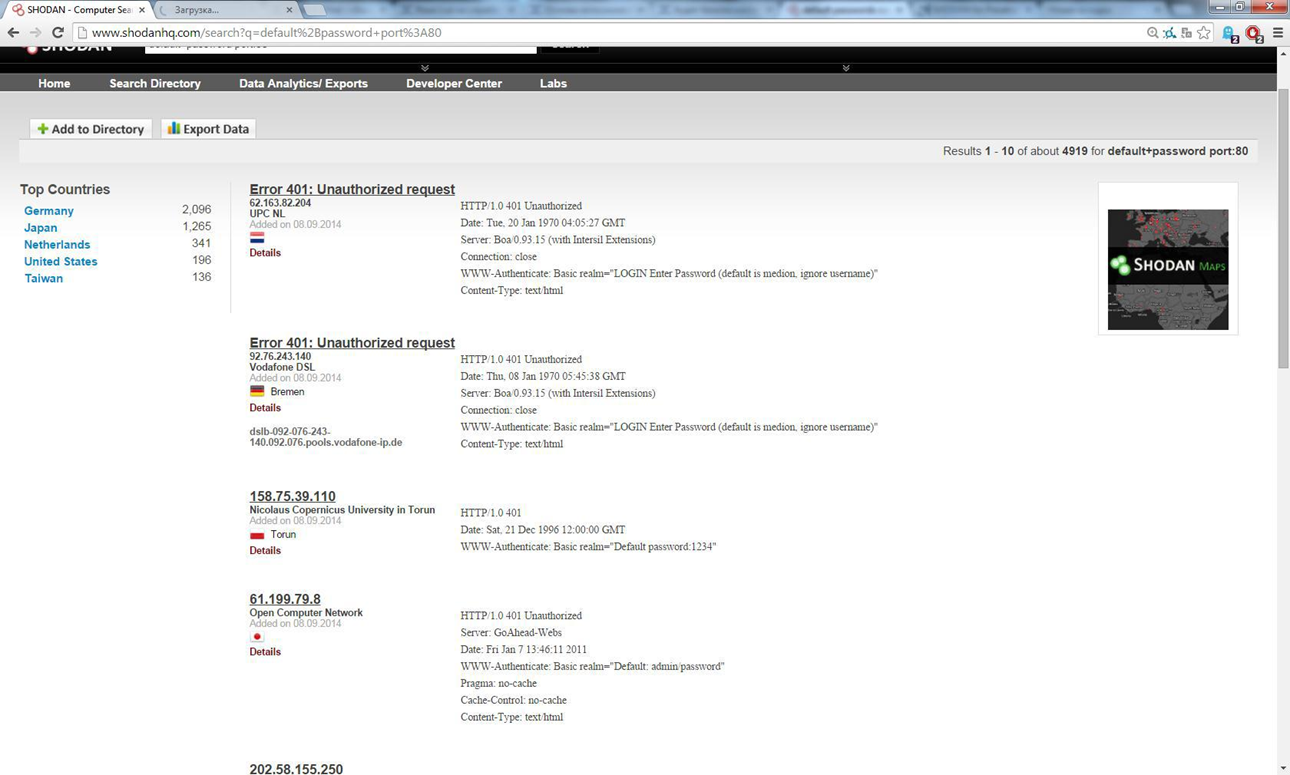

Пример 2: Пароли по умолчанию

К интернету подключено множество устройств с дефолтными логинами и паролями, давайте попробуем что-нибудь найти. Для этого в строке поиска пишем «default+password». Добавим также port:80, чтобы выбрать устройства с www-аутентификацией.

В результате мы увидим множество баннеров, содержащих искомую фразу, и, как показывает практика, большой процент устройств будут иметь логин/пароль вида admin/password, admin/pass, и т.д.,

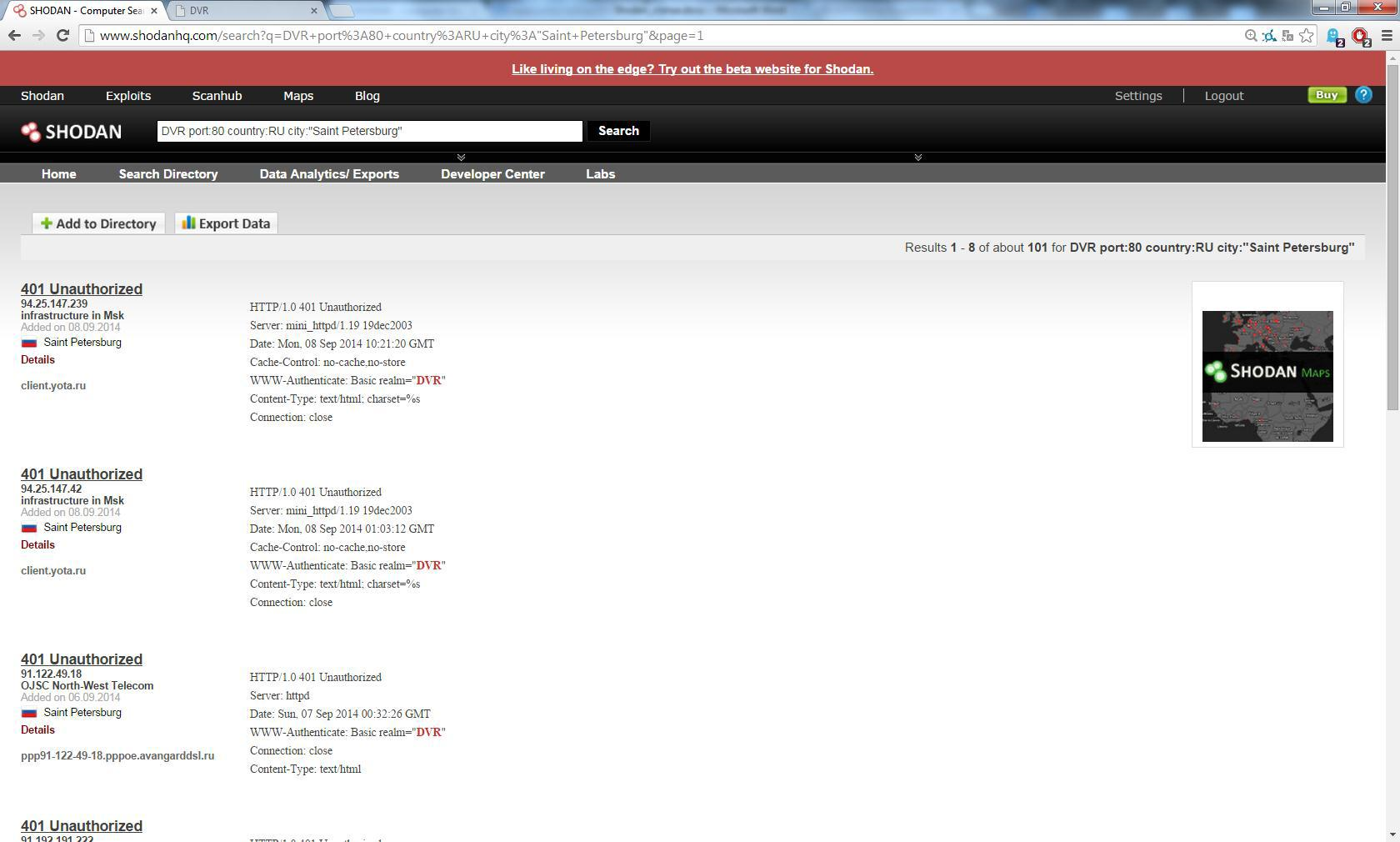

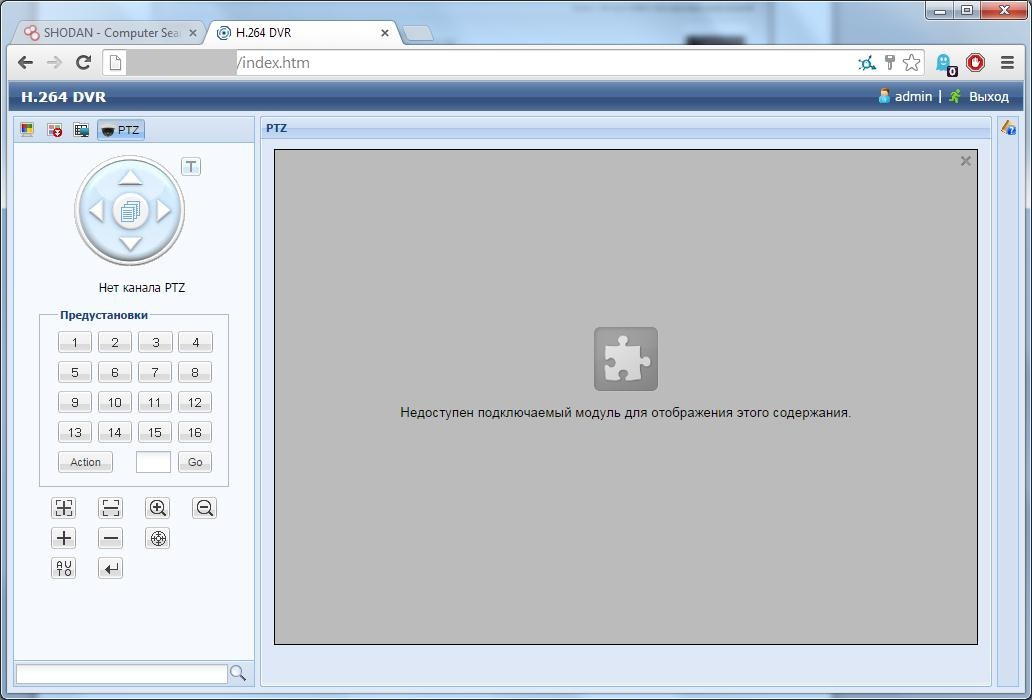

Пример 3: Камеры видеонаблюдения

Если в случае сетевых устройств пользователи в большинстве случаев устанавливают более-менее надежные пароли, то с остальным оборудованием дела обстоят намного хуже. В этом примере мы посмотрим в камеры видеонаблюдения. По работе мне часто приходится сталкиваться с видеорегистраторами фирмы DVR, некоторые из них имеют выход в сеть. Пишем в строке поиска: DVR port:80 country:RU city:«Saint Petersburg» И получаем список видеорегистраторов в СПБ, обнаружилось около 200 устройств.

Стандартные учетные записи на таких устройствах admin и user, пароли: admin, user, 1111, 1234, 123456, 8888 (можно найти в инструкциях). Уже на первой странице устройство со стандартной учетной записью:

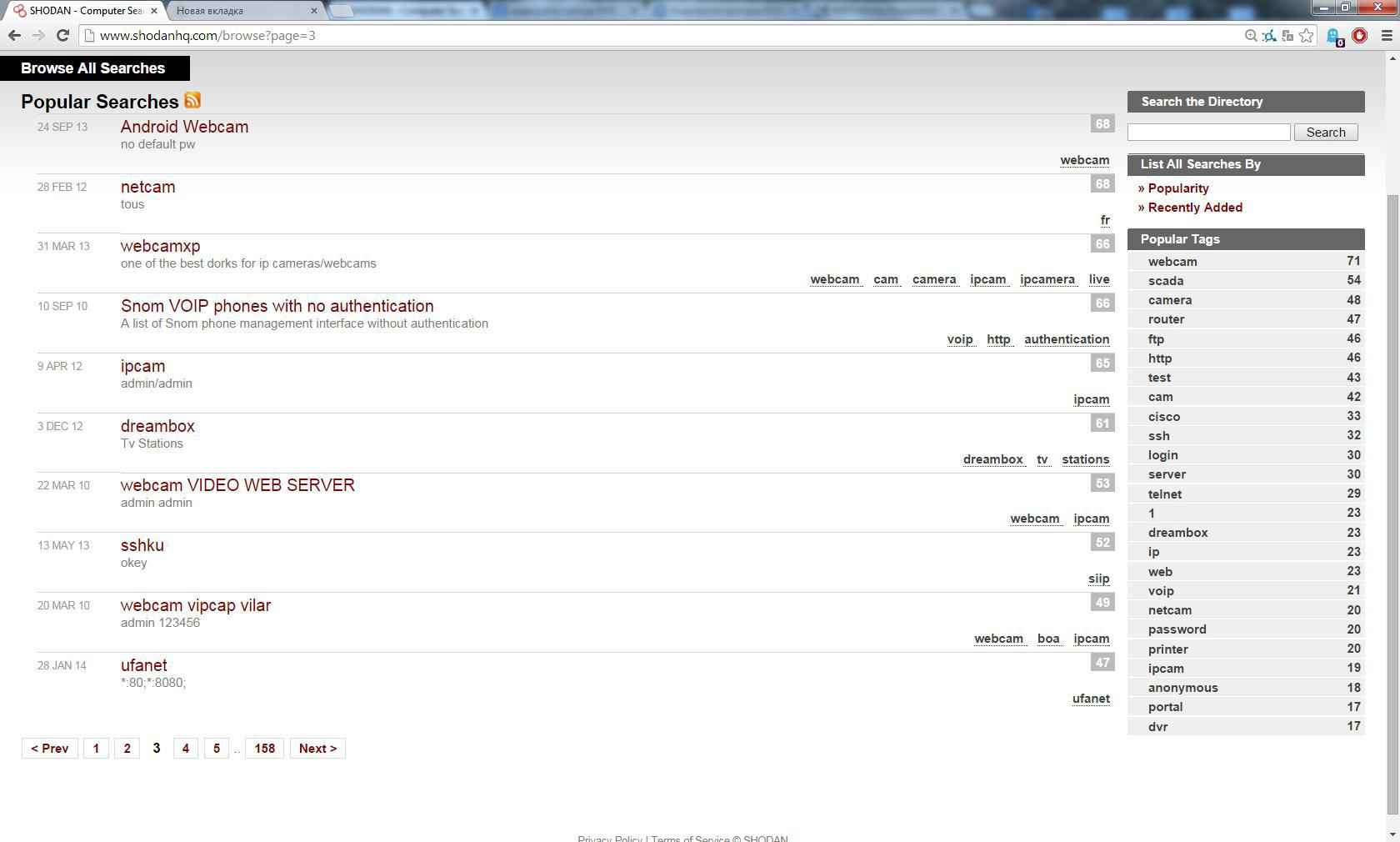

Пример 4: Популярные запросы

В разделе Popular Searches, можно подсмотреть варианты запросов, вот, например, поиск ip-видеокамер фирмы avtech на территории США: linux upnp avtech country:US, добавим к нему привычный фильтр port:80:

И снова на первой странице поиска попадается устройство, в котором получилось залогинится с помощью admin/admin:

Продолжение следует...