Получение доступа и закрепление в сети Wi-Fi. Часть 1.

Kevin MitnickВ этой статье рассмотрим, как проще всего взломать Wi-Fi сеть, как можно брутить пароли. Я выложу словари для брута и сделаю интересный анализ по полученным и расшифрованным паролям. Я надеюсь, что эта информация будет полезной и вы сможете извлечь с нее практическую ценность.

Это вводная статья цикла о получении доступа к Wi-Fi сетям. Скажу сразу, что занятие это довольное интересное, но имеет свои нюансы и сложности. Несмотря на это есть достаточно большая вероятность того, что доступ к требуемой сети будет получен.

Как всегда, статья предоставлена исключительно в образовательных целях. Я не несу никакой ответственности за ваши действия.

Вступление

Начнем немного с раздумий. Вообще, если у вас есть цель получить доступ к конкретной сети, то вы наверняка знаете, где она расположена. Если не знаете, то можно воспользоваться методом определения местоположения по BSSID, который я описывал раннее. Далее если у вас есть расположение, то можно воспользоваться отличным сервисом 3wifi. Можно быстро посмотреть на карте и узнать, возможно кто-то уже сделал это.

Несмотря на то, что этот сервис использует данные с RouterScan можно дополнительный раз пройти по конкретного IP и возможно узнать, есть ли уязвимости роутера конкретной точки доступа. Если они будут, то RouterScan сможет самостоятельно получить доступ к Wi-Fi сети.

Шансы того, что наша цель окажется в этих рядах есть, но она достаточно небольшая. Поэтому действовать мы будем другими путями. Как показывает анализ, которые будет предоставлен ниже, большинство пользователей выставляют не очень сложные пароли, которые могут быть легко подобраны с помощью традиционного перебора. Но не всегда есть возможность использовать вычислительные ресурсы возле целевого пользователя, тем более если это организация или другое место.

Чтобы выйти с этой проблемы можно перехватить - handshake. После этого его можно расшифровать с помощью разнообразных утилит и сервисов. После успешного получения пароля можно воспользоваться им и получить доступ.

Как перехватить handshake?

WPA/WPA2 использует 4-стороннее рукопожатие для проведения аутентификации в сети. В сети достаточно много информации об этом процессе, который состоит из нескольких этапов. Простыми словами, это процесс, когда точка доступа и клиент обмениваются разнообразной информацией в момент подключения. Нам нужно знать об этом две вещи:

- Рукопожатие можно перехватить тогда, когда подключаться клиент, который знает пароль к точке доступа.

- Рукопожатие содержит достаточно информации для расшифровки пароля.

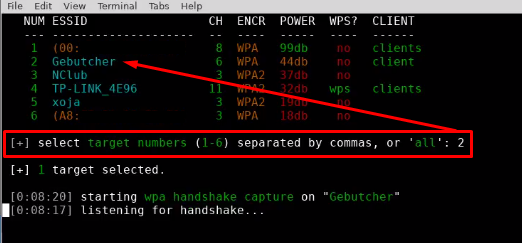

Для этого мы будем использовать утилиту wifite. Она достаточна простая в использовании и умеет выполнять достаточно действий в автоматическом режиме.

Алгоритм работы:

- Запускаем wifite, которая установлена в kali linux.

- Программа автоматически переводит карту в режим мониторинга и начинает сканирование.

- Выбираем точку, от которой нужно получить handshake.

- Ждем получения handshake. Если при сканирование есть статус: "Client", то кто-то уже подключен к точке доступа. Программа автоматические отключает существующих абонентов или ждет когда они авторизуются.

Как расшифровать handshake?

Расшифровка а лоб не совсем эффективная. Можно потратить много времени и не получить результата.

Как вариант, можно найти ветки на разнообразных форумах, где пользователи помогают расшифровывать handshake. Это может быть, как платно так и бесплатно.

Но брутить мы будем с помощью утилиты Hashcat на своем компьютеры. Эта утилита использует видеокарты для подбора пароле. Если сравнивать с брутом на процессоре, то это в 10-20 раз быстрее. Данная утилита работает на Windows и Linux. Но с последней операционной системой могут быть проблемы. Поэтому в примере будет рассматриваться версия на Windows.

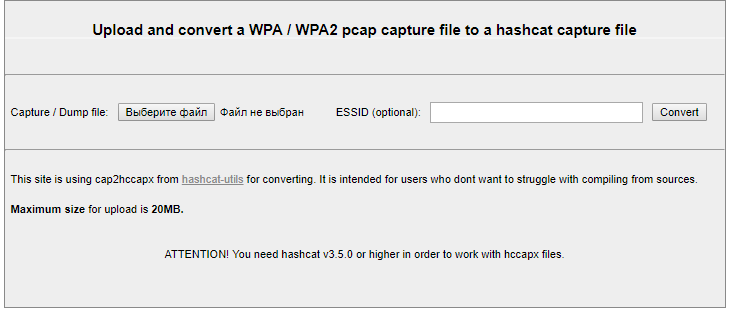

Для начала необходимо использовать ссылку на официальном сайте для преобразования нашего файла с форматом .cap на .hccapx. Для этого достаточно только загрузить наш файл с компьютера. После завершения вы получите текстовый файл.

Далее скачиваем саму программу на официальном сайте. После необходимо ее распаковать и открыть с помощью командной строки. В корневой папке два каталога, для 32 и 64 битной версии Windows.

С помощью этой команды можно увидеть справку:

C:\hashcat\hashcat64.exe --help

Как видно на скриншоте выше в справке можно найти разнообразные варианты, которые имеет брутить данная утилита. Нам нужен стандарт WPA2. Поэтому запоминаем этот ключ и пишем команду, которую детально разберем.

hashcat64.exe -m 2500 --gpu-temp-retain=80 --gpu-temp-abort=85 -w 2 C:\hashcat\10447_1516692494.hccapx C:\hashcat\wifi.txt

Команды:

-m 2500 - наш ключ для брута WPA2.

--gpu-temp-retain=80 - температура остановки видеокарты для охлаждения;

--gpu-temp-abort=85 - температура прекращения работы;

-w 2 - режим скорости, возможный диапазон от 1 до 4;

C:\hashcat\10447_1516692494.hccapx - handshake;

C:\hashcat\wifi.txt - словарь(через проблем можно указывать несколько словарей).

По результатам получаем:

Как видим, первая попытка не увенчалась успехом, попробуем несколько словарей, чтобы оценить скорость работы и возможно сломать пароль.

С более сложным словарем rockyou.txt работа идет дольше, но возможно получиться, если такой пароль будет у базе.

После замены словаря и несколько попыток, получаем наш пароль.

Таким образом, можно сбрутить пароль, если у вас есть более менее видеокарта и разнообразные пароли. Чем их больше, тем луче. Также можно увидеть, что скорость подбора составляла примерно 11730 паролей в секунду, что при режиме -w 2. Напоминаю, что максимальный режим 4, но могут быть небольшие глюки и зависание. Поэтому лучше поставить на перебор и пойти отдохнуть.

Самые популярные пароли

Я считаю, что есть смысл использовать небольшой словарь для брута, который будет включать самые популярные пароли и т.д. Таким образом, можно самому попробовать перебрать и получить доступ. В случае, если попытка была безуспешная, то стоит обратиться за вычислительными мощностями или продолжить пароль с помощью более сложного пароля.

Эти данные были получены с открытых источников. Таким образом. можно сделать вывод, что большинство паролей - это просто последовательный набор знаков на клавиатуре. 85% состоит только из цифр и длиной не больше 10 знаков. Половина паролей состоят из цифр и имеют длину 8 знаков. Очень часто встречаются пароли в качестве номера телефонов.

Таким образом, можно сделать вывод, что большинство паролей являются 8-ми значными, и только 10-15% припадает на 9-и и 10-и значные паролям. Таким образом, можно воспользоваться словарем с популярными паролями в списке полезных ресурсов.

Список полезных ресурсов

- Словарь с убранными дублями из 3740 вариантами популярными значениями.

- Xsrc. Можно загрузить свой хендшейк или поискать по базе существующих.

- Большой словарь rockyou.txt.

Заключение

Таким образом, можно воспользоваться таким вариантов, как захват рукопожатий (handshake). Сделать можно достаточно просто. Для этого вам нужна карта, которая будет работать в режиме мониторинга. Для получения рукопожатий можно использовать и другие утилиты airodump, Pyrit и другие. После этого можно воспользоваться либо собственным брутом либо использовать дополнительные мощности.