PSA: Servidores Linux com segurança inadequada orientados para o Backdoor do Caos

DARKNET BRASIL

Os hackers estão usando os ataques de força bruta da SSH para assumir sistemas Linux protegidos com senhas fracas e estão implantando um backdoor chamado Chaos.

Ataques com este malware foram detectados desde junho, no ano passado. Eles foram recentemente documentados e quebrados em um relatório GoSecure .

Caos rooteado em 2013 sebd rootkit

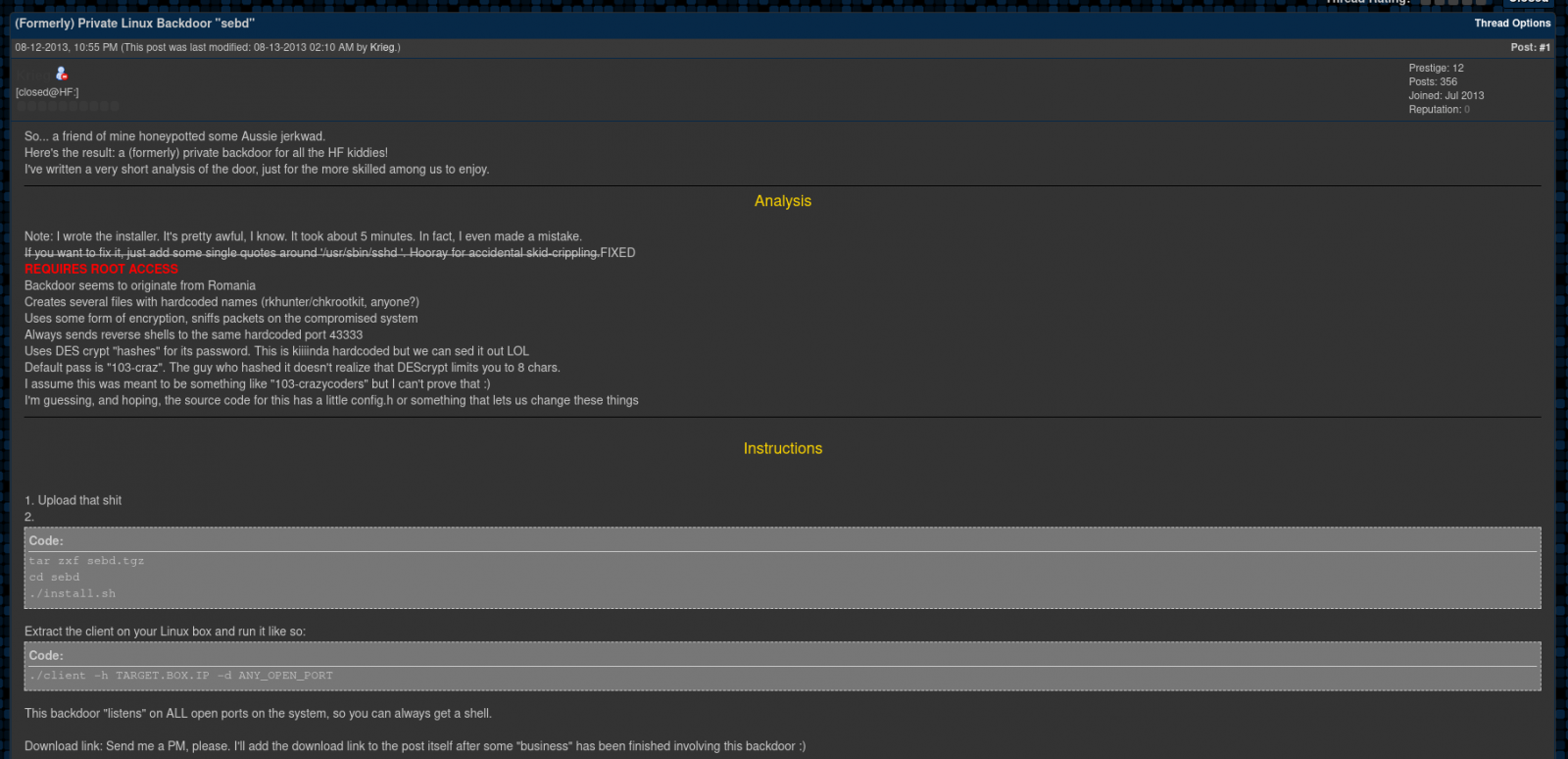

De acordo com especialistas da GoSecure, o backdoor não é realmente novo e foi um dos componentes do rootkit Linux "sebd" que viu uso limitado em 2013 e depois foi lançado como um download gratuito no HackForums.

Agora parece que alguém extraiu o backdoor do código-fonte sebd rootkit, renomeou-o para "Chaos" e agora o usa como a carga útil do primeiro estágio em ataques a servidores Linux.

Nos ataques detectados pela GoSecure, os hackers usaram o Chaos para posteriormente despejar um bot que engloba a caixa Linux comprometida em um botnet controlado através do protocolo IRC.

O backdoor em si não é realmente tão avançado, nem utiliza novas vulnerabilidades. O guru do Linux e o repórter do ZDnet, Steven J. Vaughan-Nichols, foram os primeiros a apontar no início desta semana que o backdoor não conta com nenhuma explicação, mas apenas a estupidez dos administradores do servidor que não conseguem definir uma senha forte para seus servidores. salvar suas vidas.

Caos usa truques inteligentes para evitar firewalls

O único que se destaca como interessante no modus operandi do Chaos é o fato de que ele abre um soquete bruto na porta 8338 no qual ele ouve comandos.

"Qualquer firewall decente bloquearia os pacotes recebidos para quaisquer portas que não tenham sido abertamente abertas para fins operacionais", dizem os especialistas da GoSecure. "No entanto, com o Chaos usando um soquete bruta, o backdoor pode ser acionado em portas com um serviço legítimo existente".

Além de permitir que o Chaos seja executado sem perturbar os serviços que já estão sendo executados naquela porta, esse truque de sockets brutos também garante que o processo do backdoor não apareça quando os administradores do servidor executam o netstat básico - cheques.

"Porque o Caos não vem sozinho, mas com pelo menos um IRC Bot que possui recursos de execução remota de código, recomendamos que os hosts infectados sejam completamente reinstalados de um backup confiável com um novo conjunto de credenciais", aconselha GoSecure.

Fonte: BleepingComputer