Отчет ученика. $5100 за 4 дня.

Kevin MitnickПервый раз пишу что-то на такую большую аудиторию. Немного волнительно, знаете ли:) Надеюсь, у вас получится извлечь пользу из моего отчета, а может даже и бабки.

Здарова всем!

Первый раз пишу что-то на такую большую аудиторию. Немного волнительно, знаете ли:) Надеюсь, у вас получится извлечь пользу из моего отчета, а может даже и бабки.

Выбирая направления работы, я искал несложные темы. Вирусы интересные, но хотелось бы ещё попрактиковаться перед тем как строить с ними атаку. Фишинг намного проще и понятней для меня.

Да и вопроса что делать с логинами да паролями не возникает. Сразу в путь, так сказать. Вот я и решил взяться именно за них.

Короче, решил начать с несложной схемы. Просто копировать какой-то сайт и продвигать клона через теневые рекламные сети. Копируешь сайт, Burpом смотришь как он передаёт данные на сервер и настраиваешь их перехват. Впринципе и все.

Burp - программа для тестирования безопасности веб-приложений

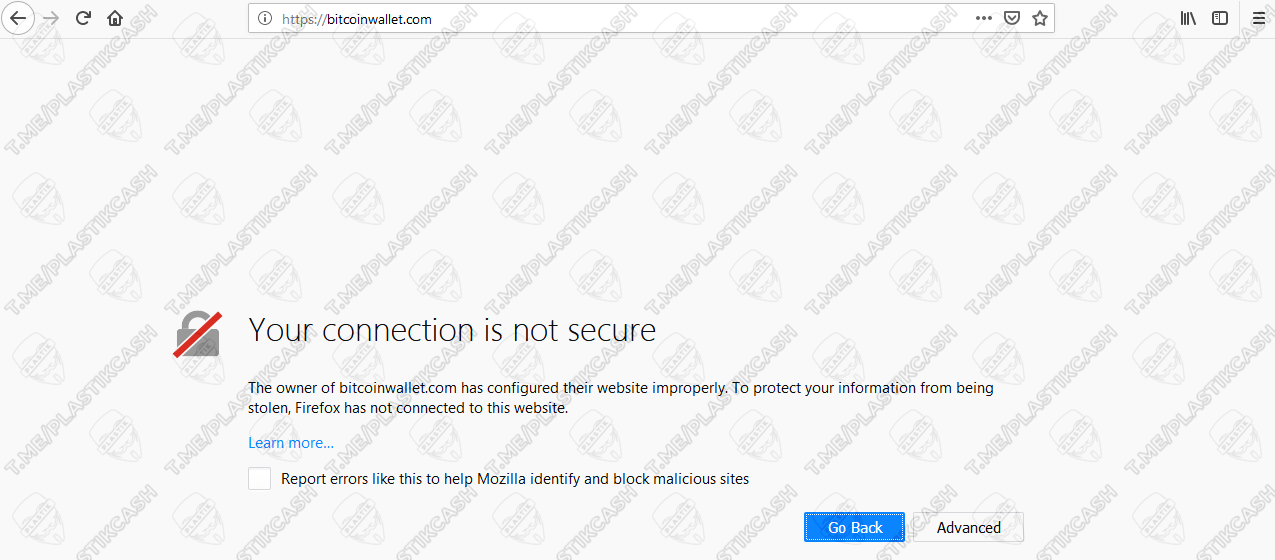

Приступил к поиску подходящего сайта и начал составлять список пригодных для атаки ресурсов. И тут опачки, заметил одну интересную фигню. Ошибка сертификата. В один момент у меня просто перестали открываться https сайты. Вот что выводило:

Такое уже было. Когда в Хаке настраивали burp, то эта ошибка постоянно появлялась перед добавлением сертификата. Но сейчас точно не этот случай. Ну думаю, значит проблема в настройках системы. Проверил стандартные ошибки из faq – там тоже все гладко. Время правильное, часовой пояс подбит, DNS проверенные. Хоть убей, не вкуриваю в чем косяк.

Ну все, думаю, видимо придется писать тикет лектору. Ну и естественно стал делать новый скрин для тикета лектору, на котором видно, что время стоит правильное. И случилось чудо божье ― после перезагрузки сайт открылся.

Это можно было списать на временные ошибки на сервере и продолжить работать, но я хотел узнать, что случилось на самом деле. Поэтому, я все же создал тикет. Казалось бы, тупой вопрос, проблема ушла, но решил все же задать.

Лектор ткнул меня носярой в материал одной из лекций, где это как раз описывалось.

Как оказалось, в TOR-е есть шпионские ноды, которые занимаются перехватом трафика. Они ищут логины с паролями в не зашифрованных данных. А некоторые делают это настолько агрессивно, что в открытую пытаются подменить сертификат.

И вот если одобрить такой сертификат, то все приватные данные станут доступны держателю ноды и от вашего шифрования не будет никакого толку.

Я хотел создавать муляж страницы, а тут можно не делать вообще ничего. Просто настроить свою ноду и трафик сам пойдёт. Бабло защекатало у меня в животе.

НО НО была только одна большая проблема - шифрование. Я не хотел в наглую менять сертификат, хотя как это сделать я уже научился. Естественно, моей целью было поймать бабло за яйца, а не просто собирать неинтересную статистику. Поэтому, я решил изучить всё что можно о принципах работы тора и сертификатов, чтобы научиться перехватывать трафик, при этом не вызывая ошибку.

Выбор цели

Разобравшись с сертификатами я понял, что для того, чтобы обойти ошибку надо внедряться в систему. Естественно, это можно сделать с помощью вирусняка, но я еще не очень был готов их использовать. Был еще один вариант, когда при подмене не выскакивает ошибка. Если используется http протокол на сайте, тогда данные можно менять как угодно, и это невозможно будет проверить.

Да, детка! Это то, что мне нужно. Надо только подобрать http сайт с криптой. А то буду сушить помидоры.

Тут же, я начал сканировать популярные кошельки и биржи. Везде стояли заглушки с перенаправлением на http версии. Фигово, но выход есть. Можно перехватывать страницу с редеректом на https версию и кидать людей к себе на фейк. Но мешало мне это сделать то, что практически все пути вели на https версию сайта. В процессе поиска я нашёл много ссылок, которые так или иначе вели на сайты кошельков. Сами кошельки защищены, но алиасы к ним зачастую нет. Тут есть одна хитрость:

Сайт не обязательно должен работать только на http, достаточно всего несколько страниц, через которые можно увести пользователя на свой фейк.

Весь список найденных сайтов я не опубликую, потому что мне он ещё пригодится. Да и потенциально уязвимых сайтов море. Не думаю что у вас будет проблема найти. Эту атаку я провел через etoro.tw. Это сервис для создания сокращённых версий ссылок и он поддерживает http.

Когда человек заходит по сокращённой ссылке, его отправляет на какой-то сайт. Мне удалось найти популярное сокращение для bitcoinwallet.com. На него часто ссылались поисковики по разным запросам с криптовалютами. К тому же, этот кошелек имеет слабую защиту на вход. Но сам он https...

Создание страницы и редирект

Решил короче создать фейк кошелька, который запоминает все введённые данные и редиректит пользователя на оригинал. Это то, что я думал сделать изначально. Но теперь я уже точно знал, как получать трафик на него. Идея наслоилась на идею, мне уже нравилось.

Свой фейк я повесил на другой домен и прикрутил к нему https. Если не изучать страницу, она выглядит точно как оригинал .

Более сложным оказалось перенаправление. Его получилось сделать через MITM атаку, используя для этого netsed скрипт. Им я просто переписывал адрес кошелька на свой фейк в потоке. Сама настройка оказалась несложной, но чтобы разобраться с устройством потребовалось время. Кому интересно, в начале мне помогло это объяснение.

Получение прибыли

Финальный этап. Я сделал выходную ноду из сервера, на котором настроил подмену трафика. Через несколько часов она начала отображаться в реестре и пошёл трафик. Чтобы не вызывать подозрения раньше времени, нода работала как обычно, и https трафик не меняла. Поэтому при работе с ней не выскакивает никаких ошибок. Но как только находится перенаправление на bitcoinwallet.com, я меняю адрес страницы на свой фейк.

За 4 дня ожидания было всего 17 срабатываний. Трафик был не такой большой, как я ожидал вначале. Каждый вечер я проверял новые срабатывания. Основное средство защиты - email подтверждение на вход. В большинстве случаев пароль к почте совпадал с паролем аккаунта. А email я получал из авторизационных данных.

За первые 3 дня не было ничего интересного. Попадались пустые кошельки или баланс был меньше 10 долларов. Но всё изменилось на четвертый день. Тогда я наткнулся на это

Четыре для ожидания были вознаграждены 5100$. Довольно не плохо.

Я до сих пор в шоке, что до сих пор так безалаберно относятся к безопасности. Хотя нет, пусть продолжают)

Дополнение от Кевина:

Каждый дрочит как хочет, но все равно лучше женщины ничего нет. Точно так же и с жизнью. Каждый живет как хочет, но лучше уверенности в завтрашнем дне, материальной защищенности - нет ничего.

Забудь про всё, что тебе внушает общество и пойми, что не наступит сказка, если ты делаешь изо дня в день одно и тоже. Начни менять свою жизнь сейчас. Вот подумай сейчас о том, что тебя откровенно заебало и скажи ХВАТИТ!

Начни уважать себя! Не будь тем, за которого все решает начальник и общество. Спроси себя, что будет через 5 лет, если оставить все как есть?

Мир меняется, развиваются технологии и сферы их применения. Далеко не все смогут запрыгнуть на подножку новоявленных трендов и срубить кэш. Наша профессия позволяет это сделать.

У тебя есть возможность поменять свою жизнь СЕГОДНЯ.

Ты получишь новую профессию за 40 дней. Это не схемы, которые завтра сдохнут. Ты сможешь зарабатывать своим мозгом, своими знаниями. Чем ты хуже паренька с этого отчета?

Ты мог не понять кучу слов из этого отчета, но в этом и суть новых знаний. Ты узнаешь то что раньше не знал и делаешь то что раньше не делал.

У тебя еще есть время успеть купить путевку в нашу семью. Но осталось всего 5 дней и ограниченное количество мест.

Успеешь? Значит заходи сюда https://plastikcash.com/

Если есть вопросы, пиши мне в ЛС: @plastikcash0