Онлайн конфиденциальность. Часть 2.

Kevin MitnickПродолжаем тему онлайн конфиденциальности.

Перед чтением, обязательно ознакомься с первой частью

1. Tor Browser

Поставляется с предустановленными расширениями конфиденциальности, шифрованием и расширенным прокси. Этот браузер, который вы можете в значительной степени использовать, но за ним имеется ряд опасностей быть раскрытым.

2. Firefox

Полностью измените настройки и установите некоторые расширения конфиденциальности, и будет все порядке.

Есть 2 варианта:

- Идем легким путем - следуем инструкциям (действителен только для Firefox, но вы можете поискать аналогичные настройки в Chrome в разделе «about: flags»).

- Если хотите иметь большую гибкость и возможность импортировать/экспортировать настройки конфиденциальности, полистайте проект ghacks-user.js на Github (также только для Firefox). Он более понятный и требует некоторой настройки, но оно того стоит

Cookies

1. Куки (Cookies - дословный перевод с английкого - означает «печенье»)

Вероятно, вы слышали о файлах cookie в Интернете и о том, что они не так уж и хороши. В противном случае, почему сайты сообщают вам об использовании куки-файлов, при переходе на одну из своих страниц?

Реальность заключается в том, что файлы cookie - это не что иное, как инструмент, но только некоторые виды использования этого инструмента сомнительны с точки зрения конфиденциальности.

Таким образом, файлы cookie представляют собой небольшие строки текста, которые сайт может хранить в вашем браузере. Они ничего не могут установить (это только текст) и видны только на сайте, который их сохранил. Ни один сайт не сможет увидеть все ваши файлы cookie от 20 других сайтов, которые вы посетили.

Кроме того, cookie отправляются при каждом запросе, и это то, что делает их потенциальной угрозой конфиденциальности.

Давайте рассмотрим простой пример: предположим, что вы посещаете сайт со светлыми и темными темами. По умолчанию используется светлая тема, но вы выбрали темную.

Каждый раз, когда вы входите на этот сайт (даже если вы не вошли в систему или не регистрируетесь) он отображает темную тему.

В этом случае сайт мог сохранить cookie в вашем браузере theme = darkand. Когда вы загружаете сайт, этот файл cookie отправляется на сервер, который затем обслуживает соответствующий css-файл с темной темой.

Тот факт, что вы постоянно регистрируетесь на сайтах, при их открытии (даже после перезагрузки компьютера) также возможен из-за того, что файлы cookie хранят данные о вашей сессии.

Риски.

Итак, это был невинный пример, и, вероятно, не очень понятно, как можно извлечь выгоду из этих файлов cookie. Давайте посмотрим другой пример, который может нарушить нашу конфиденциальность:

Давайте рассмотрим конкретный пример.

- Пользователь решает посетить siteA.com.

- SiteA.com (для того, чтобы заработать немного денег) показывает рекламу от siteB.com, путем размещения определенной части кода на своих собственных страницах.

- Когда сайтA.com получает запрос от пользователя, он отправляет ему/ей код HTML страницы, запрошенный пользователем. Код, в свою очередь, содержит тег HTML <iframe>. Этот тег загружает другую страницу - страницу объявлений, в текущую.

- Когда браузер пользователя получает код HTML с сайта site.com, он начинает рендеринг страницы и последующие запросы, чтобы получить все, что необходимо для правильной загрузки страницы. Таким образом, браузер отправит запрос на получение объявления с сайта siteB.com, отправив куки-файлы, относящиеся к siteB.com. Но поскольку в браузере пользователя еще нет файлов cookie, siteB.com инструктирует браузер хранить файл cookie с ключом __uId и значением abc1.

- В то же время сайтB.com создает профиль в своей базе данных с помощью abc1ID, который будет собирать все данные о нашем пользователе. Он делает это с помощью заголовка Referer, который содержит URL-адрес, инициирующий запрос. В этом случае заголовок Referer будет иметь значение www.siteA.com.

- Через некоторое время (или сразу после siteA.com) Пользователь переходит к siteC.com.

- SiteC.com, абсолютно не связанный с сайтом siteA.com, показывает рекламу той же рекламной кампании (siteB.com).

- Когда браузер получает код HTML для сайта siteC.com и делает запрос на получение объявления с сайта siteB.com, на этот раз он автоматически отправляет cookie __uId = abc1 на siteB.com, который является уникальным идентификатором пользователя. Это вместе с заголовком Referer Header, который теперь содержит значение www.siteC.com, сообщает siteB.com, что Пользователь уже находится в их базе данных. Поэтому они обновляют свой профиль на последнем, посещаемом веб-сайте, который на данный момент является сайтом SiteC.com.

Таким образом, постепенно, рекламные компании собирают тонны данных о деятельности людей в Интернете.

Решение

Здесь у вас есть 3 возможных варианта:

- Полностью отключите файлы cookie (но это сломает некоторые сайты, и они не будут работать). Это можно сделать в настройках браузера;

- Ограничьте файлы cookie «первым лицом». Это означает, что только сайт, который вы в данный момент посещаете, сможет записывать файлы cookie в ваш браузер, и никакие другие «сторонние» куки из рекламных компаний не будут использоваться. Это может внести ошибки на некоторые сайты, но их очень мало. Этот шаг также можно сделать в настройках браузера;

- (Рекомендуемый подход) Установите дополнительные расширения, которые будут обрабатывать файлы cookie, с настраиваемыми правилами, определенными для каждого сайта. Для этого подхода требуется некоторая настройка, но она наиболее гибкая из 3 вариантов.

Вы можете найти некоторые дополнительные рекомендации по расширениям в конце статьи.

Скрипты

К сожалению, высказывание «большая сила является большой ответственностью» не очень популярно среди сегодняшних корпораций ...

JavaScript является важнейшим строительным блоком веб-сайтов, поскольку он предлагает множество возможностей для выполнения различных задач. Вы можете создавать игры, привлекательные взаимодействия, анимации и множество других интересных вещей на веб-странице.

JavaScript также может получить информацию о размере экрана, уровень заряда аккумулятора (когда используется ноутбук), список установленных расширений на вашем браузере и другую информацию, которая может использоваться для вашей уникальной идентификации.

Риски

Итак, что происходит на многих сайтах, которые вы посещаете? Чтобы заработать деньги, владельцы сайтов размещают скрипты рекламных компаний на своих сайтах, и как только вы загружаете страницу, браузер загружает сторонние скрипты. Затем эти сценарии извлекают потенциально идентифицирующую информацию о вас и отправляют ее рекламным компаниям вместе с вашими действиями на загруженной вами странице.

Из многих типов информации, которую JavaScript может получить о вашем браузере, его Canvas отпечаток. На сегодняшний день является самым мощным инструментом, поскольку он обеспечивает наибольшую энтропию. В основном это происходит потому, что для его создания способствуют несколько факторов, которые могут сильно различаться, например, ваш графический процессор, графические драйверы, ОС и браузер.

Таким образом, поэтапно, компании собирают информацию о ваших действиях, посещаемых вами сайтах и ваших кликах, а также создают свой цифровой профиль на основе чего, вам выдают индивидуальные объявления. Они дополнительно корректируется вашими продолжающимися действиями в Интернете.

Решение

Отключение JavaScript не является решением, так как вы не сможете использовать половину сайтов находящихся Интернете. Однако то, что вы можете сделать, это блокировать скрипты от конкретных поставщиков, чтобы они не загружались со страницы и блокировали запросы компаний-рекламодателей с потенциально идентифицируемой информацией. Существует несколько расширений, описанных ниже.

Прочее и расширения

Вышеупомянутые шаги имеют основополагающее значение для конфиденциальности в Интернете, но, к сожалению, их недостаточно. Все еще существует много некой информации, которую сайты могут собирать и использовать для создания чьего либо цифрового профиля.

В этом разделе вы найдете список базовых надстроек для Firefox Quantum (версия ≥ 57), которые позволят вам безопасно просматривать сайты. Если вы выбрали другой браузер, вы можете искать альтернативы в соответствующих расширениях того или иного браузера.

Обратите внимание, что это далеко не полный список. Кроме того, некоторые функции могут присутствовать у нескольких расширений, которые в большинстве случаев не вызывают конфликтов, но просто имейте в виду, что иногда они могут не работать. Вот почему я бы рекомендовал устанавливать их один за другим и загружать несколько страниц, чтобы проверить, работает ли все так, как оно того требует.

Итак продолжаем:

1. Cookies

По этой категории есть много расширений. Я лично использую Cookie AutoDelete, но вам может понравиться что-то другое. Просто активируйте его, чтобы удалить файлы cookie либо при закрытии браузера, либо по истечении предопределенного периода времени.

Таким образом, сайты и рекламные агенты не смогут легко отслеживать вас с помощью файлов cookie, так как, при посещении их сайта, вы для них будете, каждый раз новым посетителем. Другая сторона «лезвия» заключается в том, что вам нужно будет входить в систему при каждом открытии браузера, поскольку файлы cookie сеанса также будут удалены.

Это немного раздражает, но, эй, никто не сказал, что это будут «цветочки».

2. Блокировщики скриптов

Существует несколько популярных надстроек для блокировки ненужных сценариев отслеживания (без определенного порядка): uMatrix, NoScript, uBlock Origin, AdBlock, и другие.

Первые два обеспечивают большую гибкость, но требуют обучения и настройки. По умолчанию они «ломают» множество сайтов, поскольку они просто блокируют все сценарии, и вам нужно определить некоторые правила относительно того, что разрешить и что блокировать. Лично я использовал как NoScript, так и uMatrix, но предпочитаю uMatrix (в настоящее время пользуюсь им).

UBlock и AdBlock лучшие, если вы не хотите тратить время на изучение того, как они работают, и просто хотите начать безопасную навигацию. Они работают сразу после установки, но иногда могут дать меньшую конфиденциальность, чем uMatrix или NoScript.

3. Идентификатор системы или браузера

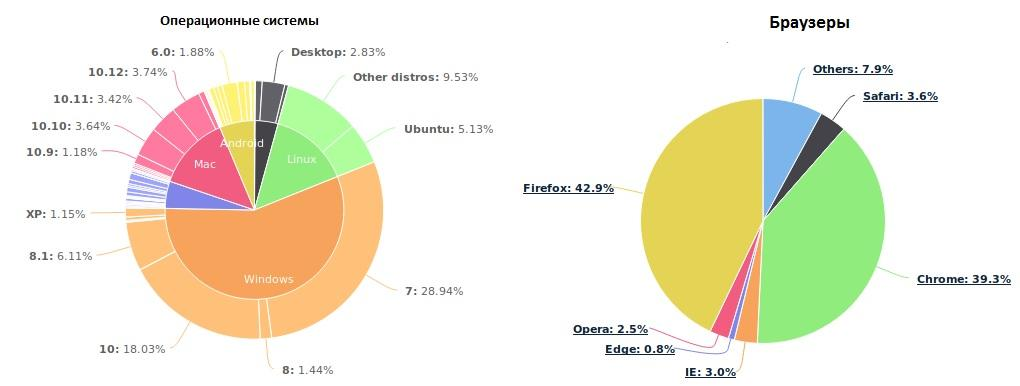

Также есть много расширений на переключателе заголовков User Agent (это информация о том, какую операционную систему и браузер вы используете).

Проблема в том, что существует так много версий ОС и браузеров, что только этот верхний колонтитул может быть полезным источником информации для тех, кто хочет вас идентифицировать.

Фиолетовый цвет на графике ОС - это версии iOS. Согласно этой диаграмме, наиболее распространенной операционной системой является Windows 7. Ситуация не такая явная на примере браузеров, поскольку производители буквально штамповали новые версии, как «блины».

У меня нет особого предпочтения по этой функции. В настоящее время я использую User Agent Switcher, так как он позволяет устанавливать собственное значение заголовка, а также имеет случайный режим, который вовремя переключается между различными User Agent.

4. Зашифрованный просмотр

Вы заметили, что некоторые URL-адреса начинаются с http://, а некоторые начинаются с https://? HTTP означает протокол передачи HyperText, который является протоколом, определяющим взаимодействие компьютеров через Интернет.

Добавьте Secure в конце, и вы узнаете, что означает HTTPS. Когда вы обращаетесь к сайту, начинающему с https://, содержимое запрашиваемых вами запросов зашифровывается, поэтому очень сложно понять, что вы отправляете, даже если кто-то перехватывает запрос.

К сожалению, не все сайты реализуют автоматическое перенаправление HTTP-ссылок на HTTPS-ссылки, делая вашу навигацию онлайн видимой для тех, кто может перехватить ваш трафик.

К счастью, HTTPS Everywhere решает эту проблему и автоматически перенаправляет вас на зашифрованную версию сайтов (если они существуют).

5. Canvas отпечаток

Существует два подхода к Canvas отпечатку:

- Заблокируйте любую попытку этого API.

- Измените полученный отпечаток при каждом запросе.

В конечном счете, первый вариант лучше всего, поскольку он не предоставляет дополнительной информации. Однако, поскольку мало кто знает об этом и решил заблокировать Canvas API, отсутствие отпечатка Canvas в вашем браузере само по себе является источником идентифицирующей информации о вас.

6. Referer Header (без двойного «r»)

Этот заголовок отправляется с каждым запросом, указывая, откуда пришел этот запрос (какой сайт ссылался на запрашиваемую страницу). Его можно использовать для отслеживания вашей онлайн-навигации и просмотра сайтов, на какие сайты переходите с каких сайтов.

Но его можно изменить, чтобы скрыть последовательность онлайн-посещений только для ваших глаз (или для того, кто использует ваш компьютер).

Если вы будете использовать вышеупомянутое расширение uMatrix, оно идет с установленным Referer Header. В противном случае просто найдите «referer spoof» среди расширений вашего браузера и выберите один.

7. Удаление ссылок.

Referer Header - это расширенный способ узнать, откуда пришел человек, но одним из наиболее распространенных подходов к отслеживанию вашего взаимодействия являются параметры строки запроса. Эти параметры являются частями URL-адресов, которые появляются после «?» и они содержат различные виды данных.

Вы можете использовать Link Cleaner, который удалит большинство параметров запроса, используемых для отслеживания.

Следующие шаги

Я попытался осветить основные аспекты онлайн-конфиденциальности, которые должны стать прочной основой для дальнейшего изучения и исследования этой темы.

Но приватной информации так много, что в одной статье трудно охватить все, и есть вещи, которые не упоминались.

Хотя, я в основном сосредоточен на безопасном и конфиденциальном просмотре в Интернете, но конфиденциальность должна быть предметом рассмотрения для каждого из онлайн-сервисов, которые мы используем, включая электронную почту, совместное использование файлов и другие сервисы, которые мы используем ежедневно.

И помните: одно дело - сознательно делиться нашей информацией с другими, и совершенно другое - иметь конфиденциальную информацию, собранную без нашего ведома и согласия.

Оставайтесь в привате!

Полезные ссылки

PrivacyTools - всеобъемлющий ресурс по конфиденциальности. Содержит ссылки и рекомендации для поставщиков услуг.

BrowserLeaks - анализ вашего браузера по нескольким параметрам, связанным с конфиденциальностью, включая IP-адреса, уникальный отпечаток Flash и многое другое.

Panopticlick - проверяет, насколько безопасен ваш браузер от отслеживания, и предоставляет отчет о том, что выдает больше информации о вас.

AmIUnique - альтернатива Panopticlick. Имеет некоторые общие статистические данные об их наборе данных.

Firefox Hardware Report - еженедельный отчет о программном обеспечении, используемом репрезентативной выборкой пользователей Интернета.

Screen Resolution tracking - интересная статья о том, как размер браузера / экрана может вас подвести

Firefox getting smarter about Third-Party Cookies - Firefox становится умнее с куки от третьих лиц (на английском)

БИТКОИН-ЧЕКИ

Здесь биткоин чеков нет. Ищи в новых статьях.

Как успеть забрать Bitcoin-чек? http://telegra.ph/bitcoin-02-10-2